6.25사이버테러와 소니픽처스 해킹, 동일조직인 북한 소행 입증자료

[보안뉴스 권 준] 북한 해킹 의혹으로 파문이 확산되고 있는 소니픽처스 해킹사태와 지난해 전국을 혼란에 빠뜨렸던 6.25사이버테러에 사용된 악성코드가 동일한 것으로 나타났다.

민간 사이버전 연구단체 이슈메이커스랩(리더 Simon Choi)은 이번 소니픽처스 해킹사태 때 사용됐던 악성코드 샘플을 입수해 분석한 결과, 지난해 6.25사이버테러 당시 본격 사용했던 악성코드와 거의 일치하는 것으로 나타났다고 본지를 통해 세계 최초로 밝힌 바 있다.

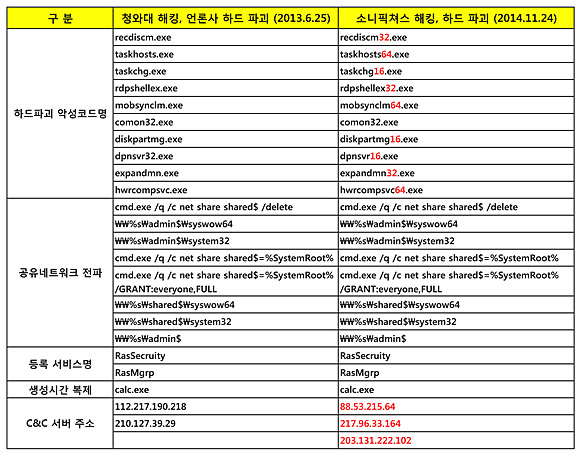

▲ 소니픽처스 해킹과 6.25사이버테러 당시 사용된 악성코드 비교

이번 소니픽처스 해킹 때 사용된 악성코드는 하드파괴 악성코드명과 공유네트워크 전파 코드, 등록 서비스명, 생성시간 복제 파일 등이 지난해 청와대 해킹를 비롯해 언론사 하드파괴를 진행한 악성코드와 일치하는 것으로 분석됐다. 악성코드에 명령을 내리거나 취득한 정보를 수집 및 악성코드를 제어하는 C&C 서버주소만 다른 정도다.

위 악성코드 비교 분석 표와 같이 지난해 6.25사이버테러 때 발견된 하드파괴 악성코드명인 recdiscm.exe와 소니픽쳐스 해킹시 하드파괴 악성코드명의 경우 recdiscm32.exe 등으로 숫자만 다를 뿐 동일하며, 일부는 완전히 같다.

공유네트워크로 전파하는 코드도 6.25사이버테러때 발견된 cmd.exe /q /c net share shared$ /delete와 소니픽처스 해킹 때 발견된 cmd.exe /q /c net share shared$ /delete와 일치하는 것으로 드러났다.

등록서비스명은 청와대 해킹때 발견된 RasSecruity, RasMgrp과 완벽하게 일치했으며, 생성시간 복제 경로도 calc.exe로 똑같았다.

이러한 이슈메이커스랩의 분석결과로 지난해 3.20 및 6.25사이버테러 때 사용했던 MBR 파괴 악성코드와 소니픽처스 해킹 때 사용한 악성코드가 동일조직 즉 북한 해커조직에 의해 사용된 것이라는 게 보다 분명해진 셈이다.

이와 관련 이슈메이커스랩의 리더 Simon 씨는 본지와의 인터뷰에서 “이번 소니픽쳐스 하드파괴 악성코드가 6.25 사이버테러 당시 언론사를 대상으로 유포된 하드파괴 악성코드가 거의 동일한 것으로 나타났다”며, “소니픽처스 해킹 뿐만 아니라 국내 피해사례에 대해서도 전면적인 조사와 대응이 필요한 시점”이라고 밝혔다.

한편, 이번 소니픽처스 해킹 악성코드와 지난해 6.25사이버테러 당시 사용된 악성코드가 동일하다는 사실을 세계 최초로 밝혀낸 이슈메이커스랩은 3.20 및 6.25사이버테러 공격주체, 즉 북한의 정찰총국의 실체를 최초로 밝혀낸 민간 사이버전 악성코드 전문추적그룹이다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

[2024-04-24]

[2024-04-24]

.jpg)