인증되지 않은 원격 사용자 시스템 접근 허용, 보안 기능 우회 등 취약점 발견

시스코 제품 사용자, 취약한 제품 확인해 보안 패치 적용해야

[보안뉴스 김경애 기자] 시스코(Cisco) 제품에서 인증되지 않은 원격 사용자의 시스템 접근을 허용하는 취약점 등 다수의 취약점이 발견됐다. 공격자가 취약점을 이용해 피해를 발생 시킬 수 있으므로 시스코 제품 이용자는 최신 버전으로 업데이트하는 것이 바람직하다.

시스코는 자사 제품에 대해 다수의 취약점을 해결한 보안 업데이트를 공지하며, 해당 제품 이용자에게 보안 패치를 적용할 것을 권고했다.

이번에 발견된 취약점은 다음과 같다.

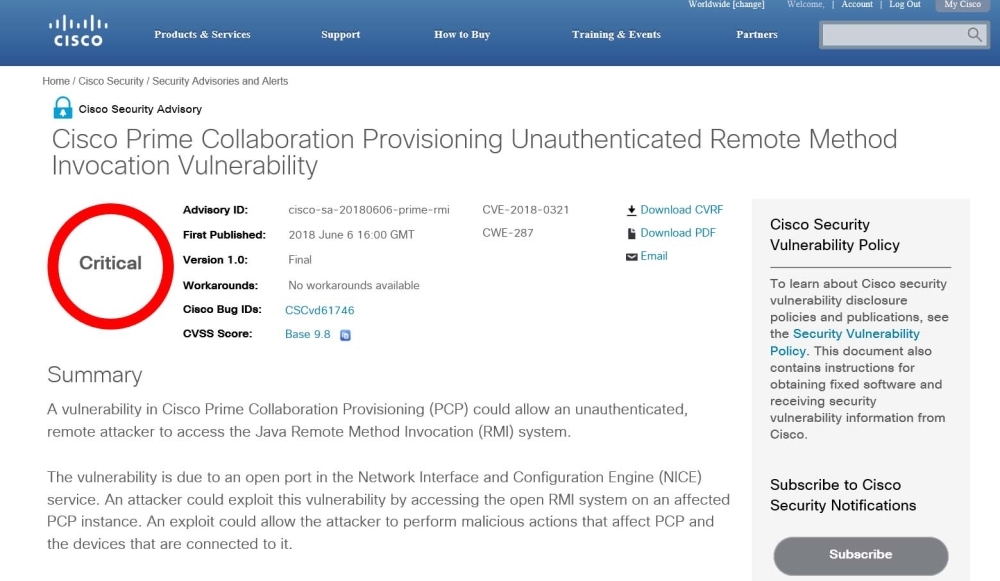

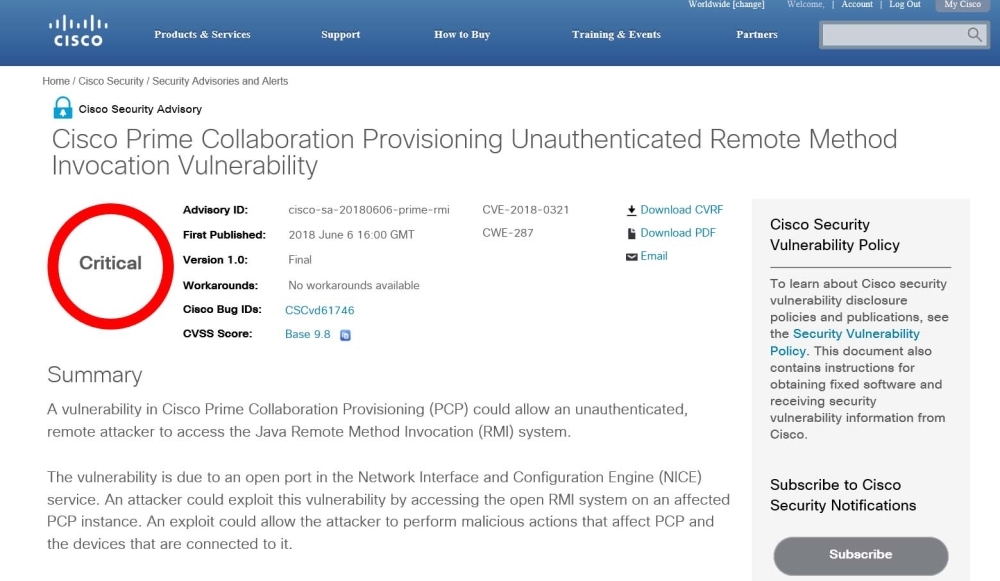

△Cisco Prime Collaboration Provisioning에서 인증되지 않은 원격 사용자가 JAVA Remote Method Invocation(RMI) 시스템에 접근을 허용하는 RMI 취약점(CVE-2018-0321) [1]

△Cisco IOS XE 소프트웨어의 로그인 인증과정에서 잘못된 메모리 사용으로 인해 공격자가 원격코드를 실행할 수 있는 취약점(CVE-2018-0315) [2]

△Cisco Web Security Appliance(WSA)에서 기본 OS SW의 변경으로 발생하는 보안 기능 우회 취약점(CVE-2018-0353) [3]

△Cisco Prime Collaboration Provisioning에서 사용자가 입력한 SQL 쿼리문에 대한 검증 미흡으로 발생하는 SQL 인젝션 취약점(CVE-2018-0320) [4]

△Cisco Prime Collaboration Provisioning에서 PW 초기화 요청에 대한 유효성 검증 미흡으로 발생하는 무단 PW 초기화 취약점(CVE-2018-0318) [5]

△Cisco Prime Collaboration Provisioning에서 PW 복구 요청에 대한 유효성 검증 미흡으로 발생하는 무단 PW 복구 취약점(CVE-2018-0319) [6]

△Cisco Prime Collaboration Provisioning에서 웹 포탈의 접근통제 미흡으로 발생하는 접근통제 우회 취약점(CVE-2018-0317) [7]

△Cisco Prime Collaboration Provisioning에서 인증된 사용자에게 할당된 헬프 데스크 및 사용자 감독 역할에 대한 접근 제한에 실패하여 발생하는 접근통제 취약점(CVE-2018-0322) [8]

△Cisco Network Services Orchestrator(NSO)에서 입력값 검증 미흡으로 발생하는 임의 명령 실행 취약점(CVE-2018-0274) [9]

△Cisco IP Phone 6800, 7800, and 8800 시리즈에서 Session Initiation Protocol(SIP) 호출 기능에서 발생하는 서비스거부 취약점 (CVE-2018-0316) [10]

△Cisco 제품에서 특정 로컬 파일 관리의 취약성으로 인해 원격 공격자가 높은 디스크 사용률을 유발하여 발생하는 서비스거부 취약점(CVE-2017-6779) [11]

△Cisco Meeting Server(CMS)에서 잘못된 기본 장치 설정으로 인해 내부 인터페이스 및 포트가 노출될 수 있는 정보 노출 취약점(CVE-2018-0263) [12]

△Cisco Adaptive Security Appliance(ASA)에서 HTTP URL에 대한 입력값 검증 미흡으로 발생하는 서비스거부 취약점(CVE-2018-0296) [13]

영향을 받는 시스템은 참고사이트에 명시되어 있는 ‘Affected Products’을 통해 취약한 제품 확인이 가능하다.

따라서 취약점이 발생한 시스코 소프트웨어가 설치된 시스코 장비의 운영자는 해당사이트에 명시되어 있는 ‘Affected Products’ 내용을 확인해 패치를 적용하는 것이 바람직하다.

좀더 자세한 사항은 한국인터넷진흥원 인터넷침해대응센터(국번없이 118)에 문의하면 된다.

[참고사이트]

[1]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-rmi

[2]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-aaa

[3]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-wsa

[4]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-sql

[5]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-password-reset

[6]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-password-recovery

[7]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-bypass

[8]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-access

[9]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-nso

[10]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-multiplatform-sip

[11]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-diskdos

[12]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-cms-id

[13]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-asaftd

[김경애 기자(boan3@boannews.com)]

시스코 제품 사용자, 취약한 제품 확인해 보안 패치 적용해야

[보안뉴스 김경애 기자] 시스코(Cisco) 제품에서 인증되지 않은 원격 사용자의 시스템 접근을 허용하는 취약점 등 다수의 취약점이 발견됐다. 공격자가 취약점을 이용해 피해를 발생 시킬 수 있으므로 시스코 제품 이용자는 최신 버전으로 업데이트하는 것이 바람직하다.

[이미지=시스코 홈페이지]

시스코는 자사 제품에 대해 다수의 취약점을 해결한 보안 업데이트를 공지하며, 해당 제품 이용자에게 보안 패치를 적용할 것을 권고했다.

이번에 발견된 취약점은 다음과 같다.

△Cisco Prime Collaboration Provisioning에서 인증되지 않은 원격 사용자가 JAVA Remote Method Invocation(RMI) 시스템에 접근을 허용하는 RMI 취약점(CVE-2018-0321) [1]

△Cisco IOS XE 소프트웨어의 로그인 인증과정에서 잘못된 메모리 사용으로 인해 공격자가 원격코드를 실행할 수 있는 취약점(CVE-2018-0315) [2]

△Cisco Web Security Appliance(WSA)에서 기본 OS SW의 변경으로 발생하는 보안 기능 우회 취약점(CVE-2018-0353) [3]

△Cisco Prime Collaboration Provisioning에서 사용자가 입력한 SQL 쿼리문에 대한 검증 미흡으로 발생하는 SQL 인젝션 취약점(CVE-2018-0320) [4]

△Cisco Prime Collaboration Provisioning에서 PW 초기화 요청에 대한 유효성 검증 미흡으로 발생하는 무단 PW 초기화 취약점(CVE-2018-0318) [5]

△Cisco Prime Collaboration Provisioning에서 PW 복구 요청에 대한 유효성 검증 미흡으로 발생하는 무단 PW 복구 취약점(CVE-2018-0319) [6]

△Cisco Prime Collaboration Provisioning에서 웹 포탈의 접근통제 미흡으로 발생하는 접근통제 우회 취약점(CVE-2018-0317) [7]

△Cisco Prime Collaboration Provisioning에서 인증된 사용자에게 할당된 헬프 데스크 및 사용자 감독 역할에 대한 접근 제한에 실패하여 발생하는 접근통제 취약점(CVE-2018-0322) [8]

△Cisco Network Services Orchestrator(NSO)에서 입력값 검증 미흡으로 발생하는 임의 명령 실행 취약점(CVE-2018-0274) [9]

△Cisco IP Phone 6800, 7800, and 8800 시리즈에서 Session Initiation Protocol(SIP) 호출 기능에서 발생하는 서비스거부 취약점 (CVE-2018-0316) [10]

△Cisco 제품에서 특정 로컬 파일 관리의 취약성으로 인해 원격 공격자가 높은 디스크 사용률을 유발하여 발생하는 서비스거부 취약점(CVE-2017-6779) [11]

△Cisco Meeting Server(CMS)에서 잘못된 기본 장치 설정으로 인해 내부 인터페이스 및 포트가 노출될 수 있는 정보 노출 취약점(CVE-2018-0263) [12]

△Cisco Adaptive Security Appliance(ASA)에서 HTTP URL에 대한 입력값 검증 미흡으로 발생하는 서비스거부 취약점(CVE-2018-0296) [13]

영향을 받는 시스템은 참고사이트에 명시되어 있는 ‘Affected Products’을 통해 취약한 제품 확인이 가능하다.

따라서 취약점이 발생한 시스코 소프트웨어가 설치된 시스코 장비의 운영자는 해당사이트에 명시되어 있는 ‘Affected Products’ 내용을 확인해 패치를 적용하는 것이 바람직하다.

좀더 자세한 사항은 한국인터넷진흥원 인터넷침해대응센터(국번없이 118)에 문의하면 된다.

[참고사이트]

[1]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-rmi

[2]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-aaa

[3]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-wsa

[4]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-sql

[5]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-password-reset

[6]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-password-recovery

[7]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-bypass

[8]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-prime-access

[9]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-nso

[10]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-multiplatform-sip

[11]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-diskdos

[12]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-cms-id

[13]https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180606-asaftd

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2024-04-16]

[2024-04-16] .jpg)

.jpg)