블랙햇의 한 기조 연설자가 무대에서 MS를 비판했다. 취약점 정보가 너무나 모호하다는 것이 그 내용이었다. 그래서 MS가 자신들의 입장을 해명했다. 자신들도 다 생각이 있어서 그런 것이고, 사안마다 다르게 판단하는 것이라고.

[보안뉴스 문가용 기자] 마이크로소프트의 보안 책임자는 미국 라스베이거스에서 열리는 대규모 보안 행사인 블랙햇(Black Hat USA 2022)에서 자사 취약점 공개 정책에 대하여 설명했다. 기조 연설자로 나온 트렌드 마이크로(Trend Micro) 제로데이이니셔티브 책임자가 MS의 취약점 공개 내용이 충분치 않다고 비판했기 때문이다. 본지에도 이 내용이 기사화된 바 있다(https://www.boannews.com/media/view.asp?idx=109070).

마이크로소프트의 보안 대응 센터(Security Response Center) 부회장인 안찰 굽타(Aanchal Gupta)는 “많은 내부 토론과 깊은 고민 끝에 취약점 정보를 공개할 때 내용을 제한하기로 결정했는데, 가장 큰 이유는 사용자를 보호하기 위해서였다”고 주장했다. 현재 MS는 취약점의 심각성, 실제 익스플로잇 가능성, 그리고 실제 익스플로잇 전적 유무를 패치 노트에 포함시키고 있긴 한데 해당 내용을 찾는 게 쉽지는 않다. MS는 이를 ‘신중하게 공개한다’고 표현한다.

대부분의 취약점들과 관련하여 MS는 30일 정책을 고수하고 있다. 패치를 통해 취약점을 대략적으로 공개한 후 30일이 지나서야 세부 내용을 공개한다는 방침이다. 굽타는 “취약점에 대한 다소 제한된 내용을 가지고도 30일 안에는 충분히 패치를 적용한다거나 대책을 마련할 수 있다고 보고 있다”고 그 이유에 대해 설명했다. 그런 기간이 지난 후 상세 내용을 공개해도 충분하다는 것이다. “만약 우리가 처음부터 취약점의 세부 내용과 익스플로잇 방법을 공개하면 우리 스스로가 고객들을 ‘제로데이 공격’하는 것과 무슨 차이가 있을까요?”

부족한 취약점 정보?

마이크로소프트는 다른 유명 소프트웨어 벤더들과 함께 취약점 정보를 너무나 적게 주는 것으로 비판을 받고 있다. 2020년 11월 이후부터 마이크로소프트는 CVSS라는 취약점 점수 체계를 활용해 취약점에 대한 설명을 상당 부분 대신하기 시작했다. CVSS에는 공격 경로, 공격 난이도, 공격자에게 필요한 권한의 수위 등과 같은 정보들이 포함되어 있다. 그리고 취약점의 심각성을 나타내는 점수도 같이 기재된다.

하지만 보안 전문가들 사이에서는 “공개하는 정보가 모호하고, 대책 마련에 꼭 필요한 정보는 빠져 있다”는 비판이 나오고 있다. 꼭 필요한 정보란 어떤 요소로부터 익스플로잇이 시작되거나 시작될 가능성이 유력한지 등이다. MS는 “익스플로잇 가능성 있음(Exploitation More Likely)”이나 “익스플로잇 가능성 낮음(Exploitation Less Likely)”이라는 평가를 하긴 하는데, 이것만 가지고는 리스크를 제대로 파악하기 힘들다는 게 일부 전문가들의 설명이다.

최근에는 클라우드 보안 문제와 관련하여 투명하지 못한 태도를 보인 것 때문에 논란이 일기도 했었다. 지난 6월 보안 업체 테너블(Tenable)의 CEO인 아밋 요란(Amit Yoran)은 “MS가 애저에서 발견된 취약점 2개를 은밀하게 패치했다”고 주장했다. 테너블에서 발견해 MS에 알린 취약점들이었다고 한다. “애저 시냅스(Azure Synapse)라는 서비스를 사용하는 사람이라면 누구나 익스플로잇이 가능한 취약점들이었습니다. MS는 이 취약점들을 몰래 패치했고, 고객들에게 알리지 않음으로써 별 일 아닌 것처럼 보이게 했습니다.”

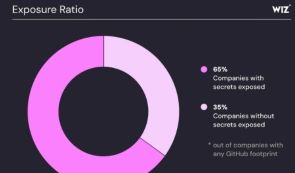

요란은 오카시큐리티(Orca Security)나 위즈(Wiz)와 같은 보안 업체들도 마이크로소프트에 애저 관련 취약점들을 제보했었는데, 당시에도 이번처럼 MS의 은밀한 패치를 경험한 바 있다고 덧붙였다.

마이터(MITRE)의 CVE 관련 정책들

굽타는 “마이크로소프트의 CVE 발표 방식은 마이터(MITRE)가 규정한 CVE 관련 정책을 전혀 어기지 않고 있다”고 주장하기도 한다. “마이터의 정책에 따르면 ‘고객이 따로 조치를 취하지 않아도 되는 취약점의 경우 CVE 번호를 꼭 지정하거나 알리지 않아도 된다’고 합니다. 이렇게 하는 이유는 다른 무엇보다 정보의 ‘노이즈’를 감소시켜 정보 보안 담당자들이 정말 필요한 정보만을 얼른 얻게 하기 위함입니다. 고객 입장에서, 안전을 도모하기 위해 모든 걸 알아야 할 필요는 없거든요.”

그러면서 굽타는 작년 위즈가 공개한 네 가지 초고위험도 취약점들을 예로 들었다. 이 취약점들은 애저의 ‘오픈 관리 인프라(Open Management Infrastructure, OMI)’ 요소에서 발견된 것이었다. 당시 MS는 이 취약점에 대한 내용을 접하고 “해당 취약점의 영향을 직접 받는 고객들에게만 직접 연락을 하자”는 전략을 수립했다고 한다.

“취약점과 정말로 상관이 있는 일부 고객들과 1:1로 소통을 하기 시작했습니다. 왜냐하면 해당 취약점 정보가 일파만파 퍼지는 것이 더 위험할 것이라고 판단했기 때문입니다. 또한 이렇게 1:1로 패치 촉구를 할 경우 고객들이 보다 더 빠르게 패치를 적용할 거라고 기대하기도 했습니다. MS는 취약점 정보가 처음부터 상세한 게 고객들을 더 안전하게 한다고 보지 않습니다.”

굽타는 “이런 사정 때문에 ‘왜 우리한테는 아무런 연락이 없는가?’라거나 ‘왜 아무도 몰래 패치를 진행했는가?’라는 질문이 생길 수 있는데, 그렇다는 건 귀사에 아무런 영향이 없다고 판단됐기 때문”이라고 덧붙였다.

글 : 자이 바이자얀(Jai Vijayan), IT 칼럼니스트

[국제부 문가용 기자(globoan@boannews.com)]

[보안뉴스 문가용 기자] 마이크로소프트의 보안 책임자는 미국 라스베이거스에서 열리는 대규모 보안 행사인 블랙햇(Black Hat USA 2022)에서 자사 취약점 공개 정책에 대하여 설명했다. 기조 연설자로 나온 트렌드 마이크로(Trend Micro) 제로데이이니셔티브 책임자가 MS의 취약점 공개 내용이 충분치 않다고 비판했기 때문이다. 본지에도 이 내용이 기사화된 바 있다(https://www.boannews.com/media/view.asp?idx=109070).

[이미지 = utoimage]

마이크로소프트의 보안 대응 센터(Security Response Center) 부회장인 안찰 굽타(Aanchal Gupta)는 “많은 내부 토론과 깊은 고민 끝에 취약점 정보를 공개할 때 내용을 제한하기로 결정했는데, 가장 큰 이유는 사용자를 보호하기 위해서였다”고 주장했다. 현재 MS는 취약점의 심각성, 실제 익스플로잇 가능성, 그리고 실제 익스플로잇 전적 유무를 패치 노트에 포함시키고 있긴 한데 해당 내용을 찾는 게 쉽지는 않다. MS는 이를 ‘신중하게 공개한다’고 표현한다.

대부분의 취약점들과 관련하여 MS는 30일 정책을 고수하고 있다. 패치를 통해 취약점을 대략적으로 공개한 후 30일이 지나서야 세부 내용을 공개한다는 방침이다. 굽타는 “취약점에 대한 다소 제한된 내용을 가지고도 30일 안에는 충분히 패치를 적용한다거나 대책을 마련할 수 있다고 보고 있다”고 그 이유에 대해 설명했다. 그런 기간이 지난 후 상세 내용을 공개해도 충분하다는 것이다. “만약 우리가 처음부터 취약점의 세부 내용과 익스플로잇 방법을 공개하면 우리 스스로가 고객들을 ‘제로데이 공격’하는 것과 무슨 차이가 있을까요?”

부족한 취약점 정보?

마이크로소프트는 다른 유명 소프트웨어 벤더들과 함께 취약점 정보를 너무나 적게 주는 것으로 비판을 받고 있다. 2020년 11월 이후부터 마이크로소프트는 CVSS라는 취약점 점수 체계를 활용해 취약점에 대한 설명을 상당 부분 대신하기 시작했다. CVSS에는 공격 경로, 공격 난이도, 공격자에게 필요한 권한의 수위 등과 같은 정보들이 포함되어 있다. 그리고 취약점의 심각성을 나타내는 점수도 같이 기재된다.

하지만 보안 전문가들 사이에서는 “공개하는 정보가 모호하고, 대책 마련에 꼭 필요한 정보는 빠져 있다”는 비판이 나오고 있다. 꼭 필요한 정보란 어떤 요소로부터 익스플로잇이 시작되거나 시작될 가능성이 유력한지 등이다. MS는 “익스플로잇 가능성 있음(Exploitation More Likely)”이나 “익스플로잇 가능성 낮음(Exploitation Less Likely)”이라는 평가를 하긴 하는데, 이것만 가지고는 리스크를 제대로 파악하기 힘들다는 게 일부 전문가들의 설명이다.

최근에는 클라우드 보안 문제와 관련하여 투명하지 못한 태도를 보인 것 때문에 논란이 일기도 했었다. 지난 6월 보안 업체 테너블(Tenable)의 CEO인 아밋 요란(Amit Yoran)은 “MS가 애저에서 발견된 취약점 2개를 은밀하게 패치했다”고 주장했다. 테너블에서 발견해 MS에 알린 취약점들이었다고 한다. “애저 시냅스(Azure Synapse)라는 서비스를 사용하는 사람이라면 누구나 익스플로잇이 가능한 취약점들이었습니다. MS는 이 취약점들을 몰래 패치했고, 고객들에게 알리지 않음으로써 별 일 아닌 것처럼 보이게 했습니다.”

요란은 오카시큐리티(Orca Security)나 위즈(Wiz)와 같은 보안 업체들도 마이크로소프트에 애저 관련 취약점들을 제보했었는데, 당시에도 이번처럼 MS의 은밀한 패치를 경험한 바 있다고 덧붙였다.

마이터(MITRE)의 CVE 관련 정책들

굽타는 “마이크로소프트의 CVE 발표 방식은 마이터(MITRE)가 규정한 CVE 관련 정책을 전혀 어기지 않고 있다”고 주장하기도 한다. “마이터의 정책에 따르면 ‘고객이 따로 조치를 취하지 않아도 되는 취약점의 경우 CVE 번호를 꼭 지정하거나 알리지 않아도 된다’고 합니다. 이렇게 하는 이유는 다른 무엇보다 정보의 ‘노이즈’를 감소시켜 정보 보안 담당자들이 정말 필요한 정보만을 얼른 얻게 하기 위함입니다. 고객 입장에서, 안전을 도모하기 위해 모든 걸 알아야 할 필요는 없거든요.”

그러면서 굽타는 작년 위즈가 공개한 네 가지 초고위험도 취약점들을 예로 들었다. 이 취약점들은 애저의 ‘오픈 관리 인프라(Open Management Infrastructure, OMI)’ 요소에서 발견된 것이었다. 당시 MS는 이 취약점에 대한 내용을 접하고 “해당 취약점의 영향을 직접 받는 고객들에게만 직접 연락을 하자”는 전략을 수립했다고 한다.

“취약점과 정말로 상관이 있는 일부 고객들과 1:1로 소통을 하기 시작했습니다. 왜냐하면 해당 취약점 정보가 일파만파 퍼지는 것이 더 위험할 것이라고 판단했기 때문입니다. 또한 이렇게 1:1로 패치 촉구를 할 경우 고객들이 보다 더 빠르게 패치를 적용할 거라고 기대하기도 했습니다. MS는 취약점 정보가 처음부터 상세한 게 고객들을 더 안전하게 한다고 보지 않습니다.”

굽타는 “이런 사정 때문에 ‘왜 우리한테는 아무런 연락이 없는가?’라거나 ‘왜 아무도 몰래 패치를 진행했는가?’라는 질문이 생길 수 있는데, 그렇다는 건 귀사에 아무런 영향이 없다고 판단됐기 때문”이라고 덧붙였다.

글 : 자이 바이자얀(Jai Vijayan), IT 칼럼니스트

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.jpg)

.jpg)