체크포인트 리서치, 보이스피싱 멀웨어 ‘페이크콜’ 안드로이드 트로이목마 경고

20개 넘는 국내 주요 금융기관의 위조된 전화번호를 통해 피싱 시도

[보안뉴스 김영명 기자] 글로벌 사이버보안 솔루션 선도기업 체크포인트 소프트웨어 테크놀로지스의 위협 인텔리전스 부문인 체크포인트 리서치(Check Point Research, 이하 CPR)는 국내에서도 위조된 한국의 은행 전화번호를 사칭한 안드로이드 ‘페이크콜(FakeCalls)’ 트로이목마 멀웨어 시도 사례를 탐지했다며 주의할 것을 권고했다.

멀웨어 공격자들은 사업을 계획할 때 과거의 결과에 따라 자신들의 노력 대비 가치가 보장되는 시장을 선택할 수 있다. 최근 체크포인트 리서치는 20개 이상의 금융 애플리케이션으로 가장해 은행 직원과의 전화 통화를 위장하는 보이스피싱(일명 비싱, Vishing) 악성 프로그램이라 불리는 안드로이드 트로이목마 ‘페이크콜’을 확인했다.

페이크콜은 한국 시장을 대상으로 주요 목표를 수행할 수 있을 뿐만 아니라, 공격 대상자의 개인 데이터를 추출하는 리눅스 멀웨어 ‘스위스 군용 칼(Swiss Army Knife)’의 기능을 보유하고 있다.

비싱(Voice와 Phishing의 합성어) 공격은 전화 통화를 기반으로 이뤄지며, 심리적으로 피해자를 속여 민감한 정보를 넘겨주거나, 공격자를 대신해 일부 행동을 수행하도록 유도하기 때문에 소셜 엔지니어링 공격의 한 유형으로 간주된다.

보이스피싱으로 인한 금전적 손실은 2016년부터 2020년까지 약 6억 달러(7,914억원) 규모였으며, 피해자 수는 17만명에 달했다. 경찰청에 따르면, 국내 피싱 사기는 지난 5년간 12억4,000만 달러(약 1조6,355억원) 이상의 피해를 야기했으며, 갈취된 돈의 30%는 회수되지 못했다.

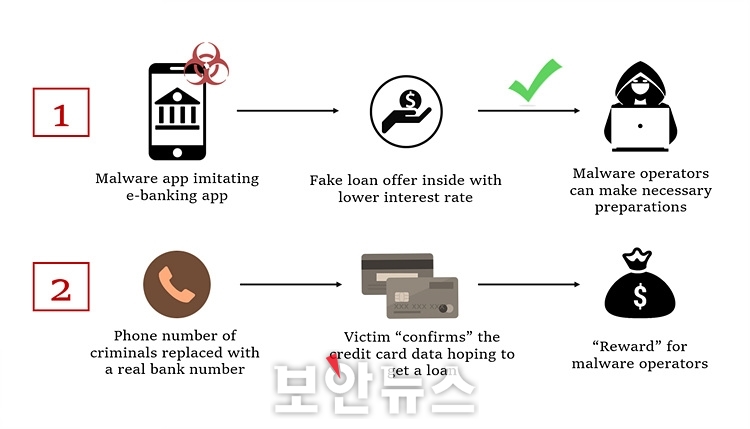

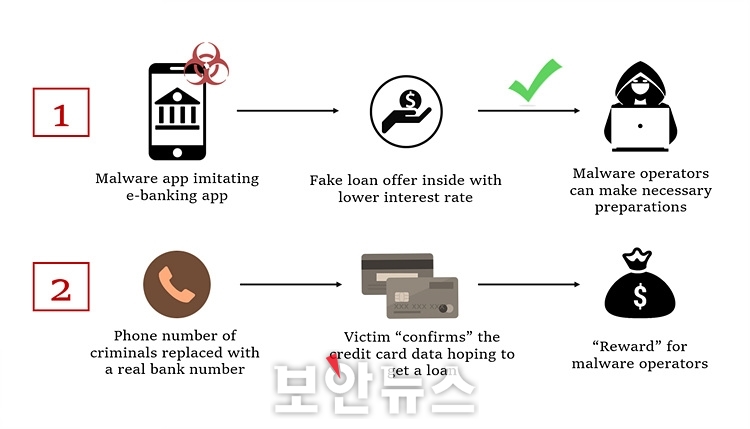

보이스피싱은 피해자가 통화 상대방이 진짜 은행 직원이라고 믿게 하는 것을 전제로 이뤄진다. 피해자는 사용 중인 애플리케이션이 실제 금융기관의 인터넷뱅킹 모바일 애플리케이션(결제시스템 애플리케이션)이라고 생각하기 때문에 더 낮은 금리로 대출을 해 준다는 제안을 쉽게 의심하기 어렵다. 이 단계에서 멀웨어 공격자들은 피해자에게 가능한 최선의 접근방법을 찾을 수 있는 기초 작업을 할 수 있다.

대화가 이뤄지는 시점에서 악성코드 운영자의 전화번호는 피해자가 알 수 없는 실제 은행번호로 변조된다. 따라서 피해자는 실제 은행의 직원과 통화하는 것으로 착각하게 된다. 일단 신뢰가 형성되면 피해자는 (가짜) 대출 자격을 얻기 위해 악성코드 운영자에게 신용카드 정보 내역을 ‘확인’시켜 준다. 이러한 모방된 조직의 목록에는 은행, 보험 회사, 온라인 쇼핑 서비스 등이 포함됐다.

피해자들은 ‘페이크콜’ 악성코드를 설치할 때, 실제 같은 금융회사의 ‘신뢰할 수 있는’ 인터넷 뱅킹 애플리케이션에 숨겨진 ‘기능’이 포함돼 있다는 데는 생각이 미치지 못해서 발생한 결과다.

CPR은 금융기관을 모방하고, 회피 기술을 구현한 서로 다른 2,500개 이상의 페이크콜 악성 프로그램의 샘플을 발견했다. 멀웨어 개발자들은 그들의 멀웨어를 보호할 수 있는 특별한 방법을 통해 이전에 볼 수 없었던 몇 가지 고유한 회피 기술을 구현했다. CPR은 전체 조사결과에서 발견된 모든 기술에 대한 설명, 완화 방법 시연, 멀웨어 기능의 세부사항 관찰, 유사한 위협으로부터 보호할 수 있는 방법을 설명한다.

비싱 공격을 방지하는 방법으로는 △개인 데이터 공유 금지 △공식 전화번호 확인 △누구도 카드정보를 요구하지 않는다 △원격 컴퓨터 액세스 제공 금지 △의심 사건 보고 등을 염두에 둬야 한다.

첫 번째로, ‘개인 데이터 공유 금지’에서 비싱 공격은 일반적으로 대상을 속여 사기나 다른 공격에 사용할 수 있는 개인정보를 넘겨주도록 설계됐다. 따라서 전화로 비밀번호, 다중 인증(Multi-Factor Authentication) 번호, 재무 데이터 또는 유사한 정보를 요청할 때 단호히 거절해야 한다.

두 번째로, ‘공식 전화번호 확인’이다. 비셔(비싱 공격자)는 합법적인 조직에서 연락한 것처럼 속여 통화를 시도하게 된다. 개인 데이터를 공유하거나, 공격자가 먼저 말하기 전에 전화를 건 사람의 이름을 확인한 후, 회사 웹사이트에 기재돼 있는 공식 번호를 사용해 그들에게 다시 전화해야 한다. 만약 전화를 걸어온 사람이 당신에게 그 방법을 만류한다면, 그것은 거의 사기라고 보면 된다.

세 번째로, ‘누구도 카드정보를 요구하지 않는다’. 비셔들은 일반적으로 미납된 세금이나, 기타 수수료를 기프트카드 또는 선불 비자 카드로 지불하는 방법을 요구할 가능성이 높다. 합법적인 조직은 절대 기프트카드나 선불 신용카드로 결제를 요청하지 않는다.

네 번째로, ‘원격 컴퓨터 액세스 제공 금지’가 있다. 공격자가 멀웨어 제거 또는 기타 문제 해결을 위해 컴퓨터 원격 액세스를 요청할 수 있다. 검증된 IT 부서 직원을 제외한 다른 사람에게 컴퓨터 액세스 권한을 제공하면 안된다.

다섯 번째로, ‘의심 사건 보고’가 중요하다. 비셔는 일반적으로 여러 다른 대상에게 동일한 사기를 시도할 것으로 보인다. 의심되는 모든 피싱 공격을 IT 또는 관련기관에 보고해 해당 공격으로부터 여러 사람을 보호하기 위한 조치를 취할 수 있다.

체크포인트의 하모니 이메일 앤드 오피스(Harmony Email and Office)에는 피싱 방지 보호 기능이 포함됐으며, 피싱 공격으로 인한 데이터 유출 시도를 탐지하는 데 도움이 된다.

체크포인트 관계자는 “하모니 모바일(Harmony Mobile)은 악성 앱 다운로드를 실시간으로 탐지하고 차단해 악성코드가 모바일 디바이스에 침투하는 것을 방지한다”며 “하모니 모바일의 고유한 네트워크 보안 인프라인 온-디바이스 네트워크 프로텍션(On-device Network Protection)을 사용하면 업계 최고 수준의 체크포인트 네트워크 보안 기술을 모바일 디바이스로 확장해 새로운 위협에 대비할 수 있다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

20개 넘는 국내 주요 금융기관의 위조된 전화번호를 통해 피싱 시도

[보안뉴스 김영명 기자] 글로벌 사이버보안 솔루션 선도기업 체크포인트 소프트웨어 테크놀로지스의 위협 인텔리전스 부문인 체크포인트 리서치(Check Point Research, 이하 CPR)는 국내에서도 위조된 한국의 은행 전화번호를 사칭한 안드로이드 ‘페이크콜(FakeCalls)’ 트로이목마 멀웨어 시도 사례를 탐지했다며 주의할 것을 권고했다.

▲체크포인트 리서치가 분석한 비싱 공격의 주요 과정[자료=체크포인트]

멀웨어 공격자들은 사업을 계획할 때 과거의 결과에 따라 자신들의 노력 대비 가치가 보장되는 시장을 선택할 수 있다. 최근 체크포인트 리서치는 20개 이상의 금융 애플리케이션으로 가장해 은행 직원과의 전화 통화를 위장하는 보이스피싱(일명 비싱, Vishing) 악성 프로그램이라 불리는 안드로이드 트로이목마 ‘페이크콜’을 확인했다.

페이크콜은 한국 시장을 대상으로 주요 목표를 수행할 수 있을 뿐만 아니라, 공격 대상자의 개인 데이터를 추출하는 리눅스 멀웨어 ‘스위스 군용 칼(Swiss Army Knife)’의 기능을 보유하고 있다.

비싱(Voice와 Phishing의 합성어) 공격은 전화 통화를 기반으로 이뤄지며, 심리적으로 피해자를 속여 민감한 정보를 넘겨주거나, 공격자를 대신해 일부 행동을 수행하도록 유도하기 때문에 소셜 엔지니어링 공격의 한 유형으로 간주된다.

보이스피싱으로 인한 금전적 손실은 2016년부터 2020년까지 약 6억 달러(7,914억원) 규모였으며, 피해자 수는 17만명에 달했다. 경찰청에 따르면, 국내 피싱 사기는 지난 5년간 12억4,000만 달러(약 1조6,355억원) 이상의 피해를 야기했으며, 갈취된 돈의 30%는 회수되지 못했다.

보이스피싱은 피해자가 통화 상대방이 진짜 은행 직원이라고 믿게 하는 것을 전제로 이뤄진다. 피해자는 사용 중인 애플리케이션이 실제 금융기관의 인터넷뱅킹 모바일 애플리케이션(결제시스템 애플리케이션)이라고 생각하기 때문에 더 낮은 금리로 대출을 해 준다는 제안을 쉽게 의심하기 어렵다. 이 단계에서 멀웨어 공격자들은 피해자에게 가능한 최선의 접근방법을 찾을 수 있는 기초 작업을 할 수 있다.

대화가 이뤄지는 시점에서 악성코드 운영자의 전화번호는 피해자가 알 수 없는 실제 은행번호로 변조된다. 따라서 피해자는 실제 은행의 직원과 통화하는 것으로 착각하게 된다. 일단 신뢰가 형성되면 피해자는 (가짜) 대출 자격을 얻기 위해 악성코드 운영자에게 신용카드 정보 내역을 ‘확인’시켜 준다. 이러한 모방된 조직의 목록에는 은행, 보험 회사, 온라인 쇼핑 서비스 등이 포함됐다.

피해자들은 ‘페이크콜’ 악성코드를 설치할 때, 실제 같은 금융회사의 ‘신뢰할 수 있는’ 인터넷 뱅킹 애플리케이션에 숨겨진 ‘기능’이 포함돼 있다는 데는 생각이 미치지 못해서 발생한 결과다.

CPR은 금융기관을 모방하고, 회피 기술을 구현한 서로 다른 2,500개 이상의 페이크콜 악성 프로그램의 샘플을 발견했다. 멀웨어 개발자들은 그들의 멀웨어를 보호할 수 있는 특별한 방법을 통해 이전에 볼 수 없었던 몇 가지 고유한 회피 기술을 구현했다. CPR은 전체 조사결과에서 발견된 모든 기술에 대한 설명, 완화 방법 시연, 멀웨어 기능의 세부사항 관찰, 유사한 위협으로부터 보호할 수 있는 방법을 설명한다.

비싱 공격을 방지하는 방법으로는 △개인 데이터 공유 금지 △공식 전화번호 확인 △누구도 카드정보를 요구하지 않는다 △원격 컴퓨터 액세스 제공 금지 △의심 사건 보고 등을 염두에 둬야 한다.

첫 번째로, ‘개인 데이터 공유 금지’에서 비싱 공격은 일반적으로 대상을 속여 사기나 다른 공격에 사용할 수 있는 개인정보를 넘겨주도록 설계됐다. 따라서 전화로 비밀번호, 다중 인증(Multi-Factor Authentication) 번호, 재무 데이터 또는 유사한 정보를 요청할 때 단호히 거절해야 한다.

두 번째로, ‘공식 전화번호 확인’이다. 비셔(비싱 공격자)는 합법적인 조직에서 연락한 것처럼 속여 통화를 시도하게 된다. 개인 데이터를 공유하거나, 공격자가 먼저 말하기 전에 전화를 건 사람의 이름을 확인한 후, 회사 웹사이트에 기재돼 있는 공식 번호를 사용해 그들에게 다시 전화해야 한다. 만약 전화를 걸어온 사람이 당신에게 그 방법을 만류한다면, 그것은 거의 사기라고 보면 된다.

세 번째로, ‘누구도 카드정보를 요구하지 않는다’. 비셔들은 일반적으로 미납된 세금이나, 기타 수수료를 기프트카드 또는 선불 비자 카드로 지불하는 방법을 요구할 가능성이 높다. 합법적인 조직은 절대 기프트카드나 선불 신용카드로 결제를 요청하지 않는다.

네 번째로, ‘원격 컴퓨터 액세스 제공 금지’가 있다. 공격자가 멀웨어 제거 또는 기타 문제 해결을 위해 컴퓨터 원격 액세스를 요청할 수 있다. 검증된 IT 부서 직원을 제외한 다른 사람에게 컴퓨터 액세스 권한을 제공하면 안된다.

다섯 번째로, ‘의심 사건 보고’가 중요하다. 비셔는 일반적으로 여러 다른 대상에게 동일한 사기를 시도할 것으로 보인다. 의심되는 모든 피싱 공격을 IT 또는 관련기관에 보고해 해당 공격으로부터 여러 사람을 보호하기 위한 조치를 취할 수 있다.

체크포인트의 하모니 이메일 앤드 오피스(Harmony Email and Office)에는 피싱 방지 보호 기능이 포함됐으며, 피싱 공격으로 인한 데이터 유출 시도를 탐지하는 데 도움이 된다.

체크포인트 관계자는 “하모니 모바일(Harmony Mobile)은 악성 앱 다운로드를 실시간으로 탐지하고 차단해 악성코드가 모바일 디바이스에 침투하는 것을 방지한다”며 “하모니 모바일의 고유한 네트워크 보안 인프라인 온-디바이스 네트워크 프로텍션(On-device Network Protection)을 사용하면 업계 최고 수준의 체크포인트 네트워크 보안 기술을 모바일 디바이스로 확장해 새로운 위협에 대비할 수 있다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김영명기자 기사보기

김영명기자 기사보기

.jpg)

.png)