라자루스 해커그룹, 취약점 악용 및 특정 실행파일 통해 악성 프로그램 내려받아 실행

한 번 설치 시 프로세스에 항상 상주...최신 버전 업데이트 필요

[보안뉴스 김영명 기자] 국내 보안기업인 드림시큐리티 사에서 제작한 Non-ActiveX 공동인증서 프로그램인 MagicLine4NX에서 원격코드 실행 취약점(RCE)이 발견됐다. 사용자는 MagicLine4NX 프로그램을 이용해 공동인증서 로그인과 거래내역에 대한 전자서명을 할 수 있다.

안랩 ASEC 분석팀은 해당 프로그램은 설치 시 시작 프로그램에 등록돼 있으며, 프로세스가 종료되더라도 MagicLine4NXServices.exe 실행 파일의 특정 서비스에 의해 재실행된다고 소개했다. 이 프로그램은 한번 설치되면 프로세스에 항상 상주해 있으며, 취약한 버전의 MagicLine4NX에서 원격코드 실행 취약점(RCE)이 발생할 수 있다. 따라서 MagicLine4NX 1.0.0.1~1.0.0.26 이상의 최신 버전으로 업데이트가 필요하다.

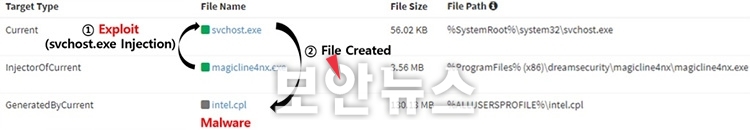

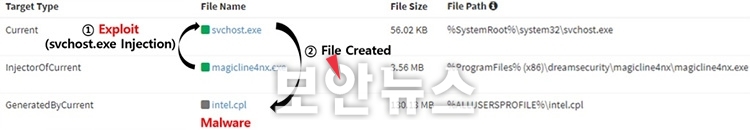

라자루스 해커그룹은 MagicLine4NX 취약점을 통해 svchost.exe 프로세스에 인젝션한 후, 악성 프로그램을 다운로드해 실행했다. 따라서 취약한 버전의 MagicLineNX가 설치돼 있는 경우에는 즉시 삭제 조치할 필요가 있다.

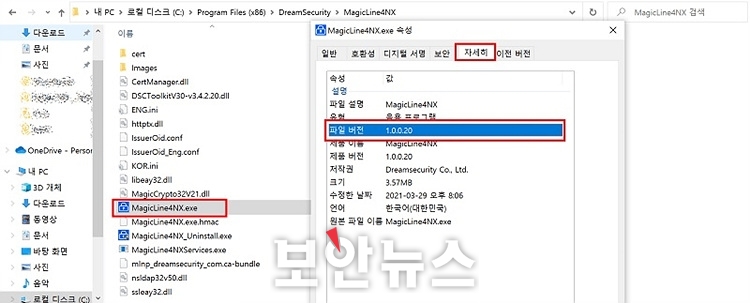

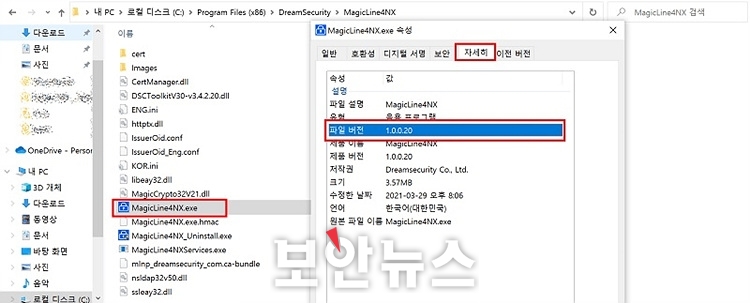

해당 프로그램은 ‘내 컴퓨터’ -> ‘로컬 디스크(C:\)’ -> ‘Program Files(x86)’ -> ‘DreamSecurity’ -> ‘MagicLine4NX’ 경로로 이동, MagicLine4NX에 마우스 오른쪽 버튼을 클릭하고, ‘속성-자세히 탭’을 클릭해서 파일 버전을 확인할 수 있다.

또한, 해당 프로그램을 삭제하는 방법은 윈도 제어판 ‘프로그램 및 기능’에서 MagicLineNX을 선택해 제거하는 것이다. 또는 C 드라이브 내 Program Files(x86)에서 DreamSecurity 폴더 내 MagicLine4NX 경로로 이동해 ‘MagicLine4NX_Uninstall.exe’ 프로그램을 실행하면 된다.

[김영명 기자(boan@boannews.com)]

한 번 설치 시 프로세스에 항상 상주...최신 버전 업데이트 필요

[보안뉴스 김영명 기자] 국내 보안기업인 드림시큐리티 사에서 제작한 Non-ActiveX 공동인증서 프로그램인 MagicLine4NX에서 원격코드 실행 취약점(RCE)이 발견됐다. 사용자는 MagicLine4NX 프로그램을 이용해 공동인증서 로그인과 거래내역에 대한 전자서명을 할 수 있다.

▲ASD에서 확인된 취약점 로그[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 해당 프로그램은 설치 시 시작 프로그램에 등록돼 있으며, 프로세스가 종료되더라도 MagicLine4NXServices.exe 실행 파일의 특정 서비스에 의해 재실행된다고 소개했다. 이 프로그램은 한번 설치되면 프로세스에 항상 상주해 있으며, 취약한 버전의 MagicLine4NX에서 원격코드 실행 취약점(RCE)이 발생할 수 있다. 따라서 MagicLine4NX 1.0.0.1~1.0.0.26 이상의 최신 버전으로 업데이트가 필요하다.

라자루스 해커그룹은 MagicLine4NX 취약점을 통해 svchost.exe 프로세스에 인젝션한 후, 악성 프로그램을 다운로드해 실행했다. 따라서 취약한 버전의 MagicLineNX가 설치돼 있는 경우에는 즉시 삭제 조치할 필요가 있다.

▲MagicLine4NX 버전 확인[자료=안랩 ASEC 분석팀]

해당 프로그램은 ‘내 컴퓨터’ -> ‘로컬 디스크(C:\)’ -> ‘Program Files(x86)’ -> ‘DreamSecurity’ -> ‘MagicLine4NX’ 경로로 이동, MagicLine4NX에 마우스 오른쪽 버튼을 클릭하고, ‘속성-자세히 탭’을 클릭해서 파일 버전을 확인할 수 있다.

또한, 해당 프로그램을 삭제하는 방법은 윈도 제어판 ‘프로그램 및 기능’에서 MagicLineNX을 선택해 제거하는 것이다. 또는 C 드라이브 내 Program Files(x86)에서 DreamSecurity 폴더 내 MagicLine4NX 경로로 이동해 ‘MagicLine4NX_Uninstall.exe’ 프로그램을 실행하면 된다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

김영명기자 기사보기

김영명기자 기사보기

.gif)

.png)

.jpg)

.jpg)

.jpg)

.png)