[보안뉴스 김영명 기자] 최근 8220 Gang 해킹그룹이 VM웨어 호라이즌(VMware Horizon) 서버를 타깃으로 로그4셸(Log4Shell) 취약점을 이용해 코인 마이너 악성코드를 설치하고 있는 정황이 확인됐다. 공격 대상으로 확인된 시스템들 중에는 국내 에너지 관련 기업도 존재하는데, 취약점이 패치되지 않은 불안정한 시스템을 운영하고 있어 해커들의 공격 대상이 되고 있다.

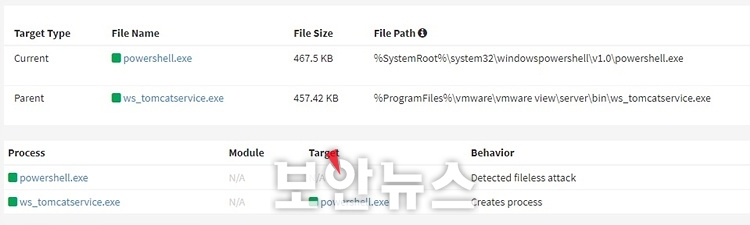

▲ws_tomcatservice.exe 프로세스에 의해 실행된 파워쉘[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 로그4셸 취약점을 악용해 공격하는 8220 Gang 해킹그룹에 대해 긴급 경보를 전했다. 로그4셸(CVE-2021-44228)은 자바 기반의 로깅 유틸리티인 로그4j(Log4j)의 취약점으로 원격지의 자바 객체 주소를 로그 메시지에 포함해 Log4j를 사용하는 서버에 전송할 경우 서버에서 자가 객체를 실행시킬 수 있는 원격코드 실행 취약점이다.

8220 Gang 해킹그룹은 주로 취약한 마이크로소프트 윈도 리눅스 시스템들을 공격 대상으로 하는 조직으로 2017년 무렵부터 활동이 확인되고 있다. 취약한 시스템이 확인될 경우 최종으로 코인 마이너 악성코드를 설치하는 것이 특징이다.

8220 Gang 해킹그룹은 해외뿐만 아니라 국내 시스템들도 공격 대상으로 한다. 과거 안랩 ASEC 분석팀에서 취약한 국내 시스템을 대상으로 아틀라시안 컨플루언스(Atlassian Confluence) 서버 취약점(CVE-2022-26134)을 악용해 코인 마이너를 설치한 공격 사례를 소개한 바 있다. 당시 CVE-2022-26134 취약점 공격이 성공할 경우 파워쉘 명령으로 추가적인 파워쉘 스크립트를 내려받아 실행하며 최종으로 XMRig 코인 마이너를 설치했다.

최근 포티넷은 8220 Gang 해킹그룹이 오라클 웹로직(Oracle Weblogic) 서버 취약점을 이용해 스크럽크립트(ScrubCrypt)를 설치한 공격 사례를 공개하기도 했다. 스크럽크립트는 닷넷으로 개발된 크립터로서 추가 악성코드를 설치할 수 있는 기능을 제공하는 악성코드다. 이 공격 과정에서 설치된 스크럽크립트는 8220 Gang의 공격 목표인 XMRig 코인 마이너를 설치를 최종 목적으로 한다.

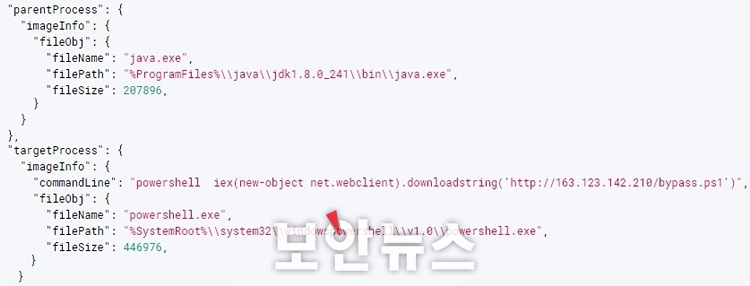

▲Oracle WebLogic 취약점 공격으로 실행된 파워쉘 명령 로그[자료=안랩 ASEC 분석팀]

최근 8220 Gang 해킹그룹이 오라클 웹로직 서버 취약점 외에 로그4셸 취약점을 이용해 스크럽크립트 악성코드를 내려받은 이력이 확인된 것이다. 스크럽크립트를 통해 최종으로 설치되는 악성코드는 이전과 같은 XMRig 코인 마이너다.

로그4셸은 2021년 12월에 공개된 이후 다양한 공격자들에 의해 사용되고 있다. 최근까지도 해외뿐만 아니라 국내를 대상으로 패치되지 않은 취약한 시스템들을 대상으로 하는 공격에 사용되고 있다.

지난해에는 라자루스(Lazarus) 해킹그룹이 해당 취약점을 악용해 NukeSped 악성코드를 유포한 사례가 있었다. 공격자는 보안 패치가 되지 않은 VM웨어 호라이즌 제품에 로그4j 취약점을 사용했다. VM웨어 호라이즌 제품은 가상화 데스크톱 솔루션으로써 기업에서 원격 근무 솔루션과 클라우드 인프라 운영을 위해 사용하는 제품이다.

최근 취약한 ws_tomcatservice.exe 프로세스가 코인 마이너 악성코드를 설치하는 로그가 확인됐다. 해당 공격 과정을 통해 설치되는 악성코드는 최종적으로 XMRig 코인 마이너였으며, 8220 Gang 해킹그룹이 사용하는 악성코드로 확인됐다. 구체적인 패킷은 확인되지 않지만, VM웨어 호라이즌의 ws_tomcatservice.exe 프로세스에 의해 파워쉘 명령이 실행된 공격 로그와 이미 알려진 취약점을 이용해 패치되지 않은 시스템들을 공격하는 8220 Gang 해킹그룹의 특성상 기존 로그4셸 취약점이 공격에 사용된 것으로 추정된다.

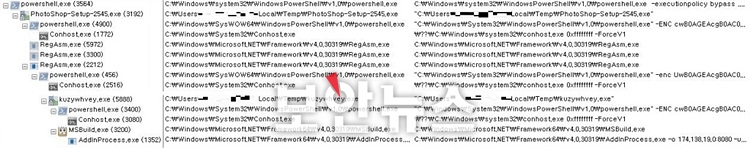

▲악성코드 프로세스 트리[자료=안랩 ASEC 분석팀]

스크럽크립트, XMRig, 코인 마이너를 분석했을 때 몇 가지 특징이 있다. 로그4셸 취약점 공격을 통해 내려받아 실행되는 파워쉘 스크립트는 ‘bypass.ps1’이라는 이름을 갖는다. 내부에 포함된 악성코드는 다르지만 이름뿐만 아니라 루틴도 거의 같다.

‘bypass.ps1’은 난독화된 파워쉘 스크립트로서 복호화하면 특정한 코드를 확인할 수 있다. 첫 번째 라인은 AMSI를 우회하는 루틴이며, 이후 내부에 포함된 실제 악성코드를 복호화해 ‘%TEMP%PhotoShop-Setup-2545.exe’ 경로에 생성한 후 실행한다.

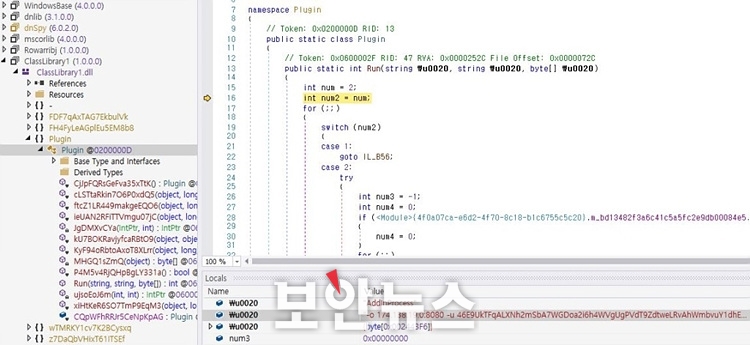

‘PhotoShop-Setup-2545.exe’는 닷넷 다운로더 악성코드로서 특정 주소에서 인코딩된 데이터를 다운로드한 후, 복호화해 RegAsm.exe에 인젝션한다. RegAsm 프로세스에 인젝션돼 실행되는 악성코드는 난독화돼 있지만, 스크럽크립트의 루틴과 유사한 점이 있는 것으로 봤을 때 스크럽크립트 악성코드로 추정된다. 공격에 사용된 스크럽크립트는 3개의 명령제어(C&C) 주소와 58001, 58002, 58003, 58004 등 4개의 포트 번호를 갖고 있다.

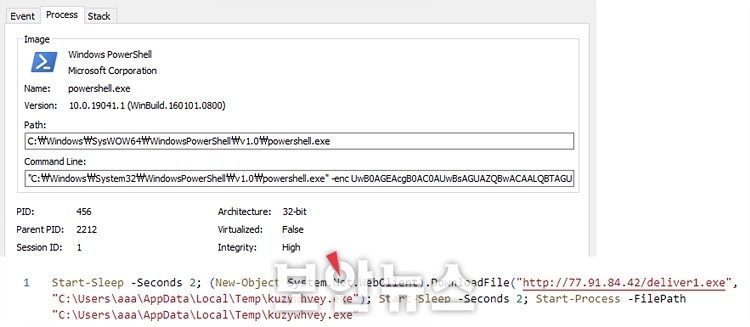

▲XMRig 코인 마이너를 설치하는 파워쉘 명령[자료=안랩 ASEC 분석팀]

스크럽크립트는 C&C 서버에 연결해 추가 명령을 내려받으며, 현재 분석 환경에서는 XMRig 코인 마이너를 설치하는 명령이 확인된다. 다운로드돼 실행되는 ‘deliver1.exex’는 인젝터 악성코드로서 내부 리소스에 인코딩돼 저장된 또 다른 스크럽크립트를 MSBuild.exe에 인젝션 한다. 해당 스크럽크립트는 두 개의 C&C 주소와 9090, 9091, 9092, 8444 등 4개의 포트 번호를 갖고 있다.

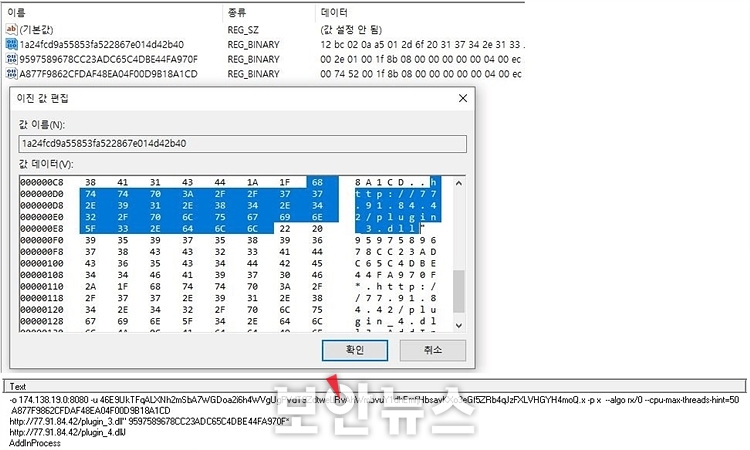

스크럽크립트는 레지스트리에 마이닝 풀 주소와 지갑 주소, 코인 마이너 페이로드 다운로드 주소, 인젝션 대상 프로세스가 포함된 XMRig 실행 시 사용할 설정 데이터를 쓰고 다운로드한 인코딩된 데이터 파일들 ‘plugin_3.dll’, ‘plugin_4.dll’을 쓴다.

▲레지스트리에 저장된 설정 데이터와 인코딩된 파일들[자료=안랩 ASEC 분석팀]

‘plugin_4.dll’은 인코딩된 닷넷 악성코드로서 복호화돼 메모리 상에서 동작한다. ‘plugin_4.dll’의 기능은 인코딩된 XMRig인 ‘plugin_3.dll’을 복호화하고 설정 데이터에 지정된 정상 프로세스 AddInProcess.exe에 인젝션 한 후 커맨드 라인과 함께 실행시킨다.

공격자의 모네로 코인 지갑 주소는 과거에 발견된 아틀라시안 컨플루언스 서버 취약점 공격에서 사용된 주소와 동일하며, 최근 공개된 오라클 웹로직 서버 취약점 공격 사례와도 같다. 8220 Gang 해킹그룹은 과거부터 꾸준히 동일한 지갑 주소를 사용하고 있는 것이 특징이다.

▲XMRig 마이너 인젝션 시 설정 데이터[자료=안랩 ASEC 분석팀]

8220 Gang 해킹그룹은 취약점이 패치되지 않은 시스템들을 대상으로 모네로 코인을 채굴하는 XMRig 코인 마이너를 설치하고 있다. 과거 취약한 아틀라시안 컨플루언스(Atlassian Confluence) 서버를 대상으로 하는 공격이 확인된 바 있으며, 최근에는 VM웨어 호라이즌 서버의 로그4셸 취약점을 이용하고 있다.

안랩 ASEC 분석팀 관계자는 “관리자들은 현재 사용 중인 VM웨어 호라이즌 서버가 취약한 버전인지를 점검하고 최신 버전으로 패치해 알려진 취약점으로부터 공격을 방지해야 한다”며 “또한, 외부에 오픈돼 접근 가능한 서버에 대해 방화벽과 같은 보안 제품을 이용해 공격자로부터의 접근을 통제하는 것이 필요하다”고 말했다. 또한, “V3 등 백신을 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경써야 할 것”이라고 덧붙였다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김영명기자 기사보기

김영명기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)