중국어 텍스트 파일 확인...샤오치잉, 달빛 등으로 추정

[보안뉴스 김영명 기자] 최근 SQL 서버나 IIS 웹서버와 같이 외부에서 접근 가능한 취약한 서버를 대상으로 공격하는 침해 사례가 빈번히 확인되고 있다. 이번 사례에서 확인된 피해 기업은 반도체 기업과 AI를 활용한 스마트 제조기업 등 두 곳이다.

안랩 ASEC 분석팀에 따르면, 이번에 해킹 공격을 수행한 공격그룹에서는 해킹 도구의 사용법이 적힌 중국어 텍스트 파일이 확인돼 올해 초 전면적인 한국 공격을 퍼부었던 샤오치잉(Dawn Cavalry)과 달빛(Dalbit)과 같이 중국 해킹그룹으로 추정하고 있다.

공격자 서버 및 유출 정보를 확인했을 때 현재 확인된 공격자의 서버는 FRP 관리 서버와 파일 서버 등 두 개의 서버가 확인됐다. 먼저, FRP 관리 서버에서 공격자는 피해 기업 서버에 FRP를 설치했다. 따라서 해당 페이지에는 FRP가 설치된 감염 PC와 공격자가 사용하는 프록시 서버 정보를 확인할 수 있다.

FRP를 이용한 공격 방법은 이전에 소개됐던 ‘달빛’ APT 그룹, 취약한 Atlassian Confluence 서버를 대상으로 하는 공격 사례, 국내 의료기관의 취약한 서버를 대상으로 유포된 미터프리터(Meterpreter), 취약한 MySQL 서버를 대상으로 유포 중인 AsyncRAT 악성코드 등에서도 설명했다.

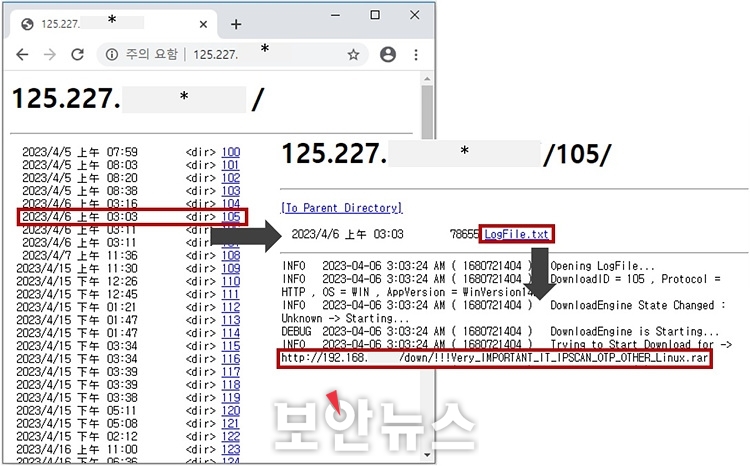

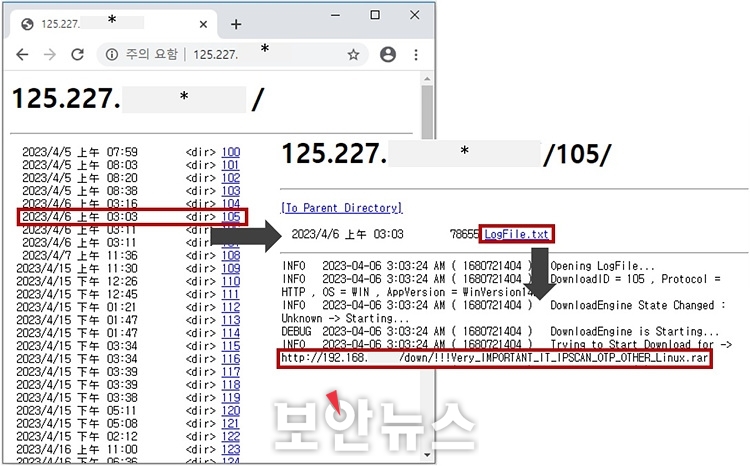

두 번째로, 파일 서버에는 CobaltStrike, VPN, Remote Control 해킹 도구 등과 많은 로그 파일이 존재한다. 해당 로그 파일은 번호가 붙은 디렉토리 안에 존재하며, 절취한 로그에는 자격 증명 정보와 네트워크 정보, 그리고 기업 내부 자료로 추정되는 정보가 존재한다.

ASEC 관계자는 “이번에 공격자가 사용한 도구 및 서버에서 확인된 도구는 웹쉘, 자격증명 탈취, 네트워크 스캐닝, 지속성 유지, 측면 이동, 프록시 및 VPN 도구, 원격 제어 도구 등 다양한 도구가 확인되고 있다”며 “공격자의 명령제어(C2) 서버는 아직 연결이 가능한 상태로 피해 기업의 정보가 일부 노출돼 있어 공개하지 않는다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

[보안뉴스 김영명 기자] 최근 SQL 서버나 IIS 웹서버와 같이 외부에서 접근 가능한 취약한 서버를 대상으로 공격하는 침해 사례가 빈번히 확인되고 있다. 이번 사례에서 확인된 피해 기업은 반도체 기업과 AI를 활용한 스마트 제조기업 등 두 곳이다.

[이미지=gettyimagesbank]

안랩 ASEC 분석팀에 따르면, 이번에 해킹 공격을 수행한 공격그룹에서는 해킹 도구의 사용법이 적힌 중국어 텍스트 파일이 확인돼 올해 초 전면적인 한국 공격을 퍼부었던 샤오치잉(Dawn Cavalry)과 달빛(Dalbit)과 같이 중국 해킹그룹으로 추정하고 있다.

공격자 서버 및 유출 정보를 확인했을 때 현재 확인된 공격자의 서버는 FRP 관리 서버와 파일 서버 등 두 개의 서버가 확인됐다. 먼저, FRP 관리 서버에서 공격자는 피해 기업 서버에 FRP를 설치했다. 따라서 해당 페이지에는 FRP가 설치된 감염 PC와 공격자가 사용하는 프록시 서버 정보를 확인할 수 있다.

▲중국 해킹그룹의 공격자 파일 서버 및 로그 파일[자료=안랩 ASEC 분석팀]

FRP를 이용한 공격 방법은 이전에 소개됐던 ‘달빛’ APT 그룹, 취약한 Atlassian Confluence 서버를 대상으로 하는 공격 사례, 국내 의료기관의 취약한 서버를 대상으로 유포된 미터프리터(Meterpreter), 취약한 MySQL 서버를 대상으로 유포 중인 AsyncRAT 악성코드 등에서도 설명했다.

두 번째로, 파일 서버에는 CobaltStrike, VPN, Remote Control 해킹 도구 등과 많은 로그 파일이 존재한다. 해당 로그 파일은 번호가 붙은 디렉토리 안에 존재하며, 절취한 로그에는 자격 증명 정보와 네트워크 정보, 그리고 기업 내부 자료로 추정되는 정보가 존재한다.

ASEC 관계자는 “이번에 공격자가 사용한 도구 및 서버에서 확인된 도구는 웹쉘, 자격증명 탈취, 네트워크 스캐닝, 지속성 유지, 측면 이동, 프록시 및 VPN 도구, 원격 제어 도구 등 다양한 도구가 확인되고 있다”며 “공격자의 명령제어(C2) 서버는 아직 연결이 가능한 상태로 피해 기업의 정보가 일부 노출돼 있어 공개하지 않는다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김영명기자 기사보기

김영명기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)

.jpg)