피싱 이메일, 악성 웹사이트, 유료광고 공격, 드라이브 바이 다운로드 등 악용

스토리지 보안, 에어 갭과 불변성 백업, DR 통해 RaaS 위험 완화해야

[보안뉴스 김경애 기자] 서비스형 랜섬웨어(RaaS: Ransomware-as-a-Service)가 날로 기승을 부리고 있는 가운데, 스토리지 보안을 강화해야 한다는 의견이 제기돼 관심이 모아지고 있다. 랜섬웨어 공격은 어느새 개별 공격을 넘어 그룹, 조직 등에서 이제는 서비스의 한 산업형태로 운영되고 있다. 이 때문에 뚫릴 수 있다는 가정하에 내부 스토리지의 보안도 강화해야 한다는 의견에 힘이 실리고 있다.

서비스형 랜섬웨어인 RaaS는 사이버 범죄자들이 랜섬웨어를 만들고 다른 사람들에게 돈을 받고 배포하는 악의적인 비즈니스 모델로, 해킹 기술이나 전문지식이 없어도 돈만 내면 악의적인 공격을 일삼을 수 있다.

RaaS 생태계에서는 이른바 ‘계열사’라고 불리는 개발자들이 랜섬웨어 변종을 제작하고 커스터마이징 한다. RaaS 플랫폼을 통해 미리 구축된 랜섬웨어 키트에 접근할 수 있고, 키트에는 다양한 기능, 암호화 알고리즘 및 배포 방법이 탑재돼 있다.

범죄자, 서비스형 랜섬웨어(RaaS) 활용 방법

랜섬웨어 개발자 또는 운영자는 악성코드(맬웨어)를 배포할 계열사를 모집하여 수익을 극대화한다. 개발자는 랜섬웨어와 공격 프레임워크를 제공하고, 계열사는 캠페인을 실행한다. 계열사는 피해자로부터 모은 몸값의 수익을 공유하며 나눈다.

이러한 협력 관계는 보다 체계적이고 분업화해 공격 범위를 광범위하게 넓힌다. 계열사는 취약점을 발견하고, 랜섬웨어를 퍼트린다. 몸값을 두고 협상하는 동안 Raas 사용 범죄자는 랜섬웨어의 악성코드를 정제하는데 집중할 수 있다. 이러한 협력 관계를 통해 공격조직은 전 세계적으로 신속하게 공격을 전개할 수 있고, 강력하면서도 유연한 범죄 네트워크를 형성한다.

랜섬웨어의 공격 방법 및 전략

이처럼 RaaS의 부상으로 인해 기업과 기관을 노린 랜섬웨어 보안 위협은 갈수록 커지고 있다. 따라서 랜섬웨어 공격자가 사용하는 방법과 전략을 이해하는 것은 잠재적인 사이버 위협에 대한 방어를 강화하는 데 매우 중요하다.

일반적인 랜섬웨어 전달 방법

일반적으로 랜섬웨어 공격은 공격 대상의 시스템에 진입하는 시점에서 시작되며, 공격자는 피싱 이메일, 악성 웹사이트 등 다양한 전달 기술을 활용한다.

1. 피싱 이메일: 공격자는 합법적인 연락망으로 위장한 기만적인 이메일을 보내며, 종종 악성 첨부 파일이나 링크를 포함한다. 수신자가 이러한 요소와 상호 작용하면 랜섬웨어가 시스템에 침투할 수 있다.

2. 악성 웹사이트 및 다운로드: 랜섬웨어는 손상된 웹사이트, 악성 광고를 통해 시스템에 다운로드 되거나 합법적인 소프트웨어로 위장하여 시스템의 취약성을 이용한다.

3. 유료광고 공격(Malvertising): 사이버 범죄자들은 랜섬웨어를 퍼뜨리기 위해 온라인 광고 네트워크를 이용한다. 악의적인 광고가 정품 웹사이트에 표시되어 사용자가 악성코드를 다운로드하도록 속인다.

4. 드라이브 바이 다운로드(Drive-by Downloads): 랜섬웨어는 감염 당했거나 악의적인 웹사이트를 방문할 때 사용자의 동의 없이 자동으로 다운로드 되어 설치될 수 있다.

5. 원격 데스크톱 프로토콜 (RDP) 악용: 공격자는 RDP의 취약점을 이용하여 피해자의 네트워크에 무단으로 액세스할 수 있으며 랜섬웨어를 배포할 수 있다.

6. 디도스 공격(Distributed Denial of Service (DDoS)): 분산 서비스 거부(DDoS)공격은 디도스로 인한 혼란을 틈타 랜섬웨어가 배후에서 조용히 전개되는 동안 주의를 산만하게 하는 기법으로 작용할 수 있다.

7. 원격 코드 실행(Remote Code Execution (RCE)): 공격 대상의 시스템에 악성 코드를 원격으로 실행하여 취약점을 이용해 랜섬웨어 설치를 위한 진입점을 만든다.

8. SQL 인젝션(SQL Injection): 악성 SQL쿼리를 주입하여 웹 응용 프로그램의 약점을 이용해 무단 액세스 및 랜섬웨어 배포를 초래할 수 있다.

9. 원격 액세스 트로이 목마(Remote Access Trojans (RATs)): 공격자는 시스템에 무단으로 접근하기 위해 RATs를 배치합니다. 일단 시스템 안에 들어가면 랜섬웨어를 전달하고 활성화할 수 있다.

이 같은 RaaS 보안 위협에 대한 방어 전략으로 스토리지 보안을 강화해야 한다는 의견이 제기됐다. 이와 관련 스톤플라이(StoneFly)는 에어 갭 (Air-Gapped)과 불변성(Immutable) 백업 & DR을 통해 RaaS 위험을 완화해야 한다고 제시했다.

스톤플라이는 “랜섬웨어 보호 전략은 중요한 데이터를 보호하는 데 중추적인 역할을 하는 에어 갭(Air-Gap) 백업 및 불변성”이라며 “이와 더불어 다중인증, 볼륨 삭제 보호, 불변 스냅샷 및 랜섬웨어 방지 스캐너를 구현하면 랜섬웨어 공격, 멀웨어, 바이러스 및 해커와 같은 사이버 위협에 대한 조직의 복원력이 더욱 향상된다”고 설명했다.

에어 갭 백업(Air-Gapped): 데이터 복원력 향상

에어 갭 백업(Air-gapped backups)은 필수 데이터의 격리된 복사본을 생성하여 기본 네트워크나 연결된 장치와 완전히 분리된 상태로 유지하는 것을 수반한다. 에어 갭(Air-gapping) 프로세스는 격리된 저장소, 컨트롤러 또는 노드에 중요한 데이터를 정기적으로 자동 백업하는 것을 포함한다. 이러한 격리는 랜섬웨어 공격이 발생했을 때 사용자가 안전하고 손상되지 않은 백업으로부터 데이터를 검색하고 복원할 수 있도록 보장하며, 데이터 손실과 다운타임을 최소화한다.

불변성(Immutability): 데이터를 변조로부터 보호

불변성은 데이터를 변경할 수 없고 어떤 형태의 변경이나 삭제에도 취약하지 않게 만드는 개념이다. 백업 및 재해 복구의 맥락에서 불변성 백업(Immutable backups)은 무단 또는 악의적인 수정 및 삭제로부터 보호된다. 공격자가 시스템에 침투하더라도 이러한 불변성 백업을 변조하거나 삭제할 수 없으므로 데이터 무결성이 보장된다.

백업 및 재해 복구 전략에 불변성을 구현한다는 것은 중요한 데이터가 변경되지 않고 그대로 유지되어 랜섬웨어 공격 후 원래 상태로 복원될 준비가 된다는 것을 의미한다. 이러한 보호 계층은 랜섬웨어 시도의 성공률을 크게 떨어뜨려 진화하는 사이버 위협에 대한 조직의 복원력을 향상시킨다.

이외에도 다중 인증(Multi-factor Authentication; MFA)을 통해 접근 통제를 강화하고, 볼륨 삭제 방지를 통해 데이터 무결성, 불변 스냅샷(Immutable Snapshots)을 통해 데이터 복원력 향상, 랜섬웨어 방지 스캐너(Anti-Ransomware Scanner)를 통해 공격을 탐지하고 방지해야 한다.

[김경애 기자(boan3@boannews.com)]

스토리지 보안, 에어 갭과 불변성 백업, DR 통해 RaaS 위험 완화해야

[보안뉴스 김경애 기자] 서비스형 랜섬웨어(RaaS: Ransomware-as-a-Service)가 날로 기승을 부리고 있는 가운데, 스토리지 보안을 강화해야 한다는 의견이 제기돼 관심이 모아지고 있다. 랜섬웨어 공격은 어느새 개별 공격을 넘어 그룹, 조직 등에서 이제는 서비스의 한 산업형태로 운영되고 있다. 이 때문에 뚫릴 수 있다는 가정하에 내부 스토리지의 보안도 강화해야 한다는 의견에 힘이 실리고 있다.

[이미지 = gettyimagesbank]]

서비스형 랜섬웨어인 RaaS는 사이버 범죄자들이 랜섬웨어를 만들고 다른 사람들에게 돈을 받고 배포하는 악의적인 비즈니스 모델로, 해킹 기술이나 전문지식이 없어도 돈만 내면 악의적인 공격을 일삼을 수 있다.

RaaS 생태계에서는 이른바 ‘계열사’라고 불리는 개발자들이 랜섬웨어 변종을 제작하고 커스터마이징 한다. RaaS 플랫폼을 통해 미리 구축된 랜섬웨어 키트에 접근할 수 있고, 키트에는 다양한 기능, 암호화 알고리즘 및 배포 방법이 탑재돼 있다.

범죄자, 서비스형 랜섬웨어(RaaS) 활용 방법

랜섬웨어 개발자 또는 운영자는 악성코드(맬웨어)를 배포할 계열사를 모집하여 수익을 극대화한다. 개발자는 랜섬웨어와 공격 프레임워크를 제공하고, 계열사는 캠페인을 실행한다. 계열사는 피해자로부터 모은 몸값의 수익을 공유하며 나눈다.

이러한 협력 관계는 보다 체계적이고 분업화해 공격 범위를 광범위하게 넓힌다. 계열사는 취약점을 발견하고, 랜섬웨어를 퍼트린다. 몸값을 두고 협상하는 동안 Raas 사용 범죄자는 랜섬웨어의 악성코드를 정제하는데 집중할 수 있다. 이러한 협력 관계를 통해 공격조직은 전 세계적으로 신속하게 공격을 전개할 수 있고, 강력하면서도 유연한 범죄 네트워크를 형성한다.

랜섬웨어의 공격 방법 및 전략

이처럼 RaaS의 부상으로 인해 기업과 기관을 노린 랜섬웨어 보안 위협은 갈수록 커지고 있다. 따라서 랜섬웨어 공격자가 사용하는 방법과 전략을 이해하는 것은 잠재적인 사이버 위협에 대한 방어를 강화하는 데 매우 중요하다.

일반적인 랜섬웨어 전달 방법

일반적으로 랜섬웨어 공격은 공격 대상의 시스템에 진입하는 시점에서 시작되며, 공격자는 피싱 이메일, 악성 웹사이트 등 다양한 전달 기술을 활용한다.

1. 피싱 이메일: 공격자는 합법적인 연락망으로 위장한 기만적인 이메일을 보내며, 종종 악성 첨부 파일이나 링크를 포함한다. 수신자가 이러한 요소와 상호 작용하면 랜섬웨어가 시스템에 침투할 수 있다.

2. 악성 웹사이트 및 다운로드: 랜섬웨어는 손상된 웹사이트, 악성 광고를 통해 시스템에 다운로드 되거나 합법적인 소프트웨어로 위장하여 시스템의 취약성을 이용한다.

3. 유료광고 공격(Malvertising): 사이버 범죄자들은 랜섬웨어를 퍼뜨리기 위해 온라인 광고 네트워크를 이용한다. 악의적인 광고가 정품 웹사이트에 표시되어 사용자가 악성코드를 다운로드하도록 속인다.

4. 드라이브 바이 다운로드(Drive-by Downloads): 랜섬웨어는 감염 당했거나 악의적인 웹사이트를 방문할 때 사용자의 동의 없이 자동으로 다운로드 되어 설치될 수 있다.

5. 원격 데스크톱 프로토콜 (RDP) 악용: 공격자는 RDP의 취약점을 이용하여 피해자의 네트워크에 무단으로 액세스할 수 있으며 랜섬웨어를 배포할 수 있다.

6. 디도스 공격(Distributed Denial of Service (DDoS)): 분산 서비스 거부(DDoS)공격은 디도스로 인한 혼란을 틈타 랜섬웨어가 배후에서 조용히 전개되는 동안 주의를 산만하게 하는 기법으로 작용할 수 있다.

7. 원격 코드 실행(Remote Code Execution (RCE)): 공격 대상의 시스템에 악성 코드를 원격으로 실행하여 취약점을 이용해 랜섬웨어 설치를 위한 진입점을 만든다.

8. SQL 인젝션(SQL Injection): 악성 SQL쿼리를 주입하여 웹 응용 프로그램의 약점을 이용해 무단 액세스 및 랜섬웨어 배포를 초래할 수 있다.

9. 원격 액세스 트로이 목마(Remote Access Trojans (RATs)): 공격자는 시스템에 무단으로 접근하기 위해 RATs를 배치합니다. 일단 시스템 안에 들어가면 랜섬웨어를 전달하고 활성화할 수 있다.

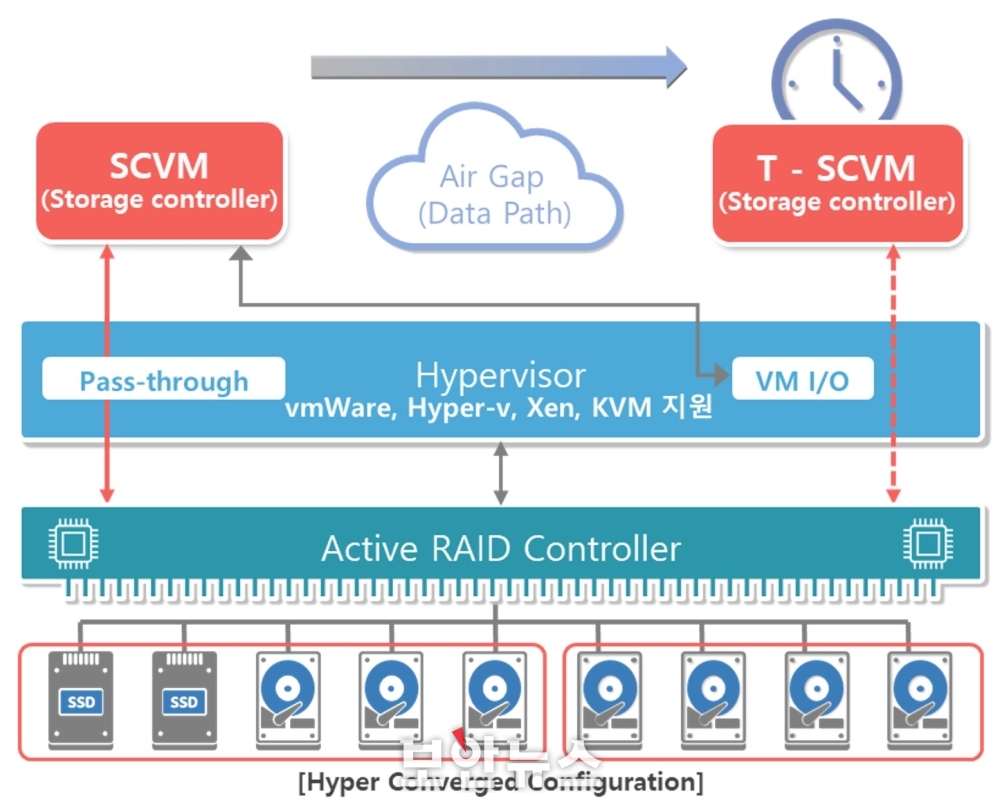

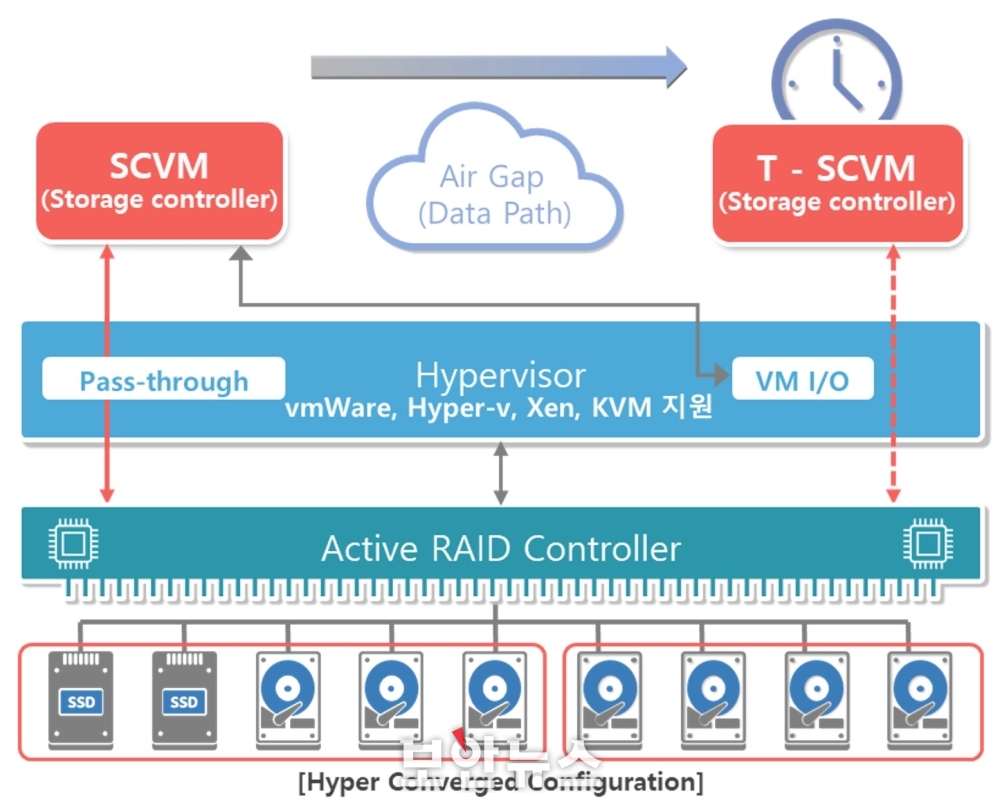

이 같은 RaaS 보안 위협에 대한 방어 전략으로 스토리지 보안을 강화해야 한다는 의견이 제기됐다. 이와 관련 스톤플라이(StoneFly)는 에어 갭 (Air-Gapped)과 불변성(Immutable) 백업 & DR을 통해 RaaS 위험을 완화해야 한다고 제시했다.

스톤플라이는 “랜섬웨어 보호 전략은 중요한 데이터를 보호하는 데 중추적인 역할을 하는 에어 갭(Air-Gap) 백업 및 불변성”이라며 “이와 더불어 다중인증, 볼륨 삭제 보호, 불변 스냅샷 및 랜섬웨어 방지 스캐너를 구현하면 랜섬웨어 공격, 멀웨어, 바이러스 및 해커와 같은 사이버 위협에 대한 조직의 복원력이 더욱 향상된다”고 설명했다.

에어 갭 백업(Air-Gapped): 데이터 복원력 향상

에어 갭 백업(Air-gapped backups)은 필수 데이터의 격리된 복사본을 생성하여 기본 네트워크나 연결된 장치와 완전히 분리된 상태로 유지하는 것을 수반한다. 에어 갭(Air-gapping) 프로세스는 격리된 저장소, 컨트롤러 또는 노드에 중요한 데이터를 정기적으로 자동 백업하는 것을 포함한다. 이러한 격리는 랜섬웨어 공격이 발생했을 때 사용자가 안전하고 손상되지 않은 백업으로부터 데이터를 검색하고 복원할 수 있도록 보장하며, 데이터 손실과 다운타임을 최소화한다.

▲하이퍼 컨버지드 구성[이미지=하이젠]

불변성(Immutability): 데이터를 변조로부터 보호

불변성은 데이터를 변경할 수 없고 어떤 형태의 변경이나 삭제에도 취약하지 않게 만드는 개념이다. 백업 및 재해 복구의 맥락에서 불변성 백업(Immutable backups)은 무단 또는 악의적인 수정 및 삭제로부터 보호된다. 공격자가 시스템에 침투하더라도 이러한 불변성 백업을 변조하거나 삭제할 수 없으므로 데이터 무결성이 보장된다.

백업 및 재해 복구 전략에 불변성을 구현한다는 것은 중요한 데이터가 변경되지 않고 그대로 유지되어 랜섬웨어 공격 후 원래 상태로 복원될 준비가 된다는 것을 의미한다. 이러한 보호 계층은 랜섬웨어 시도의 성공률을 크게 떨어뜨려 진화하는 사이버 위협에 대한 조직의 복원력을 향상시킨다.

이외에도 다중 인증(Multi-factor Authentication; MFA)을 통해 접근 통제를 강화하고, 볼륨 삭제 방지를 통해 데이터 무결성, 불변 스냅샷(Immutable Snapshots)을 통해 데이터 복원력 향상, 랜섬웨어 방지 스캐너(Anti-Ransomware Scanner)를 통해 공격을 탐지하고 방지해야 한다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)