프록시 툴 사용해 파라미터 값 변조하면 결제금액 조작 가능

실제 상품가격과 결제 가격 비교하는 시스템으로 해킹 방지해야

2014년 KT 홈페이지 해킹사고 및 2015년 공공 아이핀 부정발급 사례와 유사

[보안뉴스 김태형] 최근 인터넷 쇼핑몰에서 5천만원 상당의 카메라와 렌즈 등을 구입한 후, 해킹프로그램을 이용해 결제금액을 1만 원대로 조작해 부당이익을 취한 20대 남성이 구속됐다.

.jpg)

서울 남대문경찰서는 10일 ‘컴퓨터 등 사용사기죄’, ‘정보통신망이용촉진 및 정보보호 등에 관한 법률’ 위반 혐의로 이모(24) 씨를 구속했다고 밝혔다. 남대문경찰서에 따르면, 이씨는 지난 4월 26일부터 6차례에 걸쳐 인터넷 쇼핑몰에서 5,577만원 상당의 카메라 4개와 렌즈 13개를 직접 제작한 해킹프로그램을 이용해 결제금액을 1만779원으로 조작해 구매했다. 이렇게 헐값에 구입한 카메라와 렌즈는 중고로 되팔아 3,330만원의 부당이익을 취한 것으로 드러났다.

이씨는 쇼핑몰의 물건값을 직접 만든 해킹프로그램을 돌려 헐값으로 결제했다. 쇼핑몰에서 물건값을 결제할 때 결제대행사 서버로 전송되는 인증 값을 미리 알아내 상품가격 정보를 실제의 0.1~0.01%까지 조작한 것이다.

이씨는 도대체 어떤 해킹 프로그램을 이용했길래 이러한 일이 가능했던 것일까? 인터넷 쇼핑몰의 물건 주문시 결제값은 대부분 암호화가 되어 있지 않기 때문에 해커가 아니라도 약간의 지식만 있으면 쉽게 주문결제 정보를 조작할 수 있다.

즉, 대부분의 인터넷 쇼핑몰은 결제대행사(PG)의 결제모듈을 이용해 대금 결제를 받고 있는데 PG사의 경우, 쇼핑몰에서 결제정보가 전송되면 실제의 물품가격과 비교 없이 승인만 해주고 있는 실정이기 때문에 결제정보가 PG사로 전달되기 전 물품가격이 조작될 수 있는 취약점이 존재한다. 이씨는 바로 이점을 악용한 것이다.

이에 대해 한 소셜커머스 업체 정보보안담당자는 “쇼핑몰에서 물건 주문시 결제값은 암호화 대상도 아니며, 결제대행사는 여러 업체들이 연결되어 있어 암호화하기도 힘들다. 또한, 암호화를 한다고 해도 프록시 툴을 이용해 결제 정보의 패킷 값을 분석해서 파라미터 값(매개변수 값)을 조작하면 주문 상품의 결제금액을 간단하게 조작할 수 있다. 이와 같은 해킹 방법은 이 분야에 조금이라도 지식이 있는 사람이라면 일반적으로 다 알고 있는 방법”이라고 말했다.

이어서 그는 “대부분의 인터넷 쇼핑몰에서는 물건 주문시 결제정보를 그대로 PG사로 전달하고 PG사는 다른 절차 없이 바로 결제 승인을 하게 된다. 하지만 PG사로 결제 정보가 넘어가서 결제가 승인되기 전에 쇼핑몰의 실제 물품가격과 주문시 결제정보를 비교해서 물건값이 일치하지 않으면 결제가 되지 않도록 한다면 이와 같은 취약점을 막을 수 있다. 우리를 포함한 대형 쇼핑몰에서는 이러한 시스템을 갖추고 있다”고 덧붙였다.

이러한 ‘파라미터 값의 위·변조’는 프록시 툴(Proxy Tool)을 이용해 클라이언트와 웹 서버를 오가는 각종 정보들을 중간에서 가로채 다른 정보로 바꾸는 일반적인 기법이다. 이와 비슷한 예로는 지난 2014년 KT 홈페이지 해킹사건이 있다. 이 당시 사용된 해킹툴 ‘파로스 프록시(Parosproxy)’는 클라이언트와 웹 서버 사이에서 이를 오가는 각종 정보들을 중간에서 가로채 볼 수 있는 기능을 통해 인터넷으로 나가는 패킷을 중간에서 가로채서 저장하고 있다가 변조할 수 있다.

아울러 지난 2015년 행정자치부가 관리하는 공공 아이핀(i-PIN) 시스템에서 75만건의 아이핀이 부정 발급된 해킹사고도 이와 비슷한 방법이 사용됐다. 즉, 서버인증 단계에서 파라미터 값을 받아야 하는데, 파라미터 값 변조를 통해 인증 성공으로 조작했던 것이다.

일례로 ‘파로스 프록시’ 프로그램은 원래 웹사이트의 취약점을 점검하고 분석하기 위해 만들어졌지만, 이를 역으로 이용하면 웹 해킹 도구로도 사용이 가능하다. 더욱이 해당 프로그램은 인터넷 검색만으로도 쉽게 찾을 수 있고, 제작사 홈페이지에 접속해서 누구나 내려 받을 수 있다. 자세한 사용방법도 쉽게 구할 수 있기 때문에 초보자나 중학생 정도면 사용할 수 있다.

이처럼 프록시 툴을 이용하면 웹하드(P2P) 사이트에서도 인증 값을 쉽게 바꿔치기할 수 있다. 현재 대부분의 웹하드 사이트에서 이러한 방법이 통하는 것으로 알려졌다. 또한, 온라인 쇼핑몰에서도 이와 같은 방법으로 상품 금액의 변조나 승인번호 변조가 가능하다.

보안전문가들은 이러한 보안취약점을 방지하기 위해서는 웹사이트 개발 시부터 이와 같은 인증값이 웹상에서 노출되지 않도록 해야 하고, 쇼핑몰에서는 실제 물품가격과 결제정보 가격을 비교해서 결제를 승인하도록 하는 시스템을 도입해야 한다고 입을 모았다.

[김태형 기자(boan@boannews.com)]

실제 상품가격과 결제 가격 비교하는 시스템으로 해킹 방지해야

2014년 KT 홈페이지 해킹사고 및 2015년 공공 아이핀 부정발급 사례와 유사

[보안뉴스 김태형] 최근 인터넷 쇼핑몰에서 5천만원 상당의 카메라와 렌즈 등을 구입한 후, 해킹프로그램을 이용해 결제금액을 1만 원대로 조작해 부당이익을 취한 20대 남성이 구속됐다.

.jpg)

서울 남대문경찰서는 10일 ‘컴퓨터 등 사용사기죄’, ‘정보통신망이용촉진 및 정보보호 등에 관한 법률’ 위반 혐의로 이모(24) 씨를 구속했다고 밝혔다. 남대문경찰서에 따르면, 이씨는 지난 4월 26일부터 6차례에 걸쳐 인터넷 쇼핑몰에서 5,577만원 상당의 카메라 4개와 렌즈 13개를 직접 제작한 해킹프로그램을 이용해 결제금액을 1만779원으로 조작해 구매했다. 이렇게 헐값에 구입한 카메라와 렌즈는 중고로 되팔아 3,330만원의 부당이익을 취한 것으로 드러났다.

이씨는 쇼핑몰의 물건값을 직접 만든 해킹프로그램을 돌려 헐값으로 결제했다. 쇼핑몰에서 물건값을 결제할 때 결제대행사 서버로 전송되는 인증 값을 미리 알아내 상품가격 정보를 실제의 0.1~0.01%까지 조작한 것이다.

이씨는 도대체 어떤 해킹 프로그램을 이용했길래 이러한 일이 가능했던 것일까? 인터넷 쇼핑몰의 물건 주문시 결제값은 대부분 암호화가 되어 있지 않기 때문에 해커가 아니라도 약간의 지식만 있으면 쉽게 주문결제 정보를 조작할 수 있다.

즉, 대부분의 인터넷 쇼핑몰은 결제대행사(PG)의 결제모듈을 이용해 대금 결제를 받고 있는데 PG사의 경우, 쇼핑몰에서 결제정보가 전송되면 실제의 물품가격과 비교 없이 승인만 해주고 있는 실정이기 때문에 결제정보가 PG사로 전달되기 전 물품가격이 조작될 수 있는 취약점이 존재한다. 이씨는 바로 이점을 악용한 것이다.

이에 대해 한 소셜커머스 업체 정보보안담당자는 “쇼핑몰에서 물건 주문시 결제값은 암호화 대상도 아니며, 결제대행사는 여러 업체들이 연결되어 있어 암호화하기도 힘들다. 또한, 암호화를 한다고 해도 프록시 툴을 이용해 결제 정보의 패킷 값을 분석해서 파라미터 값(매개변수 값)을 조작하면 주문 상품의 결제금액을 간단하게 조작할 수 있다. 이와 같은 해킹 방법은 이 분야에 조금이라도 지식이 있는 사람이라면 일반적으로 다 알고 있는 방법”이라고 말했다.

이어서 그는 “대부분의 인터넷 쇼핑몰에서는 물건 주문시 결제정보를 그대로 PG사로 전달하고 PG사는 다른 절차 없이 바로 결제 승인을 하게 된다. 하지만 PG사로 결제 정보가 넘어가서 결제가 승인되기 전에 쇼핑몰의 실제 물품가격과 주문시 결제정보를 비교해서 물건값이 일치하지 않으면 결제가 되지 않도록 한다면 이와 같은 취약점을 막을 수 있다. 우리를 포함한 대형 쇼핑몰에서는 이러한 시스템을 갖추고 있다”고 덧붙였다.

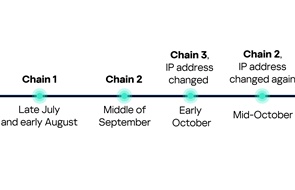

이러한 ‘파라미터 값의 위·변조’는 프록시 툴(Proxy Tool)을 이용해 클라이언트와 웹 서버를 오가는 각종 정보들을 중간에서 가로채 다른 정보로 바꾸는 일반적인 기법이다. 이와 비슷한 예로는 지난 2014년 KT 홈페이지 해킹사건이 있다. 이 당시 사용된 해킹툴 ‘파로스 프록시(Parosproxy)’는 클라이언트와 웹 서버 사이에서 이를 오가는 각종 정보들을 중간에서 가로채 볼 수 있는 기능을 통해 인터넷으로 나가는 패킷을 중간에서 가로채서 저장하고 있다가 변조할 수 있다.

아울러 지난 2015년 행정자치부가 관리하는 공공 아이핀(i-PIN) 시스템에서 75만건의 아이핀이 부정 발급된 해킹사고도 이와 비슷한 방법이 사용됐다. 즉, 서버인증 단계에서 파라미터 값을 받아야 하는데, 파라미터 값 변조를 통해 인증 성공으로 조작했던 것이다.

일례로 ‘파로스 프록시’ 프로그램은 원래 웹사이트의 취약점을 점검하고 분석하기 위해 만들어졌지만, 이를 역으로 이용하면 웹 해킹 도구로도 사용이 가능하다. 더욱이 해당 프로그램은 인터넷 검색만으로도 쉽게 찾을 수 있고, 제작사 홈페이지에 접속해서 누구나 내려 받을 수 있다. 자세한 사용방법도 쉽게 구할 수 있기 때문에 초보자나 중학생 정도면 사용할 수 있다.

이처럼 프록시 툴을 이용하면 웹하드(P2P) 사이트에서도 인증 값을 쉽게 바꿔치기할 수 있다. 현재 대부분의 웹하드 사이트에서 이러한 방법이 통하는 것으로 알려졌다. 또한, 온라인 쇼핑몰에서도 이와 같은 방법으로 상품 금액의 변조나 승인번호 변조가 가능하다.

보안전문가들은 이러한 보안취약점을 방지하기 위해서는 웹사이트 개발 시부터 이와 같은 인증값이 웹상에서 노출되지 않도록 해야 하고, 쇼핑몰에서는 실제 물품가격과 결제정보 가격을 비교해서 결제를 승인하도록 하는 시스템을 도입해야 한다고 입을 모았다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

김태형기자 기사보기

김태형기자 기사보기

.gif)

.jpg)

.png)