5월부터 시작된 대규모 캠페인, 코발트 그룹의 수법과 동일

리더가 지난 3월 체포돼...그럼에도 활발한 공격 유지하고 있어

[보안뉴스 문가용 기자] ATM 잭파팅 공격으로 유명한 코발트 그룹(Cobalt Group)이 여전히 왕성하게 활동 중이라는 새로운 정황이 드러났다. 코발트 그룹의 리더는 지난 3월 체포된 상황이라, 전혀 반대의 상황이 예상되던 중이었다.

코발트 그룹이 처음 보안 업계의 눈에 띈 건 2016년의 일이다. 하룻밤 안에 동유럽에서 여섯 대의 ATM 기기를 털어 3만 2천 달러가 넘는 돈을 탈취한, 충격적인 등장이었다. 그러면서 2017년 한 해 동안 코발트는 활동 범위를 늘려나가 북미와 남미, 서유럽에까지 진출했다. 2017년 상반기 동안에만 악성 이메일을 13개국 250개 기업 3000명의 사용자들에게 보내기도 했다.

지난 주 보안 업체 포지티브 테크놀로지스(Positive Technologies)가 발표한 보고서에 의하면 2018년 5월 중순, 코발트는 또 다른 피싱 캠페인을 시작했다고 한다. 금융 기관들을 노린 것으로, 자바스크립트로 만들어진 백도어를 여러 시스템에 심는 것이 최종 목표인 공격이었다.

이 백도어에는 여러 기능이 포함돼 있었는데, 사이버 스파잉 기능, 프로그램 실행 기능, 자가 업데이트 및 삭제 기능, 백신 소프트웨어 탐지 기능 등이라고 한다. 또한 C&C 서버와의 통신을 암호화하기까지 했다. 포지티브 테크놀로지스에 의하면 이러한 모든 기능과 수법은 과거 코발트 그룹이 사용하던 것과 정확히 일치한다고 한다.

“하지만 포지티브 테크놀로지스에서는 코발트 스트라이크(Cobalt Strike)라는 툴을 직접 발견하지는 못했습니다. 코발트 스트라이크야말로 코발트 그룹의 트레이드마크와 같은 툴이며, 코발트라는 이름 자체도 이 툴에서 나온 바 있습니다. 하지만 이 툴이 발견되지 않았다는 점 외에 공격의 거의 모든 부분이 코발트 그룹의 과거 행적과 일치합니다.”

코발트 그룹은 사용자를 속이기 위해 여러 가지 기술을 구사한다.

1) 보안이 약한 웹사이트들을 해킹하여 멀웨어를 호스팅한다.

2) 진짜 금융 기관에서 보낸 것과 같은 가짜 악성 메시지를 보낸다.

3) 일반 직원들의 직장 메일과 개인 메일을 모두 공략하기도 한다.

그리고 이 모든 수법의 궁극적인 목적은 ATM과 연결된 은행 메시지들을 공격하는 것이다. ATM을 통제하여 현금을 마구 쏟아내게 하면, 미리 짜고 대기하고 있던 운반책들이 급습하여 돈을 담아간다.

그렇다면 어떤 점에서 이번에 발견된 사이버 공격과 코발트 그룹의 기존 행위가 닮은 걸까?

1) 가짜 이메일 등의 메시지들이 발송된 도메인의 구조가 코발트가 이전 사용했던 것과 동일하다.

2) 메시지들에는 악성 문서로 연결되는 링크가 포함되어 있다.

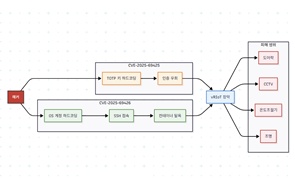

3) 악성 문서는 세 가지 취약점을 익스플로잇하는데, 바로 CVE-2017-8570, CVE-2017-11882, CVE-2018-0802다. MS 워드에서 나타난 원격 코드 실행 취약점으로 코발트 그룹이 지난 2월부터 사용해온 ‘킬 체인’이다.

포지티브 테크놀로지스의 CTO인 앤드류 버샤드스키(Andrew Bershadsky)는 “코발트 그룹은 소셜 엔지니어링 기법에 많이 의존하는 단체로, 직접 분석한 바에 의하면 약 30%의 메일 수신자가 악성 링크를 클릭한다”고 설명한다. “이렇게 성과가 좋으니 소셜 엔지니어링 기법에 의존할 수밖에 없습니다. 심지어 보안 담당자 중에 여기에 걸려든 이가 3%나 될 정도입니다.”

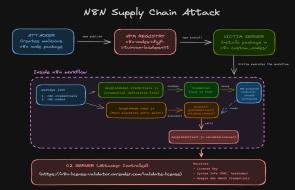

포지티브 테크놀로지스에 의하면 위 세 가지 중 한 가지 취약점에 대한 익스플로잇이 성공하면 BAT 스크립트가 실행되고 표준 윈도우 유틸리티가 시작된다고 한다. 이는 앱락커(AppLocker)를 우회하기 위한 것이기도 하며 SCT나 COM 객체들을 실행시키기 위한 것이기도 하다. 보통 표준 윈도우 유틸리티인 regsvr32.exe가 사용된다. 이 유틸리티는 COM-DLL-Dropper를 다운로드 받는데, 이 드로퍼가 바로 최종 백도어를 가져와 실행시키는 역할을 맡고 있다.

또한 흥미로운 사실은 지난 3월 26일 스페인 경찰이 코발트 그룹의 리더이면서 카르바낙(Carbanak)이란 사이버 갱단과 연루된 인물을 체포했다는 사실이다. 리더가 없이도 코발트 그룹이 활동을 유지할 수 있을 만큼 시스템을 잘 갖췄거나, 해당 인물만큼 중요한 인물이 또 존재한다는 뜻이다. 당시 스페인 경찰은 체포된 인물이 100개 이상의 금융 기관을 해킹했으며 10억 유로 이상의 피해를 입혔다고 발표했다.

[국제부 문가용 기자(globoan@boannews.com)]

리더가 지난 3월 체포돼...그럼에도 활발한 공격 유지하고 있어

[보안뉴스 문가용 기자] ATM 잭파팅 공격으로 유명한 코발트 그룹(Cobalt Group)이 여전히 왕성하게 활동 중이라는 새로운 정황이 드러났다. 코발트 그룹의 리더는 지난 3월 체포된 상황이라, 전혀 반대의 상황이 예상되던 중이었다.

[이미지 = iclickart]

코발트 그룹이 처음 보안 업계의 눈에 띈 건 2016년의 일이다. 하룻밤 안에 동유럽에서 여섯 대의 ATM 기기를 털어 3만 2천 달러가 넘는 돈을 탈취한, 충격적인 등장이었다. 그러면서 2017년 한 해 동안 코발트는 활동 범위를 늘려나가 북미와 남미, 서유럽에까지 진출했다. 2017년 상반기 동안에만 악성 이메일을 13개국 250개 기업 3000명의 사용자들에게 보내기도 했다.

지난 주 보안 업체 포지티브 테크놀로지스(Positive Technologies)가 발표한 보고서에 의하면 2018년 5월 중순, 코발트는 또 다른 피싱 캠페인을 시작했다고 한다. 금융 기관들을 노린 것으로, 자바스크립트로 만들어진 백도어를 여러 시스템에 심는 것이 최종 목표인 공격이었다.

이 백도어에는 여러 기능이 포함돼 있었는데, 사이버 스파잉 기능, 프로그램 실행 기능, 자가 업데이트 및 삭제 기능, 백신 소프트웨어 탐지 기능 등이라고 한다. 또한 C&C 서버와의 통신을 암호화하기까지 했다. 포지티브 테크놀로지스에 의하면 이러한 모든 기능과 수법은 과거 코발트 그룹이 사용하던 것과 정확히 일치한다고 한다.

“하지만 포지티브 테크놀로지스에서는 코발트 스트라이크(Cobalt Strike)라는 툴을 직접 발견하지는 못했습니다. 코발트 스트라이크야말로 코발트 그룹의 트레이드마크와 같은 툴이며, 코발트라는 이름 자체도 이 툴에서 나온 바 있습니다. 하지만 이 툴이 발견되지 않았다는 점 외에 공격의 거의 모든 부분이 코발트 그룹의 과거 행적과 일치합니다.”

코발트 그룹은 사용자를 속이기 위해 여러 가지 기술을 구사한다.

1) 보안이 약한 웹사이트들을 해킹하여 멀웨어를 호스팅한다.

2) 진짜 금융 기관에서 보낸 것과 같은 가짜 악성 메시지를 보낸다.

3) 일반 직원들의 직장 메일과 개인 메일을 모두 공략하기도 한다.

그리고 이 모든 수법의 궁극적인 목적은 ATM과 연결된 은행 메시지들을 공격하는 것이다. ATM을 통제하여 현금을 마구 쏟아내게 하면, 미리 짜고 대기하고 있던 운반책들이 급습하여 돈을 담아간다.

그렇다면 어떤 점에서 이번에 발견된 사이버 공격과 코발트 그룹의 기존 행위가 닮은 걸까?

1) 가짜 이메일 등의 메시지들이 발송된 도메인의 구조가 코발트가 이전 사용했던 것과 동일하다.

2) 메시지들에는 악성 문서로 연결되는 링크가 포함되어 있다.

3) 악성 문서는 세 가지 취약점을 익스플로잇하는데, 바로 CVE-2017-8570, CVE-2017-11882, CVE-2018-0802다. MS 워드에서 나타난 원격 코드 실행 취약점으로 코발트 그룹이 지난 2월부터 사용해온 ‘킬 체인’이다.

포지티브 테크놀로지스의 CTO인 앤드류 버샤드스키(Andrew Bershadsky)는 “코발트 그룹은 소셜 엔지니어링 기법에 많이 의존하는 단체로, 직접 분석한 바에 의하면 약 30%의 메일 수신자가 악성 링크를 클릭한다”고 설명한다. “이렇게 성과가 좋으니 소셜 엔지니어링 기법에 의존할 수밖에 없습니다. 심지어 보안 담당자 중에 여기에 걸려든 이가 3%나 될 정도입니다.”

포지티브 테크놀로지스에 의하면 위 세 가지 중 한 가지 취약점에 대한 익스플로잇이 성공하면 BAT 스크립트가 실행되고 표준 윈도우 유틸리티가 시작된다고 한다. 이는 앱락커(AppLocker)를 우회하기 위한 것이기도 하며 SCT나 COM 객체들을 실행시키기 위한 것이기도 하다. 보통 표준 윈도우 유틸리티인 regsvr32.exe가 사용된다. 이 유틸리티는 COM-DLL-Dropper를 다운로드 받는데, 이 드로퍼가 바로 최종 백도어를 가져와 실행시키는 역할을 맡고 있다.

또한 흥미로운 사실은 지난 3월 26일 스페인 경찰이 코발트 그룹의 리더이면서 카르바낙(Carbanak)이란 사이버 갱단과 연루된 인물을 체포했다는 사실이다. 리더가 없이도 코발트 그룹이 활동을 유지할 수 있을 만큼 시스템을 잘 갖췄거나, 해당 인물만큼 중요한 인물이 또 존재한다는 뜻이다. 당시 스페인 경찰은 체포된 인물이 100개 이상의 금융 기관을 해킹했으며 10억 유로 이상의 피해를 입혔다고 발표했다.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

(1).jpg)

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.png)