공격자, 게임 관련 게시물에 악성링크 포함시켜 클릭 유도

원격제어 및 채팅기능 외 사용자 PC 활동 모니터링...필요시 MBR 파괴까지 가능

의심스러운 링크 클릭 자제, 의심 메시지·메일 삭제 등 주요 보안수칙 습관화

[보안뉴스 김경애 기자] 게임 관련 커뮤니티 게시판에서 원격제어 악성코드가 발견됐다. 공격자는 게시물에 악성링크를 포함시켜 악성코드에 감염되도록 클릭을 유도한다. 게시물을 통해 쉽게 악성링크를 클릭할 수 있는 만큼 커뮤니티 사이트 이용자들의 각별한 주의가 요구된다.

위협정보를 공유하는 제로써트에 따르면 특정 게임 커뮤니티에서 원격제어 악성코드 활동이 포착됐다며 해당 악성코드는 국내 홈페이지를 통해 유포된 바 있으며, 몇몇 커뮤니티 사이트에서는 3일 오후 4시 30분 기준으로 여전히 악성코드가 활동하고 있다고 밝혔다.

최근에는 유명한 게임미디어 플랫폼과 국내 대표 게임사가 운영하는 온라인 게임 포털사이트 자유게시판을 통해서도 원격제어 유형의 악성코드 유포가 포착됐다. 공격 도구로는 KaiXin(CK VIP) 익스플로잇 킷을 이용하고 있는 것으로 분석됐다.

해당 악성코드는 원격제어 및 채팅기능 외 사용자 PC 활동을 관찰해 필요시 MBR 파괴까지 수행하고 있는 것으로 분석됐다. 이에 따라 감염시 PC의 물리적 피해도 발생될 수 있는 상황이다. 뿐만 아니라 몸캠 피싱, 계정정보 탈취 등 또 다른 사이버 범죄에 악용될 수 있어 악성코드 감염에 각별히 주의해야 한다.

이와 관련 시큐리티플러스 박형근 대표는 “공격자는 커뮤니티 플랫폼이 해킹되거나 HTML 태그가 삽입된 것이 아니라, 정상적인 게시글에 링크 첨부 기능을 활용해서 악성링크를 올리고 있다”며 “이는 해커가 힘들게 해킹하기 보다는 게시글에 링크 삽입 기능을 이용해 손쉽게 감염 피해 확대를 노린 것이다. 소셜 엔지니어링 공격자 관점에서는 어떻게 해서든 이용자가 링크를 클릭해서 감염되도록 하기 때문에 이용자들은 평소 보안습관이 무엇보다 중요하다”고 강조했다.

이어 박형근 대표는 “깨어 있는 디지털 시민이 될 수 있도록 의심스러운 링크를 클릭하지 않기, 의심스러운 메시지 및 메일 삭제, 인증 강화 옵션 활용, 업데이트/패치 생활화 등 중요 보안수칙을 습관화해야 한다”고 당부했다.

또한, 커뮤니티 사이트의 경우 많은 보안 투자가 어려운 곳이라면 이런 위협상황이 보고됐을 때, 즉시 게시글을 삭제하고 해당 게시글에 접속했던 이용자들에게 경고 메시지를 전달하는 등 적극적인 고객보호 활동이 요구된다고 덧붙였다.

[김경애 기자(boan3@boannews.com)]

원격제어 및 채팅기능 외 사용자 PC 활동 모니터링...필요시 MBR 파괴까지 가능

의심스러운 링크 클릭 자제, 의심 메시지·메일 삭제 등 주요 보안수칙 습관화

[보안뉴스 김경애 기자] 게임 관련 커뮤니티 게시판에서 원격제어 악성코드가 발견됐다. 공격자는 게시물에 악성링크를 포함시켜 악성코드에 감염되도록 클릭을 유도한다. 게시물을 통해 쉽게 악성링크를 클릭할 수 있는 만큼 커뮤니티 사이트 이용자들의 각별한 주의가 요구된다.

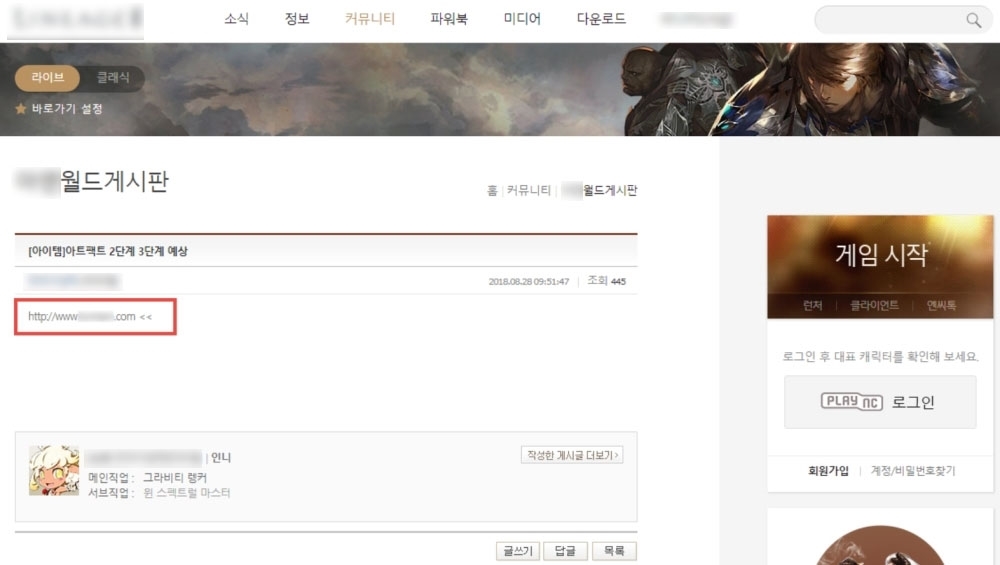

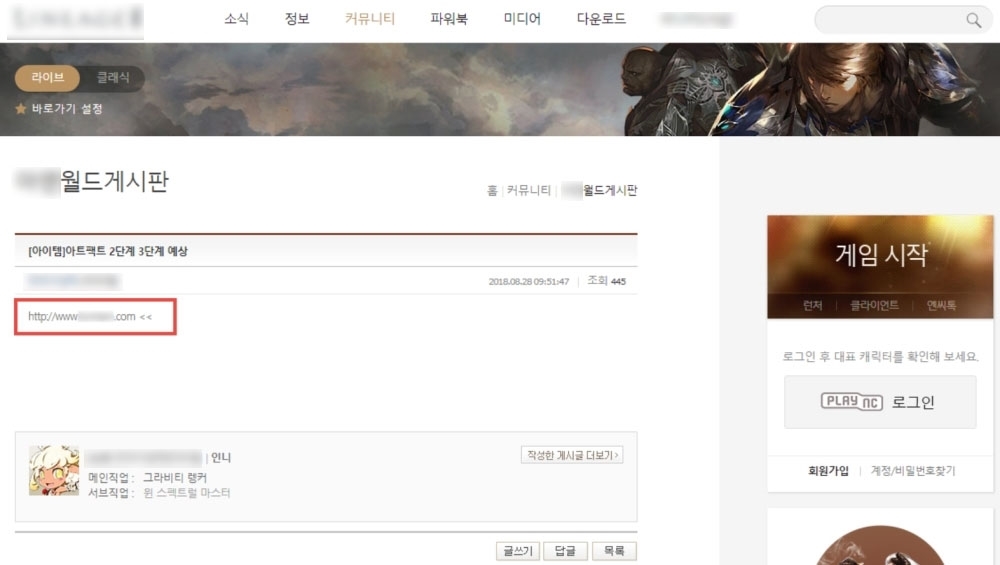

▲XX월드 게시판내 원격제어 악성코드 감염 유도하는 악성링크가 포함된 화면[이미지=제로써트]

위협정보를 공유하는 제로써트에 따르면 특정 게임 커뮤니티에서 원격제어 악성코드 활동이 포착됐다며 해당 악성코드는 국내 홈페이지를 통해 유포된 바 있으며, 몇몇 커뮤니티 사이트에서는 3일 오후 4시 30분 기준으로 여전히 악성코드가 활동하고 있다고 밝혔다.

최근에는 유명한 게임미디어 플랫폼과 국내 대표 게임사가 운영하는 온라인 게임 포털사이트 자유게시판을 통해서도 원격제어 유형의 악성코드 유포가 포착됐다. 공격 도구로는 KaiXin(CK VIP) 익스플로잇 킷을 이용하고 있는 것으로 분석됐다.

해당 악성코드는 원격제어 및 채팅기능 외 사용자 PC 활동을 관찰해 필요시 MBR 파괴까지 수행하고 있는 것으로 분석됐다. 이에 따라 감염시 PC의 물리적 피해도 발생될 수 있는 상황이다. 뿐만 아니라 몸캠 피싱, 계정정보 탈취 등 또 다른 사이버 범죄에 악용될 수 있어 악성코드 감염에 각별히 주의해야 한다.

이와 관련 시큐리티플러스 박형근 대표는 “공격자는 커뮤니티 플랫폼이 해킹되거나 HTML 태그가 삽입된 것이 아니라, 정상적인 게시글에 링크 첨부 기능을 활용해서 악성링크를 올리고 있다”며 “이는 해커가 힘들게 해킹하기 보다는 게시글에 링크 삽입 기능을 이용해 손쉽게 감염 피해 확대를 노린 것이다. 소셜 엔지니어링 공격자 관점에서는 어떻게 해서든 이용자가 링크를 클릭해서 감염되도록 하기 때문에 이용자들은 평소 보안습관이 무엇보다 중요하다”고 강조했다.

이어 박형근 대표는 “깨어 있는 디지털 시민이 될 수 있도록 의심스러운 링크를 클릭하지 않기, 의심스러운 메시지 및 메일 삭제, 인증 강화 옵션 활용, 업데이트/패치 생활화 등 중요 보안수칙을 습관화해야 한다”고 당부했다.

또한, 커뮤니티 사이트의 경우 많은 보안 투자가 어려운 곳이라면 이런 위협상황이 보고됐을 때, 즉시 게시글을 삭제하고 해당 게시글에 접속했던 이용자들에게 경고 메시지를 전달하는 등 적극적인 고객보호 활동이 요구된다고 덧붙였다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김경애기자 기사보기

김경애기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)