오픈시큐어랩 IoT 연구회, 해외 유명 블루투스 자물쇠 앱에 복합적인 중요 취약점 발견

[보안뉴스 원병철 기자] 최근 유행하고 있는 지문인식 자물쇠가 해킹 위험에 노출돼 사용자들의 주의가 요구된다. 보안 교육과정 및 보안 연구회를 운영하고 있는 오픈시큐어랩 IoT 연구회(리더 이규환)는 지문인식을 이용하는 해외 유명 블루투스 자물쇠 앱에서 복합적인 중요 취약점을 발견했으며, 해당 취약점을 악용하는 경우 중요정보(계정, 패스워드), 사용자 위치 정보 및 개인정보와 타인의 자물쇠를 열 수 있다고 밝혔다.

오픈시큐어랩 IoT 연구회는 사용자가 Wi-Fi 무선 네트워크를 이용해 앱을 사용할 경우, 사용자 아이디, 비밀번호 및 중요 정보(ID/Password/QR코드 등)와 자물쇠에 대한 최종 위치정보가 노출된다고 밝혔다. 특히, 사용자 비밀번호의 경우 MD5를 사용하고 있어 주의가 요구되고 있다. MD5는 128비트 암호화 해시 함수로 설계상 결함 때문에 최근에는 사용하지 않고 있다.

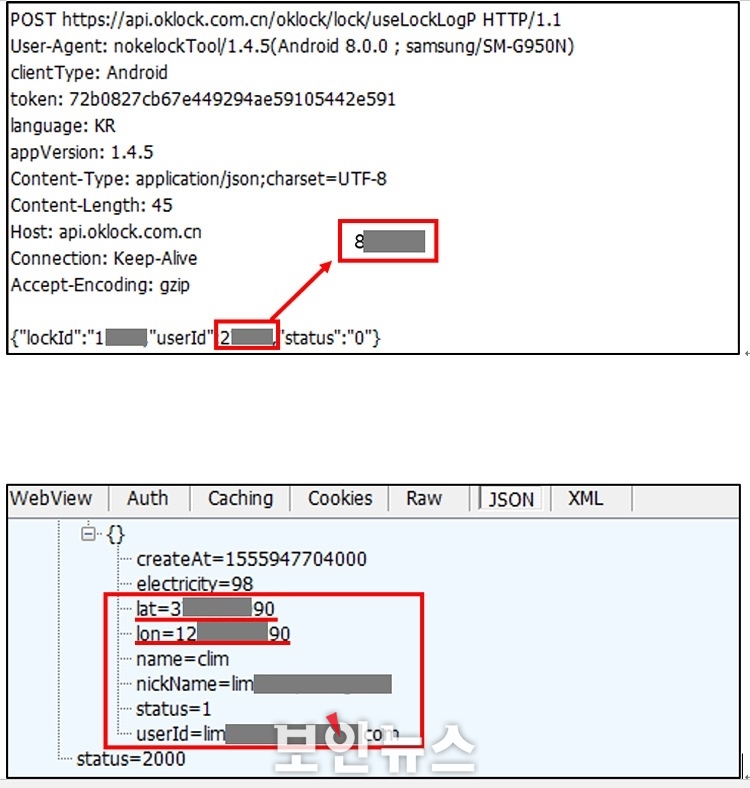

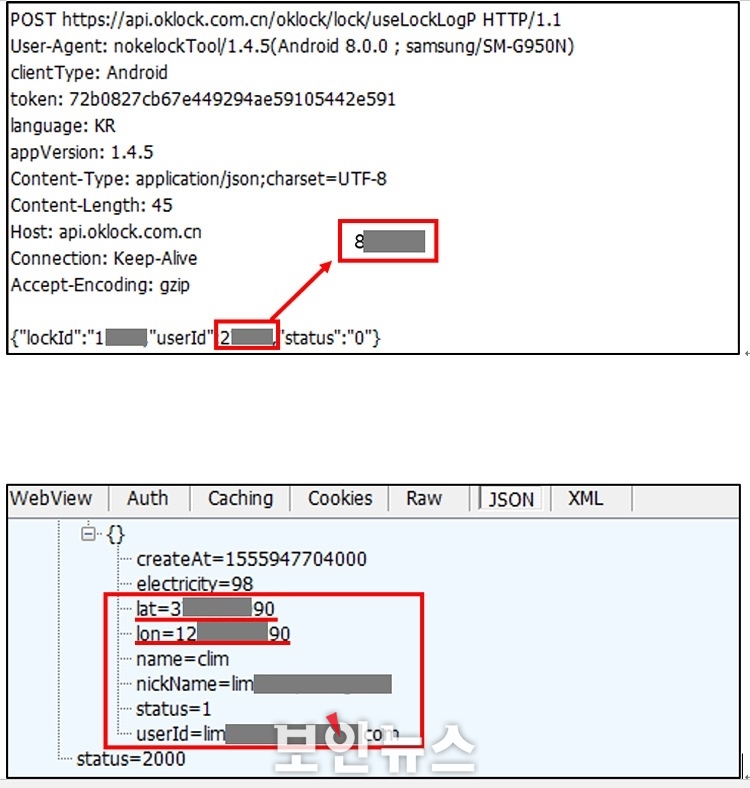

또한, 사용 기록에서 사용자의 ID를 변조하여 다른 사용자의 자물쇠 위치정보를 알 수 있고, 이를 이용하면 공격자는 자물쇠를 해제할 수 있어 인증 우회가 가능하다.

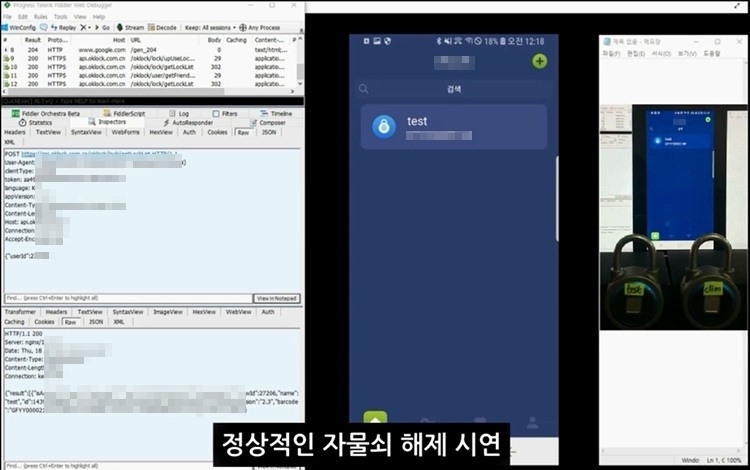

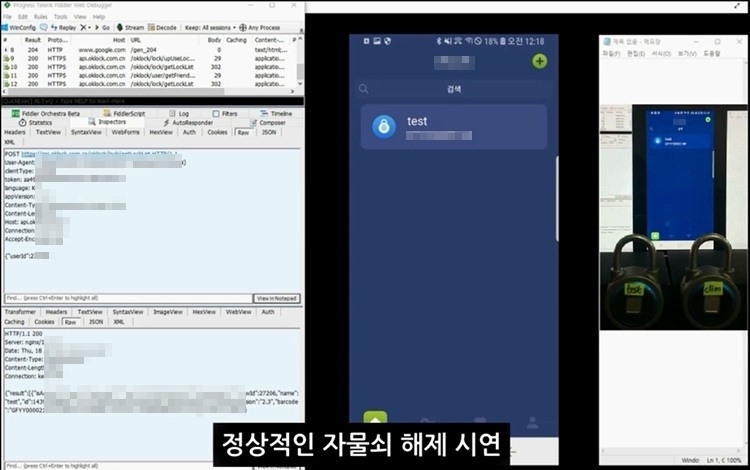

오픈시큐어랩 IoT 연구회는 이번 테스트를 진행하기 위해 직접 해당 자물쇠를 2종 구입했다. 이후 자물쇠 앱을 다운받아 자물쇠와 연동한 후, 핸드폰의 프록시 설정을 통해 자물쇠 정보를 PC에서 보면서 여러 가지를 확인했다고 밝혔다.

확인해본 결과 자물쇠 제조사는 사용자 아이디와 비밀번호(지문정보), 자물쇠 위치 등을 서버에 저장하고 있었다. 오픈시큐어랩 IoT 연구회는 해당 정보를 이용해 같은 종류의 자물쇠를 열 수 있다고 밝혔다. 오픈시큐어랩 IoT 연구회 관계자는 “조사결과 해당 자물쇠와 앱 사용자는 약 3,000여명인 것으로 확인됐다”면서, “약간의 관련 지식만 있으면 자동화된 무작위 대입방법을 통해 주변의 자물쇠를 찾을 수 있고, 또 서버에 저장된 비밀번호를 찾아 입력하기만 하면 바로 자물쇠를 찾을 수 있다”고 설명했다.

연구를 진행한 오픈시큐어랩 IoT 연구회 손지수 씨는 “최근 이러한 앱을 이용한 디지털 도어락 및 자물쇠를 이용하는 사용자가 증가하고 있다”면서, “이 때문에 제품 이용 전, IoT에 대한 보안 인증을 받았는지 반드시 확인하고, 개발 시 주요 정보의 암호화 여부와 시큐어코딩 적용 여부에 대한 확인이 필요하다”고 설명했다.

한편, 오픈시큐어랩 IoT 연구회는 해당 취약점을 제조사 측에 전달했지만 아무런 답변을 받지 못했다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 최근 유행하고 있는 지문인식 자물쇠가 해킹 위험에 노출돼 사용자들의 주의가 요구된다. 보안 교육과정 및 보안 연구회를 운영하고 있는 오픈시큐어랩 IoT 연구회(리더 이규환)는 지문인식을 이용하는 해외 유명 블루투스 자물쇠 앱에서 복합적인 중요 취약점을 발견했으며, 해당 취약점을 악용하는 경우 중요정보(계정, 패스워드), 사용자 위치 정보 및 개인정보와 타인의 자물쇠를 열 수 있다고 밝혔다.

▲지문인식 자물쇠 취약점 시연장면[자료=오픈시큐어랩 IoT 연구회]

오픈시큐어랩 IoT 연구회는 사용자가 Wi-Fi 무선 네트워크를 이용해 앱을 사용할 경우, 사용자 아이디, 비밀번호 및 중요 정보(ID/Password/QR코드 등)와 자물쇠에 대한 최종 위치정보가 노출된다고 밝혔다. 특히, 사용자 비밀번호의 경우 MD5를 사용하고 있어 주의가 요구되고 있다. MD5는 128비트 암호화 해시 함수로 설계상 결함 때문에 최근에는 사용하지 않고 있다.

또한, 사용 기록에서 사용자의 ID를 변조하여 다른 사용자의 자물쇠 위치정보를 알 수 있고, 이를 이용하면 공격자는 자물쇠를 해제할 수 있어 인증 우회가 가능하다.

오픈시큐어랩 IoT 연구회는 이번 테스트를 진행하기 위해 직접 해당 자물쇠를 2종 구입했다. 이후 자물쇠 앱을 다운받아 자물쇠와 연동한 후, 핸드폰의 프록시 설정을 통해 자물쇠 정보를 PC에서 보면서 여러 가지를 확인했다고 밝혔다.

▲자물쇠의 유저 ID를 변조한 장면(상단)과 자물쇠의 위치 정보(하단)[자료=오픈시큐어랩 IoT 연구회]

확인해본 결과 자물쇠 제조사는 사용자 아이디와 비밀번호(지문정보), 자물쇠 위치 등을 서버에 저장하고 있었다. 오픈시큐어랩 IoT 연구회는 해당 정보를 이용해 같은 종류의 자물쇠를 열 수 있다고 밝혔다. 오픈시큐어랩 IoT 연구회 관계자는 “조사결과 해당 자물쇠와 앱 사용자는 약 3,000여명인 것으로 확인됐다”면서, “약간의 관련 지식만 있으면 자동화된 무작위 대입방법을 통해 주변의 자물쇠를 찾을 수 있고, 또 서버에 저장된 비밀번호를 찾아 입력하기만 하면 바로 자물쇠를 찾을 수 있다”고 설명했다.

연구를 진행한 오픈시큐어랩 IoT 연구회 손지수 씨는 “최근 이러한 앱을 이용한 디지털 도어락 및 자물쇠를 이용하는 사용자가 증가하고 있다”면서, “이 때문에 제품 이용 전, IoT에 대한 보안 인증을 받았는지 반드시 확인하고, 개발 시 주요 정보의 암호화 여부와 시큐어코딩 적용 여부에 대한 확인이 필요하다”고 설명했다.

한편, 오픈시큐어랩 IoT 연구회는 해당 취약점을 제조사 측에 전달했지만 아무런 답변을 받지 못했다고 밝혔다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07] .jpg)

.jpg)

.jpg)