차량 내 인포테인먼트 시스템에 XSS 공격 시도...고객 센터 연락하니 발동

이를 좀 더 확장시키면 다른 차량의 정보도 수집 가능할 것으로 보여

[보안뉴스 문가용 기자] 한 보안 전문가가 테슬라(Tesla)로부터 1만 달러의 보상금을 받았다. 익스플로잇을 통해 차량 정보를 훔치거나 조작할 수 있도록 해주는 XSS 취약점을 발견했기 때문이다.

이 전문가는 미국 네브래스카에서 활동하고 있는 화이트햇 해커인 샘 커리(Sam Curry)로, 자신이 보유하고 있는 테슬라 모델 3(Tesla Model 3)의 소프트웨어를 분석하다가 이와 같은 발견을 할 수 있었다고 한다. 특히 자동차 내 인포테인먼트 시스템에 있는 ‘Name Your Vehicle’ 항목에 XSS 페이로드를 삽입해본 것이 주효했다.

커리가 사용했던 건 XSS 헌터(XSS Hunter)라는 도구였다. XSS 헌터는 XSS 취약점을 보다 쉽게 찾게 해주는 툴로서, 특정 페이지에서 발동시킬 경우 정보를 수집하도록 만들어진 페이로드를 주입하는 특징을 가지고 있다.

커리가 주입한 XSS 헌터 페이로드가 즉시 효과를 발휘한 건 아니었다. “‘Name Your Vehicle’ 필드에 XSS 페이로드를 삽입하고 수개월이 지난 후에야 효과가 나타났습니다. 돌이 튀어 앞 유리창에 금이 가고, 이걸 고치려고 모바일 앱을 사용해 테슬라 고객센터에 연락하고 약속을 잡은 다음이었습니다.”

그런 일을 겪고 나서 XSS 헌터 패널을 확인했더니 XSS 페이로드가 발동되어 있었다. 그러면서 테슬라 내부 애플리케이션으로부터 나온 것으로 보이는 정보가 수집되고 있었다. “차량의 VIN, 속도, 온도, 버전 번호, 차량이 잠겨 있는지 여부, 타이어 압력과 같은 정보가 포함되어 있었습니다. 펌웨어 세부 사항, 지오펜스 위치, CAN 뷰어, 환경설정 내용과 같은 민감한 정보도 있었고요.”

흥미로웠던 건 실시간 지원을 위한 에이전트가 자동차로 업데이트를 전송하고, 차량의 환경설정 내용을 바꿀 수 있다는 점이었다. 커리는 “이 기능은 아마도 DOM(문서 객체 모델) 내 여러 가지 다른 하이퍼링크들을 기반으로 하고 있는 것으로 보인다”고 추측하고 있다.

“직접 시도해보지는 않았습니다만, 전송하는 ID를 점점 증가시킴으로써 다른 차량에 있는 정보를 수집하거나 조작하는 것도 가능하리라고 보고 있습니다. 제가 만약 진짜 공격자였다면 고객 지원 센터로 여러 개의 요청을 보내고 되돌아오는 응답을 확인함으로써, 환경이 어떤 식으로 구성되어 있는지 충분히 습득한 이후 원하는 요청을 조작해 보낼 수 있었을 것 같습니다.”

커리는 이러한 내용을 테슬라로 보냈다. 테슬라 측은 이를 접수해 취약점을 평가했고, 심각성에 있어서 가장 높은 등급을 부여했다. 접수로부터 12시간 이후 테슬라는 긴급 픽스를 배포하기 시작했고, 커리는 상금으로 1만 달러를 받았다.

“사실 문제 자체는 굉장히 간단했습니다. 하지만 그렇기 때문에 여러 전문가들이 간과하거나 아예 시도조차 해보지 못했던 문제였던 것 같습니다. 저도 제가 찾은 취약점의 정확한 영향이 무엇인지는 다 이해하지 못하고 있습니다만, 실제 해킹 가능성과, 해킹 되었을 때의 영향력이 적지 않았던 것 같습니다. 특히 차량과 고객 정보를 탈취한다는 측면에서는 말이죠.”

3줄 요약

1. 한 보안 전문가이제 테슬라 차량 보유자, 인포테인먼트에 XSS 페이로드 삽입.

2. 몇 달 후 차량 파손으로 고객센터에 연락을 취하자, 페이로드가 발동하기 시작.

3. 이를 여러 번 반복하면 다른 차량에 대한 정보 수집도 가능할 것으로 보여.

[국제부 문가용 기자(globoan@boannews.com)]

이를 좀 더 확장시키면 다른 차량의 정보도 수집 가능할 것으로 보여

[보안뉴스 문가용 기자] 한 보안 전문가가 테슬라(Tesla)로부터 1만 달러의 보상금을 받았다. 익스플로잇을 통해 차량 정보를 훔치거나 조작할 수 있도록 해주는 XSS 취약점을 발견했기 때문이다.

[이미지 = iclickart]

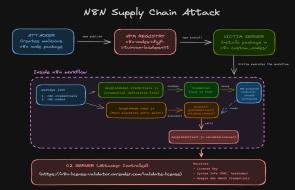

이 전문가는 미국 네브래스카에서 활동하고 있는 화이트햇 해커인 샘 커리(Sam Curry)로, 자신이 보유하고 있는 테슬라 모델 3(Tesla Model 3)의 소프트웨어를 분석하다가 이와 같은 발견을 할 수 있었다고 한다. 특히 자동차 내 인포테인먼트 시스템에 있는 ‘Name Your Vehicle’ 항목에 XSS 페이로드를 삽입해본 것이 주효했다.

커리가 사용했던 건 XSS 헌터(XSS Hunter)라는 도구였다. XSS 헌터는 XSS 취약점을 보다 쉽게 찾게 해주는 툴로서, 특정 페이지에서 발동시킬 경우 정보를 수집하도록 만들어진 페이로드를 주입하는 특징을 가지고 있다.

커리가 주입한 XSS 헌터 페이로드가 즉시 효과를 발휘한 건 아니었다. “‘Name Your Vehicle’ 필드에 XSS 페이로드를 삽입하고 수개월이 지난 후에야 효과가 나타났습니다. 돌이 튀어 앞 유리창에 금이 가고, 이걸 고치려고 모바일 앱을 사용해 테슬라 고객센터에 연락하고 약속을 잡은 다음이었습니다.”

그런 일을 겪고 나서 XSS 헌터 패널을 확인했더니 XSS 페이로드가 발동되어 있었다. 그러면서 테슬라 내부 애플리케이션으로부터 나온 것으로 보이는 정보가 수집되고 있었다. “차량의 VIN, 속도, 온도, 버전 번호, 차량이 잠겨 있는지 여부, 타이어 압력과 같은 정보가 포함되어 있었습니다. 펌웨어 세부 사항, 지오펜스 위치, CAN 뷰어, 환경설정 내용과 같은 민감한 정보도 있었고요.”

흥미로웠던 건 실시간 지원을 위한 에이전트가 자동차로 업데이트를 전송하고, 차량의 환경설정 내용을 바꿀 수 있다는 점이었다. 커리는 “이 기능은 아마도 DOM(문서 객체 모델) 내 여러 가지 다른 하이퍼링크들을 기반으로 하고 있는 것으로 보인다”고 추측하고 있다.

“직접 시도해보지는 않았습니다만, 전송하는 ID를 점점 증가시킴으로써 다른 차량에 있는 정보를 수집하거나 조작하는 것도 가능하리라고 보고 있습니다. 제가 만약 진짜 공격자였다면 고객 지원 센터로 여러 개의 요청을 보내고 되돌아오는 응답을 확인함으로써, 환경이 어떤 식으로 구성되어 있는지 충분히 습득한 이후 원하는 요청을 조작해 보낼 수 있었을 것 같습니다.”

커리는 이러한 내용을 테슬라로 보냈다. 테슬라 측은 이를 접수해 취약점을 평가했고, 심각성에 있어서 가장 높은 등급을 부여했다. 접수로부터 12시간 이후 테슬라는 긴급 픽스를 배포하기 시작했고, 커리는 상금으로 1만 달러를 받았다.

“사실 문제 자체는 굉장히 간단했습니다. 하지만 그렇기 때문에 여러 전문가들이 간과하거나 아예 시도조차 해보지 못했던 문제였던 것 같습니다. 저도 제가 찾은 취약점의 정확한 영향이 무엇인지는 다 이해하지 못하고 있습니다만, 실제 해킹 가능성과, 해킹 되었을 때의 영향력이 적지 않았던 것 같습니다. 특히 차량과 고객 정보를 탈취한다는 측면에서는 말이죠.”

3줄 요약

1. 한 보안 전문가이제 테슬라 차량 보유자, 인포테인먼트에 XSS 페이로드 삽입.

2. 몇 달 후 차량 파손으로 고객센터에 연락을 취하자, 페이로드가 발동하기 시작.

3. 이를 여러 번 반복하면 다른 차량에 대한 정보 수집도 가능할 것으로 보여.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)

.png)

.png)

.png)

.jpg)