새롭게 발견된 오크럼 변종, 기초적인 셸 명령어들로 구성되어 있어

추적했더니 두 개의 추가 백도어 나와...전부 중국의 APT 그룹과 연결돼

[보안뉴스 문가용 기자] 보안 업체 이셋(ESET)의 전문가들이 오크럼(Okrum)이라는 백도어의 새로운 버전을 발견했다. 그리고 활동을 중단한 줄 알았던 APT 그룹인 케상창(Ke3chang)이 배후에 있을 가능성이 높다고 발표했다.

오크럼 발견 이후에도 이셋의 전문가들은 케상창과 관련이 있는 새로운 멀웨어 패밀리들을 추가로 발견하는 데 성공했다. 이는 케트리칸(Ketrican)과 로얄DNS(RoyalDNS)라고 불린다. 한편 케상창은 중국의 APT 그룹인 걸로 알려져 있다.

오크럼 백도어가 처음 발견된 것은 2016년 12월의 일이다. 주로 슬로바키아, 벨기에, 칠레, 과테말라, 브라질의 외교 관련 기관들을 노리는 공격에서 발견됐다. 공격은 2017년 한 해 동안 이어졌었다.

“이전에 나온 케상창 관련 보고 내용들과 이번에 새롭게 발견된 오크럼 백도어 변종을 분석했을 때, 현재 케상창이 오크럼을 운영하고 있다는 걸 거의 확신할 수 있었습니다.” 이셋은 2015년부터 케상창 그룹에 대한 정보를 수집하고 있었다고 한다. “최근 몇 년 동안 조용히 있는 듯 했지만 뒤에서는 자신들의 무기를 향상시키는 등의 작업을 진행 중임을 알 수 있었습니다.”

이번에 오크럼을 추적하다가 발견한 백도어 중 하나인 케트리칸의 경우 일종의 백도어로, 2017년에 컴파일링 된 케트리칸 백도어를 드롭하는 데 사용되고 있었다. 반면 오크럼 백도어는 동적 연결 라이브러리로, 2단계의 감염 절차를 통해 설치되고 로딩된다. 주요 페이로드는 PNG 파일에 숨겨져 있는 게 보통이다.

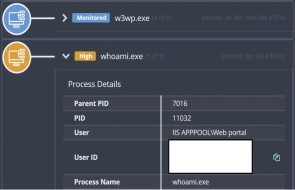

이셋이 오크럼과 케상창을 연결시키는 이유는 공격 방식(MO)이 상당히 비슷하기 때문이다. “오크럼은 기초적인 백도어 명령어들로 구성되어 있습니다. 공격자들은 수동으로 셸 명령어들을 입력해서 오크럼을 작동시키는 등 각종 악성 행위를 실행합니다. 이러한 점은 기존에 케상창이 주로 하던 짓과 비슷하죠.”

이 세 개의 백도어(오크럼, 케트리칸, 로얄DNS) 전부 비슷한 유형의 조직들을 공격하는 데 활용되고 있다. 크게 봤을 때 같은 캠페인에 활용되고 있는 것으로, 이셋은 “역시 케상창이 이 세 가지 백도어를 다 같이 운영하고 있는 게 거의 확실해 보인다”는 입장이다.

케상창은 빅슨 판다(Vixen Panda), 로얄 APT(Royal APT), 플레이풀 드래곤(Playful Dragon), APT15 등으로도 불린다. 최소 2010년 전부터 활동을 해왔으며, 각종 산업, 군 시설, 정부 계약 업체, 유럽의 외교 기관 등을 노려왔다.

3줄 요약

1. 최근 발견된 오크럼 백도어, 얼마 동안 잠잠했던 케상창 APT 그룹이 사용 중.

2. 그 외에도 케트리칸과 로얄DNS라는 백도어들도 추가로 발견됨. 역시 케상창이 사용 중.

3. 케상창은 주로 외교 기관, 군 시설, 주요 산업군 노리는 중국의 공격 그룹.

[국제부 문가용 기자(globoan@boannews.com)]

추적했더니 두 개의 추가 백도어 나와...전부 중국의 APT 그룹과 연결돼

[보안뉴스 문가용 기자] 보안 업체 이셋(ESET)의 전문가들이 오크럼(Okrum)이라는 백도어의 새로운 버전을 발견했다. 그리고 활동을 중단한 줄 알았던 APT 그룹인 케상창(Ke3chang)이 배후에 있을 가능성이 높다고 발표했다.

[이미지 = iclickart]

오크럼 발견 이후에도 이셋의 전문가들은 케상창과 관련이 있는 새로운 멀웨어 패밀리들을 추가로 발견하는 데 성공했다. 이는 케트리칸(Ketrican)과 로얄DNS(RoyalDNS)라고 불린다. 한편 케상창은 중국의 APT 그룹인 걸로 알려져 있다.

오크럼 백도어가 처음 발견된 것은 2016년 12월의 일이다. 주로 슬로바키아, 벨기에, 칠레, 과테말라, 브라질의 외교 관련 기관들을 노리는 공격에서 발견됐다. 공격은 2017년 한 해 동안 이어졌었다.

“이전에 나온 케상창 관련 보고 내용들과 이번에 새롭게 발견된 오크럼 백도어 변종을 분석했을 때, 현재 케상창이 오크럼을 운영하고 있다는 걸 거의 확신할 수 있었습니다.” 이셋은 2015년부터 케상창 그룹에 대한 정보를 수집하고 있었다고 한다. “최근 몇 년 동안 조용히 있는 듯 했지만 뒤에서는 자신들의 무기를 향상시키는 등의 작업을 진행 중임을 알 수 있었습니다.”

이번에 오크럼을 추적하다가 발견한 백도어 중 하나인 케트리칸의 경우 일종의 백도어로, 2017년에 컴파일링 된 케트리칸 백도어를 드롭하는 데 사용되고 있었다. 반면 오크럼 백도어는 동적 연결 라이브러리로, 2단계의 감염 절차를 통해 설치되고 로딩된다. 주요 페이로드는 PNG 파일에 숨겨져 있는 게 보통이다.

이셋이 오크럼과 케상창을 연결시키는 이유는 공격 방식(MO)이 상당히 비슷하기 때문이다. “오크럼은 기초적인 백도어 명령어들로 구성되어 있습니다. 공격자들은 수동으로 셸 명령어들을 입력해서 오크럼을 작동시키는 등 각종 악성 행위를 실행합니다. 이러한 점은 기존에 케상창이 주로 하던 짓과 비슷하죠.”

이 세 개의 백도어(오크럼, 케트리칸, 로얄DNS) 전부 비슷한 유형의 조직들을 공격하는 데 활용되고 있다. 크게 봤을 때 같은 캠페인에 활용되고 있는 것으로, 이셋은 “역시 케상창이 이 세 가지 백도어를 다 같이 운영하고 있는 게 거의 확실해 보인다”는 입장이다.

케상창은 빅슨 판다(Vixen Panda), 로얄 APT(Royal APT), 플레이풀 드래곤(Playful Dragon), APT15 등으로도 불린다. 최소 2010년 전부터 활동을 해왔으며, 각종 산업, 군 시설, 정부 계약 업체, 유럽의 외교 기관 등을 노려왔다.

3줄 요약

1. 최근 발견된 오크럼 백도어, 얼마 동안 잠잠했던 케상창 APT 그룹이 사용 중.

2. 그 외에도 케트리칸과 로얄DNS라는 백도어들도 추가로 발견됨. 역시 케상창이 사용 중.

3. 케상창은 주로 외교 기관, 군 시설, 주요 산업군 노리는 중국의 공격 그룹.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)