국내 소프트웨어 기업과 보안 기업의 정상적인 모듈처럼 위장

김수키(Kimsuky) 조직의 이전 공격과 악성코드 제작 기법, 공격 스타일 등이 대부분 동일

[보안뉴스 원병철 기자] 대북 분야 국책연구기관을 사칭해 특정 기관 관계자 정보를 수집하는 스피어피싱(Spear Phishing) 공격이 발견돼, 관련 업계 종사자의 각별한 주의가 필요하다고 통합보안기업 이스트시큐리티(대표 정상원)가 17일 밝혔다.

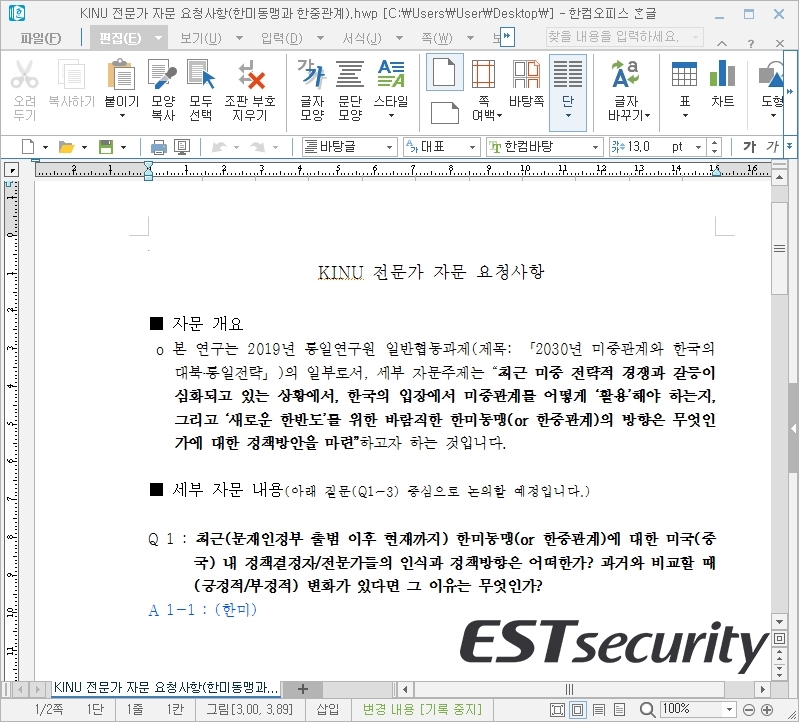

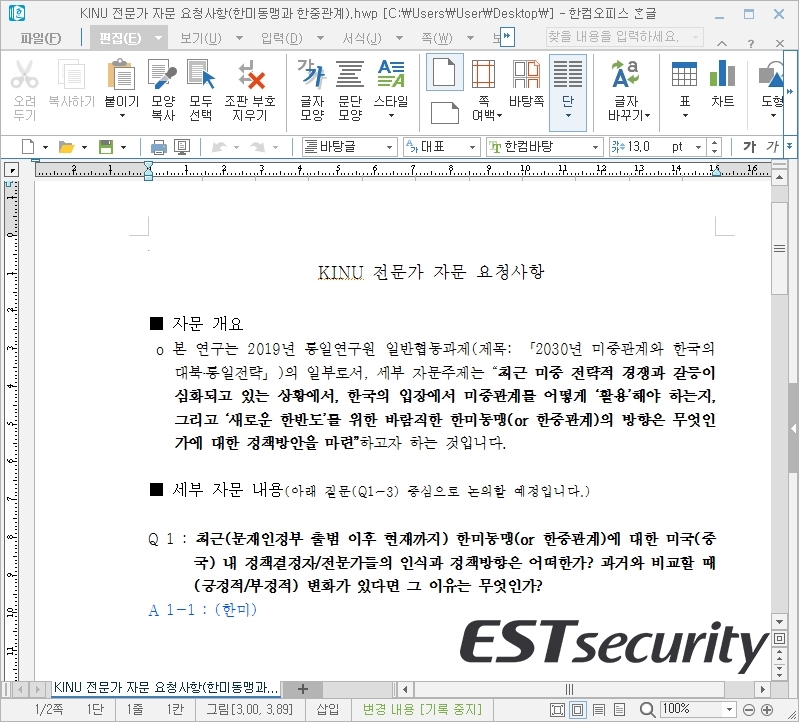

이번 공격에 사용된 이메일은 대북 분야 국책연구기관인 ‘통일연구원(KINU, Korea Institute for National Unification)’을 사칭하고 있으며, 해당 연구기관에서 전문가 자문을 요청하는 내용을 담고 있다. 실제로 메일에는 ‘KINU 전문가 자문 요청사항(한미동맹과 한중관계).hwp’라는 악성 한글 문서 파일이 첨부되어 있다.

만약 수신자가 실제 자문 요청 문서로 착각해 이 문서를 실행하면 악성코드에 즉시 감염되고, 사용자 PC의 △시스템 정보 △최근 열람 문서 목록 △실행 프로그램 리스트 등 다양한 정보를 수집하는 동작을 수행하는 동시에 공격자의 추가 명령을 대기하는 이른바 좀비 PC가 된다. 좀비 PC 상태가 되면 공격자가 원격 제어 등을 통해 언제든 추가 악성 행위를 시도할 수 있어, 2차 피해로 이어질 가능성이 높다.

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 “이번 공격은 국내 소프트웨어 기업과 보안 기업의 정상적인 모듈처럼 위장하는 치밀함이 발견되었으며, 악성코드 감염 피해자의 정보를 수집하기 위해 제작된 것으로 추측된다”며, “특정 정부의 지원을 받는 것으로 알려진 김수키(Kimsuky) 조직의 이전 공격과 악성코드 제작 기법, 공격 스타일 등이 대부분 동일해, 해당 조직의 소행으로 추정하고 있다”라고 말했다.

현재 ESRC에서는 피해를 방지하기 위해 공격에 사용된 악성 파일을 면밀히 분석하고 있으며, 추가 분석이 완료되면 분석 내용을 자사의 인공지능 기반 악성코드 위협 대응 솔루션 ‘쓰렛인사이드(Threat Inside)’와 알약 공식 블로그를 통해 공개할 예정이다.

[원병철 기자(boanone@boannews.com)]

김수키(Kimsuky) 조직의 이전 공격과 악성코드 제작 기법, 공격 스타일 등이 대부분 동일

[보안뉴스 원병철 기자] 대북 분야 국책연구기관을 사칭해 특정 기관 관계자 정보를 수집하는 스피어피싱(Spear Phishing) 공격이 발견돼, 관련 업계 종사자의 각별한 주의가 필요하다고 통합보안기업 이스트시큐리티(대표 정상원)가 17일 밝혔다.

▲통일연구원 전문가 자문 요청을 사칭한 악성 문서 파일[자료제공=이스트시큐리티]

이번 공격에 사용된 이메일은 대북 분야 국책연구기관인 ‘통일연구원(KINU, Korea Institute for National Unification)’을 사칭하고 있으며, 해당 연구기관에서 전문가 자문을 요청하는 내용을 담고 있다. 실제로 메일에는 ‘KINU 전문가 자문 요청사항(한미동맹과 한중관계).hwp’라는 악성 한글 문서 파일이 첨부되어 있다.

만약 수신자가 실제 자문 요청 문서로 착각해 이 문서를 실행하면 악성코드에 즉시 감염되고, 사용자 PC의 △시스템 정보 △최근 열람 문서 목록 △실행 프로그램 리스트 등 다양한 정보를 수집하는 동작을 수행하는 동시에 공격자의 추가 명령을 대기하는 이른바 좀비 PC가 된다. 좀비 PC 상태가 되면 공격자가 원격 제어 등을 통해 언제든 추가 악성 행위를 시도할 수 있어, 2차 피해로 이어질 가능성이 높다.

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 “이번 공격은 국내 소프트웨어 기업과 보안 기업의 정상적인 모듈처럼 위장하는 치밀함이 발견되었으며, 악성코드 감염 피해자의 정보를 수집하기 위해 제작된 것으로 추측된다”며, “특정 정부의 지원을 받는 것으로 알려진 김수키(Kimsuky) 조직의 이전 공격과 악성코드 제작 기법, 공격 스타일 등이 대부분 동일해, 해당 조직의 소행으로 추정하고 있다”라고 말했다.

현재 ESRC에서는 피해를 방지하기 위해 공격에 사용된 악성 파일을 면밀히 분석하고 있으며, 추가 분석이 완료되면 분석 내용을 자사의 인공지능 기반 악성코드 위협 대응 솔루션 ‘쓰렛인사이드(Threat Inside)’와 알약 공식 블로그를 통해 공개할 예정이다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

원병철기자 기사보기

원병철기자 기사보기

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)