첨부파일 실행하면 사용자 정보 탈취는 물론 다운로드 기능까지 작동

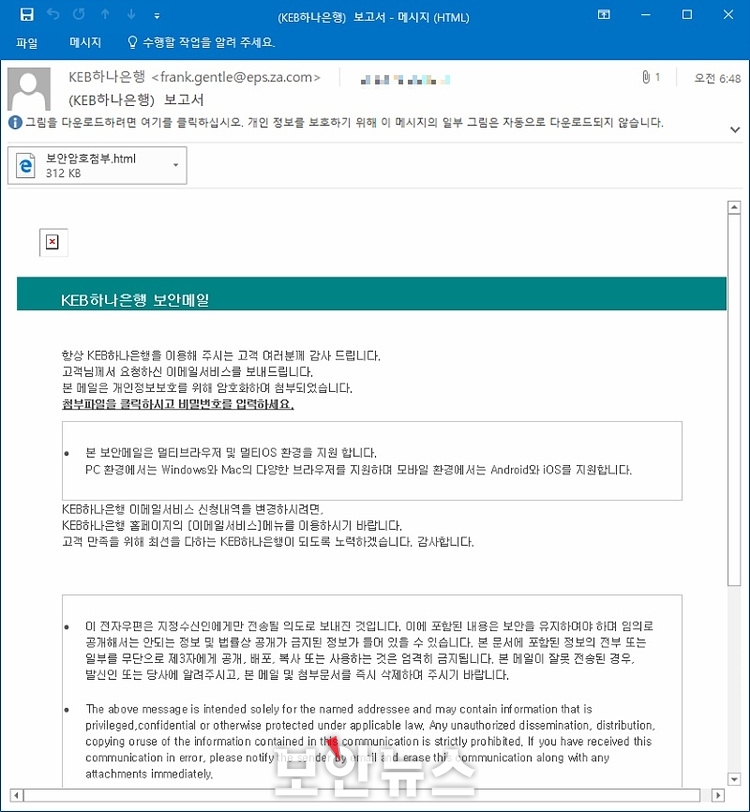

[보안뉴스 원병철 기자] 20일 새벽부터 ‘KEB하나은행’을 사칭한 악성메일이 유포되고 있어 사용자들의 각별한 주의가 요구된다. ‘KEB하나은행 보안메일’을 사칭한 이번 공격은 악성메크로가 담긴 엑셀파일이 첨부되어 있으며, 파일을 실행하면 사용자 정보 전송은 물론 파일을 다운로드 하는 명령어까지 담겨 있어 2, 3차 피해까지 우려된다.

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 20일 현재 하나은행 보안메일을 위장한 악성메일이 유포되고 있다고 밝혔다. 해당 메일은 KEB 하나은행의 보안메일로 위장하고 있으며, html 파일이 첨부되어 있다.

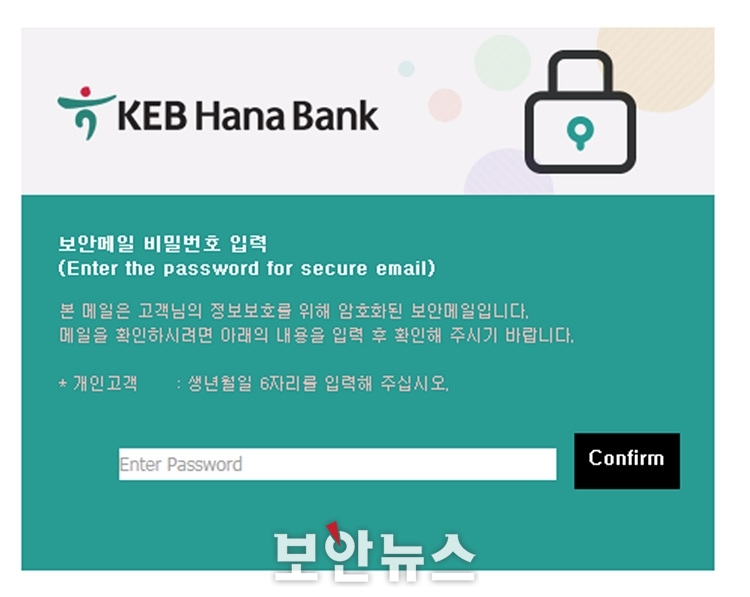

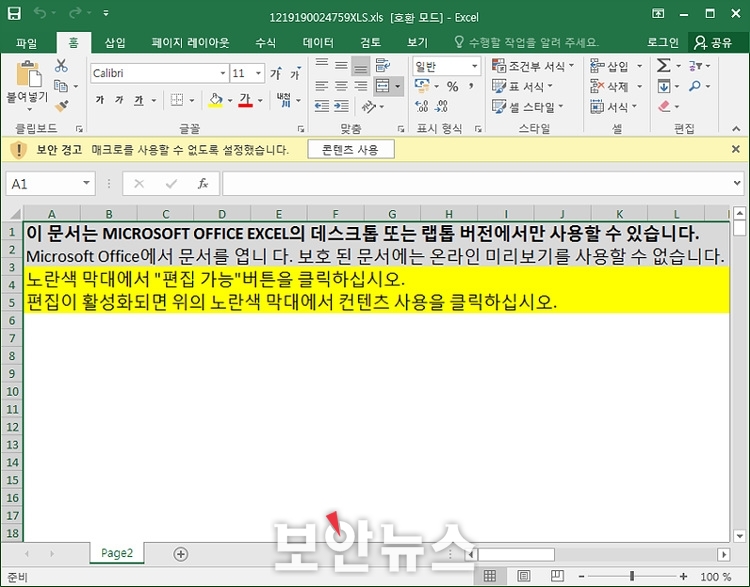

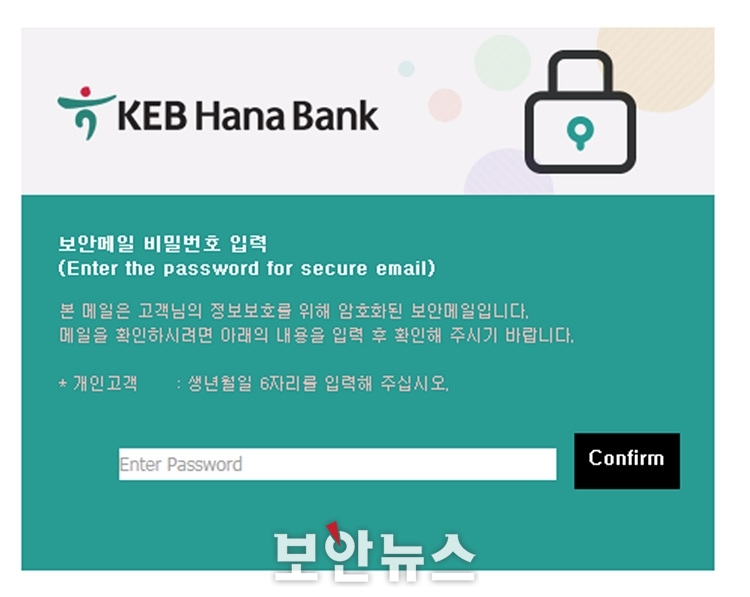

사용자가 해당 html 파일을 클릭하면, 정상적인 이메일 보안메일과 동일하게 생년월일 6자리를 입력하라는 페이지가 뜨며, 패스워드 입력 시 xls 문서가 실행된다. 이렇게 다운로드된 엑셀파일 안에는 악성 메크로가 포함되어 있다.

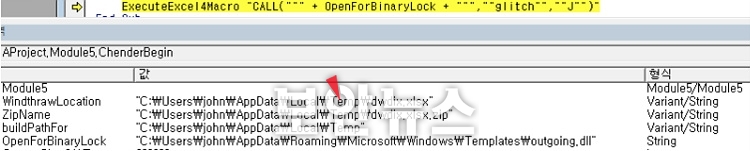

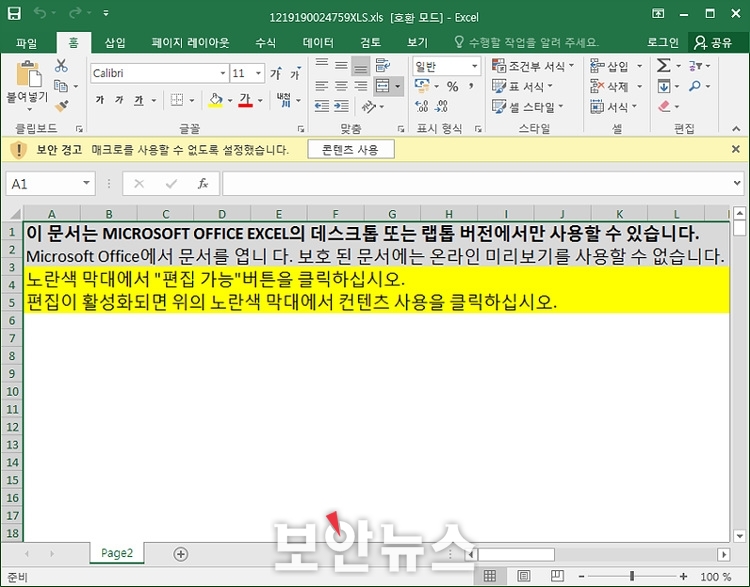

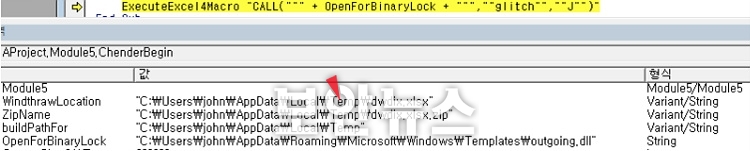

만약 사용자가 ‘콘텐츠 사용’ 버튼을 눌러 매크로를 활성한다면, Microsoft Office Components 설치 화면이 뜬다. 하지만 해당 화면은 가짜 화면으로, 실제로는 백그라운드에서 ‘%appdata%\\Microsoft\Windows\Templates\' 경로에 ‘outgoing.dll’ 악성 모듈 드롭 및 ‘glitch’ 파라미터로 ‘EXCEL.exe’ 프로세스에 로드한다.

드롭되는 outgoing.dll 파일은 다음과 같은 기능들이 포함되어 있다.

1. 정보 전송

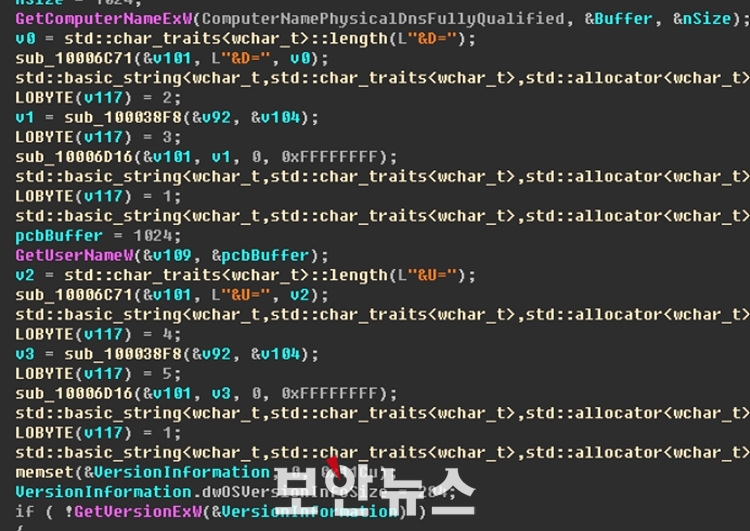

명령제어(C&C) 서버로 ‘컴퓨터 이름, 사용자 이름, 운영체제 정보, 현재 실행 중인 프로세스 이름’ 등의 시스템 정보를 전송한다.

2. 다운로더

C&C의 명령 및 데이터에 따라 프로세스에 인젝션되어 실행되거나 임시폴더에 파일 드롭 및 실행이 이뤄진다. 다운로드되는 파일에 따라 2차 피해가 발생될 수 있어 주의가 필요하다.

2-1. 인젝션으로 실행

2-2. 임시폴더에 파일 드롭 및 실행

ESRC 문종현 센터장은 “해당 악성메일이 현재 대량으로 유포되고 있기 때문에 사용자들의 각별한 주의가 필요하다”고 강조했다.

[원병철 기자(boanone@boannews.com)]

[보안뉴스 원병철 기자] 20일 새벽부터 ‘KEB하나은행’을 사칭한 악성메일이 유포되고 있어 사용자들의 각별한 주의가 요구된다. ‘KEB하나은행 보안메일’을 사칭한 이번 공격은 악성메크로가 담긴 엑셀파일이 첨부되어 있으며, 파일을 실행하면 사용자 정보 전송은 물론 파일을 다운로드 하는 명령어까지 담겨 있어 2, 3차 피해까지 우려된다.

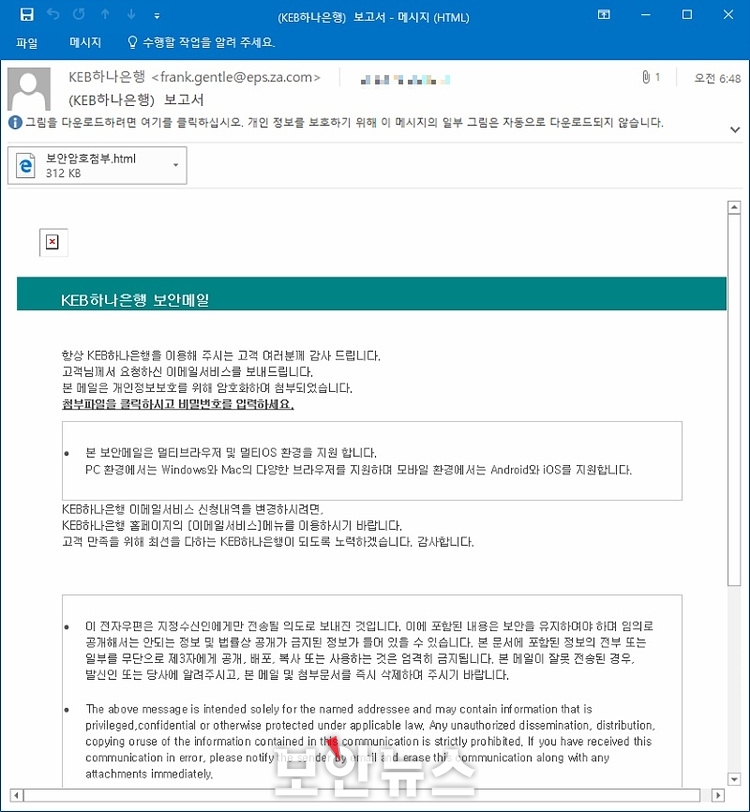

▲KEB하나은행 보안메일을 위장한 악성 메일[자료=ESRC]

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 20일 현재 하나은행 보안메일을 위장한 악성메일이 유포되고 있다고 밝혔다. 해당 메일은 KEB 하나은행의 보안메일로 위장하고 있으며, html 파일이 첨부되어 있다.

▲KEB하나은행 보안메일로 위장한 html[자료=ESRC]

사용자가 해당 html 파일을 클릭하면, 정상적인 이메일 보안메일과 동일하게 생년월일 6자리를 입력하라는 페이지가 뜨며, 패스워드 입력 시 xls 문서가 실행된다. 이렇게 다운로드된 엑셀파일 안에는 악성 메크로가 포함되어 있다.

▲악성 매크로가 포함된 엑셀파일[자료=ESRC]

만약 사용자가 ‘콘텐츠 사용’ 버튼을 눌러 매크로를 활성한다면, Microsoft Office Components 설치 화면이 뜬다. 하지만 해당 화면은 가짜 화면으로, 실제로는 백그라운드에서 ‘%appdata%\\Microsoft\Windows\Templates\' 경로에 ‘outgoing.dll’ 악성 모듈 드롭 및 ‘glitch’ 파라미터로 ‘EXCEL.exe’ 프로세스에 로드한다.

▲엑셀에 포함되어 있는 악성 매크로[자료=ESRC]

드롭되는 outgoing.dll 파일은 다음과 같은 기능들이 포함되어 있다.

1. 정보 전송

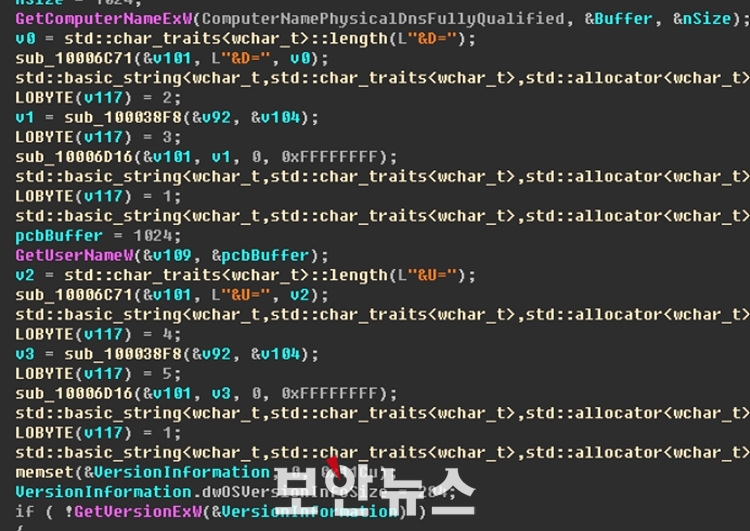

명령제어(C&C) 서버로 ‘컴퓨터 이름, 사용자 이름, 운영체제 정보, 현재 실행 중인 프로세스 이름’ 등의 시스템 정보를 전송한다.

▲감염 PC 정보수집 코드[자료=ESRC]

2. 다운로더

C&C의 명령 및 데이터에 따라 프로세스에 인젝션되어 실행되거나 임시폴더에 파일 드롭 및 실행이 이뤄진다. 다운로드되는 파일에 따라 2차 피해가 발생될 수 있어 주의가 필요하다.

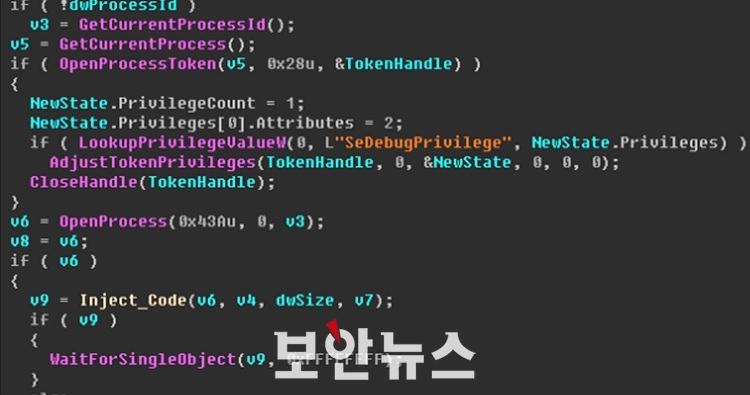

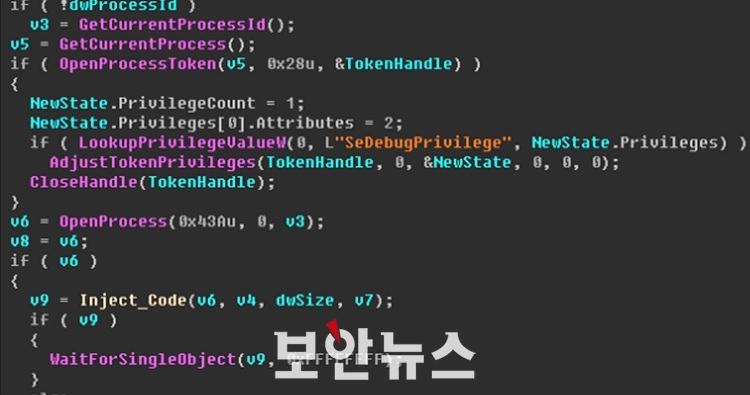

2-1. 인젝션으로 실행

▲인젝션 코드 일부[자료=ESRC]

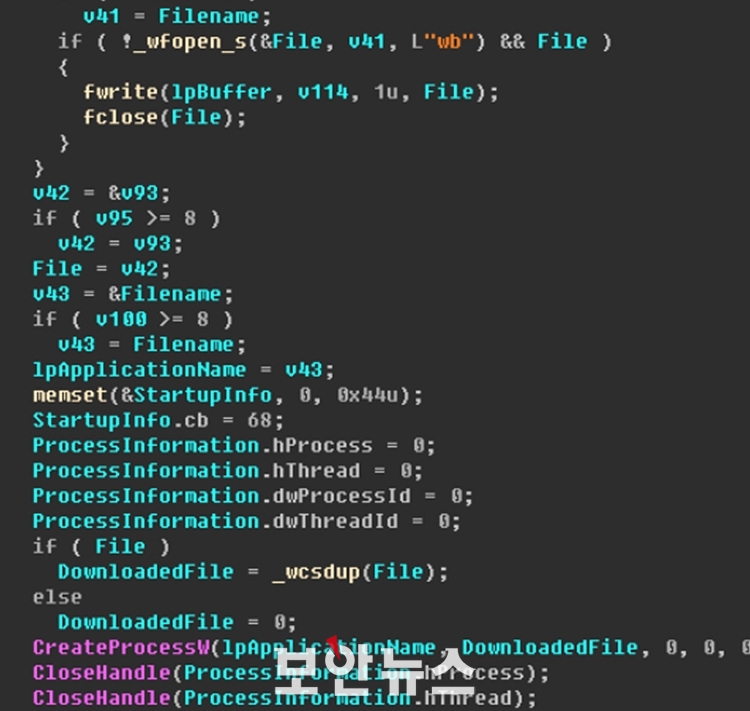

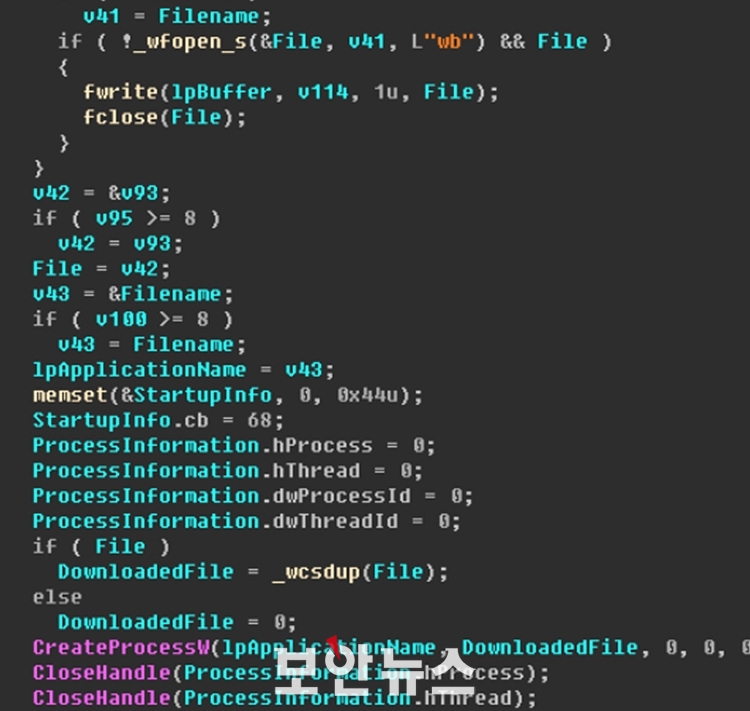

2-2. 임시폴더에 파일 드롭 및 실행

▲파일 드롭 및 실행[자료=ESRC]

ESRC 문종현 센터장은 “해당 악성메일이 현재 대량으로 유포되고 있기 때문에 사용자들의 각별한 주의가 필요하다”고 강조했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)