2019년 10월 국내 정계 및 언론인 등 노린 사이버 공격 발생

북한 국가보위성 및 적군와해공작국이 배후로 추정되는 ‘금성121’ 그룹 소행

북한식 표현 쓰는 북한 앱 활용...음성파일 등 북한 추정 증거 다수 발견

[보안뉴스 원병철 기자] 지난 2월 16일 미래통합당의 국회의원 후보로 나선 태영호 전 주영북한대사관 공사가 해킹을 당한 사실이 공개됐다. 주목할 점은 이번 사건이 태영호 전 공사에 의해 16일 알려졌지만 실제 사건이 발생한 것은 지난 2019년 10월이었으며, 태영호 전 공사만 노린 공격이 아닌 대북관계자 및 언론인, 그리고 탈북민 등 다수를 노린 ‘사이버공격’이었다는 사실이다.

이번 태영호 전 공사 해킹사건의 중심에는 국내를 대표하는 보안전문 조직인 이스트시큐리티 시큐리티대응센터(ESRC)가 있다. ESRC를 이끄는 문종현 이사는 이번 사건이 지난 2019년 10월 경 평소 알고 지내던 한 기자에게 연락이 오면서 시작됐다고 설명했다. “익명의 제보자라고 소개한 사람이 기자에게 북한의 정보를 알려주겠다며 파일과 URL을 보내왔다고 하더군요. 평소 제가 해킹에 대한 위험성을 알려주었던 탓인지 저한테 바로 도움을 요청했기에 실시간으로 함께 대응을 시작했습니다.”

북한 해킹조직과의 실시간 사이버 공방전

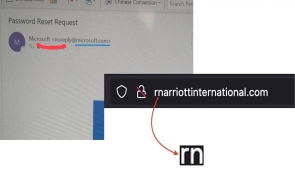

문종현 이사에 따르면 마치 ‘첩보전’을 방불케 하는 실시간 작전이 이때부터 시작됐다. 외교안보 분야의 기자에게 ‘북한 소식’을 제보하겠다며 접근한 해커는 ‘악성파일’을 보내며 관련 자료라고 속였다. 악성파일을 다운받은 문 이사는 바로 파일을 검사해 악성앱임을 확인하고 이를 신속하게 자사의 스마트폰 안티 바이러스 프로그램인 알약M에 등록을 진행했다. 그리고는 “파일을 다운로드 받으려고 했는데 안티 바이러스 프로그램이 악성앱이라며 다운로드를 막았다”고 해커에게 답변했다. 실제로 알약M이 악성앱으로 진단하는 모습을 캡처해 보내자 해커는 당황하는 모습을 보였고, 이어 URL 등 다른 방식으로 공격을 지속했지만 같은 방법으로 방어하며 시간을 끌었다.

그러는 사이 ESRC는 악성앱을 분석하기 시작했다. 악성앱은 감염된 스마트폰 속 자료를 러시아의 한 상용 클라우드 서버로 보냈는데, 이를 분석해 해당 클라우드 서버의 자료를 수집하는 ‘미러링 시스템’을 구축했다. 이를 바탕으로 해커가 수집해 클라우드 서버에 저장한 자료들을 분석했고, 태영호 전 공사와 관련된 내용 등을 발견해 긴급하게 조치할 수 있었다는 설명이다.

이번 공격에 사용된 악성앱을 분석해본 결과 그동안 ESRC가 추적해 왔던 ‘금성121(Geumseong121)’의 공격으로 확신했다. 보안기업들이 해킹사건에 해커를 추정하는 조건인 악성앱의 기능적 특징과 어트리뷰션(attribution), TTP(전술, 기술, 절차) 등을 따져볼 때 금성121과 일치했다는 거다. 문종현 이사는 “그동안 금성121이 사용하던 PC 기반 악성코드 기술과 이번 악성앱의 기술이 동일했다”면서, “특히, 악성앱에 존재하는 북한식 언어를 사용한 코드는 외국인들은 우리 말과 구분할 수 없는 것”이라고 설명했다.

북한과의 연관성 확인된 금성121...철저한 대비 필요해

금성121은 북한 국가보위성(국정원과 비슷한 정보 조직)이나 적군와해공작국(적공국) 등이 배후로 의심되는 해킹 그룹으로 대북단체와 탈북민, 관계자를 대상으로 사이버공격을 지속해오고 있다. 지난 2019년 4월 통일부 보도자료를 사칭해 통일부 출입기자들을 해킹했으며, 2019년 7월에는 舊 자유한국당(현 미래통합당) 산하 연구기관 ‘여의도연구원’을 사칭해 국회의원 및 보좌관 등을 대상으로 사이버공격을 감행했다.

문종현 이사는 “이번 금성121과 공방을 주고받으며 확인한 것은 이들도 매우 치밀하게 공격을 준비해 왔다는 사실”이라고 설명했다. 모바일 악성앱을 만들면서 테스트를 위해 많이 사용되는 스마트폰을 준비해 직접 악성앱을 깔아 동작시켜 봤다는 것이다.

여기에는 국내 대표 스마트폰 브랜드의 제품도 있었고, 중국 제품도 있었던 것으로 알려졌다. 많이 사용하는 스마트폰을 직접 준비해 자신들이 만든 악성앱이 얼마나 잘 작동하는지를 테스트해본 것 같다는 설명이다. 테스트를 위해 직접 시도한 해킹에서 수집된 정보 중에는 해커들의 정보도 여럿 확인할 수 있었는데, 음성파일도 있었던 것으로 드러났다.

“아울러 저희 이스트시큐리티의 모바일 안티바이러스 제품인 알약M도 설치된 것을 확인할 수 있었습니다. 모바일 안티 바이러스 제품이 악성앱을 잘 탐지하는지 테스트를 한 것 같더군요. 아마도 당시 기자님과의 합동작전 때 알약M이 자신들의 악성앱을 탐지해서 많이 놀랐을 겁니다. 테스트 당시에는 못 잡았는데, 실제 작전을 할 때는 잡혔으니 말이죠.”

특히, 해당 작전에 사용된 악성앱은 ‘실제 존재하는 앱’을 기반으로 만들어졌는데, 주목할 점은 이 앱이 북한식 표현의 한글을 사용하는 앱으로 오직 북한에서만 사용하는 앱이라는 사실이다. “ESRC에서도 여러 차례 지적한 부분이지만, 북한식 한글 표현은 한글을 사용하는 한국과 북한사람이 아니면 그 차이를 절대 알 수 없습니다. 게다가 이번 공격에 사용된 앱이 북한식 한글 표현을 사용하는 앱이라는 점과 테스트를 위해 자체 스마트폰을 해킹하면서 나온 음성파일만으로도 금성121의 배후가 북한이라는 점을 충분히 추정할 수 있습니다.”

이처럼 북한으로 추정되는 해킹그룹 금성121은 과거 PC 기반의 사이버공격에서 모바일 앱을 사칭한 공격을 시도했으며, 이를 위해 스마트폰을 구입해 직접 테스트하는 등 철저한 준비를 해온 것으로 확인됐다. 아울러 이번 사건을 통해 금성121과 북한과의 연관성이 확인된 만큼 보다 철저한 대비가 필요해 보인다.

[원병철 기자(boanone@boannews.com)]

북한 국가보위성 및 적군와해공작국이 배후로 추정되는 ‘금성121’ 그룹 소행

북한식 표현 쓰는 북한 앱 활용...음성파일 등 북한 추정 증거 다수 발견

[보안뉴스 원병철 기자] 지난 2월 16일 미래통합당의 국회의원 후보로 나선 태영호 전 주영북한대사관 공사가 해킹을 당한 사실이 공개됐다. 주목할 점은 이번 사건이 태영호 전 공사에 의해 16일 알려졌지만 실제 사건이 발생한 것은 지난 2019년 10월이었으며, 태영호 전 공사만 노린 공격이 아닌 대북관계자 및 언론인, 그리고 탈북민 등 다수를 노린 ‘사이버공격’이었다는 사실이다.

[이미지=iclickart]

이번 태영호 전 공사 해킹사건의 중심에는 국내를 대표하는 보안전문 조직인 이스트시큐리티 시큐리티대응센터(ESRC)가 있다. ESRC를 이끄는 문종현 이사는 이번 사건이 지난 2019년 10월 경 평소 알고 지내던 한 기자에게 연락이 오면서 시작됐다고 설명했다. “익명의 제보자라고 소개한 사람이 기자에게 북한의 정보를 알려주겠다며 파일과 URL을 보내왔다고 하더군요. 평소 제가 해킹에 대한 위험성을 알려주었던 탓인지 저한테 바로 도움을 요청했기에 실시간으로 함께 대응을 시작했습니다.”

북한 해킹조직과의 실시간 사이버 공방전

문종현 이사에 따르면 마치 ‘첩보전’을 방불케 하는 실시간 작전이 이때부터 시작됐다. 외교안보 분야의 기자에게 ‘북한 소식’을 제보하겠다며 접근한 해커는 ‘악성파일’을 보내며 관련 자료라고 속였다. 악성파일을 다운받은 문 이사는 바로 파일을 검사해 악성앱임을 확인하고 이를 신속하게 자사의 스마트폰 안티 바이러스 프로그램인 알약M에 등록을 진행했다. 그리고는 “파일을 다운로드 받으려고 했는데 안티 바이러스 프로그램이 악성앱이라며 다운로드를 막았다”고 해커에게 답변했다. 실제로 알약M이 악성앱으로 진단하는 모습을 캡처해 보내자 해커는 당황하는 모습을 보였고, 이어 URL 등 다른 방식으로 공격을 지속했지만 같은 방법으로 방어하며 시간을 끌었다.

그러는 사이 ESRC는 악성앱을 분석하기 시작했다. 악성앱은 감염된 스마트폰 속 자료를 러시아의 한 상용 클라우드 서버로 보냈는데, 이를 분석해 해당 클라우드 서버의 자료를 수집하는 ‘미러링 시스템’을 구축했다. 이를 바탕으로 해커가 수집해 클라우드 서버에 저장한 자료들을 분석했고, 태영호 전 공사와 관련된 내용 등을 발견해 긴급하게 조치할 수 있었다는 설명이다.

이번 공격에 사용된 악성앱을 분석해본 결과 그동안 ESRC가 추적해 왔던 ‘금성121(Geumseong121)’의 공격으로 확신했다. 보안기업들이 해킹사건에 해커를 추정하는 조건인 악성앱의 기능적 특징과 어트리뷰션(attribution), TTP(전술, 기술, 절차) 등을 따져볼 때 금성121과 일치했다는 거다. 문종현 이사는 “그동안 금성121이 사용하던 PC 기반 악성코드 기술과 이번 악성앱의 기술이 동일했다”면서, “특히, 악성앱에 존재하는 북한식 언어를 사용한 코드는 외국인들은 우리 말과 구분할 수 없는 것”이라고 설명했다.

북한과의 연관성 확인된 금성121...철저한 대비 필요해

금성121은 북한 국가보위성(국정원과 비슷한 정보 조직)이나 적군와해공작국(적공국) 등이 배후로 의심되는 해킹 그룹으로 대북단체와 탈북민, 관계자를 대상으로 사이버공격을 지속해오고 있다. 지난 2019년 4월 통일부 보도자료를 사칭해 통일부 출입기자들을 해킹했으며, 2019년 7월에는 舊 자유한국당(현 미래통합당) 산하 연구기관 ‘여의도연구원’을 사칭해 국회의원 및 보좌관 등을 대상으로 사이버공격을 감행했다.

문종현 이사는 “이번 금성121과 공방을 주고받으며 확인한 것은 이들도 매우 치밀하게 공격을 준비해 왔다는 사실”이라고 설명했다. 모바일 악성앱을 만들면서 테스트를 위해 많이 사용되는 스마트폰을 준비해 직접 악성앱을 깔아 동작시켜 봤다는 것이다.

여기에는 국내 대표 스마트폰 브랜드의 제품도 있었고, 중국 제품도 있었던 것으로 알려졌다. 많이 사용하는 스마트폰을 직접 준비해 자신들이 만든 악성앱이 얼마나 잘 작동하는지를 테스트해본 것 같다는 설명이다. 테스트를 위해 직접 시도한 해킹에서 수집된 정보 중에는 해커들의 정보도 여럿 확인할 수 있었는데, 음성파일도 있었던 것으로 드러났다.

“아울러 저희 이스트시큐리티의 모바일 안티바이러스 제품인 알약M도 설치된 것을 확인할 수 있었습니다. 모바일 안티 바이러스 제품이 악성앱을 잘 탐지하는지 테스트를 한 것 같더군요. 아마도 당시 기자님과의 합동작전 때 알약M이 자신들의 악성앱을 탐지해서 많이 놀랐을 겁니다. 테스트 당시에는 못 잡았는데, 실제 작전을 할 때는 잡혔으니 말이죠.”

특히, 해당 작전에 사용된 악성앱은 ‘실제 존재하는 앱’을 기반으로 만들어졌는데, 주목할 점은 이 앱이 북한식 표현의 한글을 사용하는 앱으로 오직 북한에서만 사용하는 앱이라는 사실이다. “ESRC에서도 여러 차례 지적한 부분이지만, 북한식 한글 표현은 한글을 사용하는 한국과 북한사람이 아니면 그 차이를 절대 알 수 없습니다. 게다가 이번 공격에 사용된 앱이 북한식 한글 표현을 사용하는 앱이라는 점과 테스트를 위해 자체 스마트폰을 해킹하면서 나온 음성파일만으로도 금성121의 배후가 북한이라는 점을 충분히 추정할 수 있습니다.”

이처럼 북한으로 추정되는 해킹그룹 금성121은 과거 PC 기반의 사이버공격에서 모바일 앱을 사칭한 공격을 시도했으며, 이를 위해 스마트폰을 구입해 직접 테스트하는 등 철저한 준비를 해온 것으로 확인됐다. 아울러 이번 사건을 통해 금성121과 북한과의 연관성이 확인된 만큼 보다 철저한 대비가 필요해 보인다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

-s.jpg)

원병철기자 기사보기

원병철기자 기사보기

.gif)