3년 전부터 나타난 데스스토커, 최근 중소기업과 금융 조직까지 노리기 시작

파워징, 에빌넘, 야니캡 등 사용...탐지와 추적을 회피하기 위한 장치도 여럿 사용

[보안뉴스 문가용 기자] 해커 집단인 데스스토커(DeathStalker)가 최근 중소기업과 금융 조직들로 공격 대상을 확대시켰다. 지역별로 유럽, 중동, 아시아, 남미에서 피해가 주로 발생하고 있다고 한다.

데스스토커는 약 3년 전에 처음 발견된 집단으로, 보안 업체 카스퍼스키(Kaspersky)가 그 동안 계속 추적해왔다. 카스퍼스키는 그간 관찰해 온 바를 토대로 데스스토커에 대하여 “용병으로 구성된 APT 단체”라고 말한다. 또한 파워징(Powersing), 에빌넘(Evilnum), 야니캡(Janicab)이라는 세 가지 멀웨어를 주로 사용하면서 정찰 및 데이터 수집을 목적으로 한 공격을 펼친다고 한다.

데스스토커가 사용하는 파워징 멀웨어의 경우 아르헨티나, 중국, 시프러스, 이스라엘, 레바논, 스위스, 대만, 터키, 영국, UAE에서 발견됐다. 에빌넘 멀웨어는 시프러스, 인도, 레바논, 러시아, UAE에서 발견됐다.

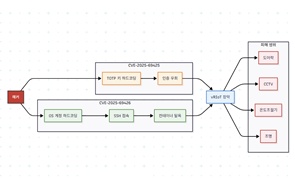

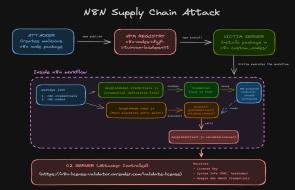

파워징은 파워셸을 기반으로 한 임플란트의 일종으로, 주기적으로 스크린샷을 찍어 저장하고, 임의의 파워셸 스크립트를 실행시키는 기능을 가지고 있다. 또한 장비에 따라서 탐지 기술을 회피하는 여러 가지 기능들을 발휘하기도 해, 공격자들이 표적을 정해놓고 사전 정보 수집 활동을 충분히 실행한다는 것을 짐작하는 게 가능하다. “적응력이 매우 뛰어난 그룹입니다. 상황에 맞춰 유연하게 공격을 성공시킵니다.”

그 외에 백도어 통신을 정상적인 네트워크 트래픽 안에 녹여 냄으로써 탐지를 회피하는 기술도 파워징 내에 탑재되어 있다. 이 때문에 탐지가 한층 더 어려워지기도 한다.

데스스토커 공격자들은 ‘데드드롭 리졸버(dead-drop resolver)’라는 것을 활용하기도 한다. 데드드롭 리졸버란, 추가 C&C 인프라로 연결되는 정보를 호스팅한 곳이다. 즉 피해자 장비 및 네트워크에서 C&C에 곧바로 접속하는 게 아니라 중간 단계를 거친다는 것이다. 이 역시 탐지를 한층 더 어렵고 복잡하게 만들고, 만약의 경우 얼른 공격을 중단시켜 추적을 막는 장치가 된다.

데스스토커의 공격을 막으려면 스크립팅 언어가 사용되지 않도록 시스템을 제한시켜야 한다고 카스퍼스키는 제안한다. 즉 powershell.exe와 cscript.exe 등이 실행되지 않도록 설정을 바꿔야 한다는 것이다. “사업 운영 면에서 스크립팅 언어를 꼭 사용해야 한다면, 꼭 필요한 곳에서만 사용되도록 설정해야 할 것입니다.”

3줄 요약

1. 데스스토커, 기업들을 대신 공격해주는 용역 해킹 단체.

2. 최근 금융 조직과 중소기업들로 공격 표적을 확대함.

3. 탐지 피하는 기술이 뛰어나 발견하기 어려움. 스크립팅 언어 사용을 최대한 제한하는 것이 좋은 방어 전략.

[국제부 문가용 기자(globoan@boannews.com)]

파워징, 에빌넘, 야니캡 등 사용...탐지와 추적을 회피하기 위한 장치도 여럿 사용

[보안뉴스 문가용 기자] 해커 집단인 데스스토커(DeathStalker)가 최근 중소기업과 금융 조직들로 공격 대상을 확대시켰다. 지역별로 유럽, 중동, 아시아, 남미에서 피해가 주로 발생하고 있다고 한다.

[이미지 = utoimage]

데스스토커는 약 3년 전에 처음 발견된 집단으로, 보안 업체 카스퍼스키(Kaspersky)가 그 동안 계속 추적해왔다. 카스퍼스키는 그간 관찰해 온 바를 토대로 데스스토커에 대하여 “용병으로 구성된 APT 단체”라고 말한다. 또한 파워징(Powersing), 에빌넘(Evilnum), 야니캡(Janicab)이라는 세 가지 멀웨어를 주로 사용하면서 정찰 및 데이터 수집을 목적으로 한 공격을 펼친다고 한다.

데스스토커가 사용하는 파워징 멀웨어의 경우 아르헨티나, 중국, 시프러스, 이스라엘, 레바논, 스위스, 대만, 터키, 영국, UAE에서 발견됐다. 에빌넘 멀웨어는 시프러스, 인도, 레바논, 러시아, UAE에서 발견됐다.

파워징은 파워셸을 기반으로 한 임플란트의 일종으로, 주기적으로 스크린샷을 찍어 저장하고, 임의의 파워셸 스크립트를 실행시키는 기능을 가지고 있다. 또한 장비에 따라서 탐지 기술을 회피하는 여러 가지 기능들을 발휘하기도 해, 공격자들이 표적을 정해놓고 사전 정보 수집 활동을 충분히 실행한다는 것을 짐작하는 게 가능하다. “적응력이 매우 뛰어난 그룹입니다. 상황에 맞춰 유연하게 공격을 성공시킵니다.”

그 외에 백도어 통신을 정상적인 네트워크 트래픽 안에 녹여 냄으로써 탐지를 회피하는 기술도 파워징 내에 탑재되어 있다. 이 때문에 탐지가 한층 더 어려워지기도 한다.

데스스토커 공격자들은 ‘데드드롭 리졸버(dead-drop resolver)’라는 것을 활용하기도 한다. 데드드롭 리졸버란, 추가 C&C 인프라로 연결되는 정보를 호스팅한 곳이다. 즉 피해자 장비 및 네트워크에서 C&C에 곧바로 접속하는 게 아니라 중간 단계를 거친다는 것이다. 이 역시 탐지를 한층 더 어렵고 복잡하게 만들고, 만약의 경우 얼른 공격을 중단시켜 추적을 막는 장치가 된다.

데스스토커의 공격을 막으려면 스크립팅 언어가 사용되지 않도록 시스템을 제한시켜야 한다고 카스퍼스키는 제안한다. 즉 powershell.exe와 cscript.exe 등이 실행되지 않도록 설정을 바꿔야 한다는 것이다. “사업 운영 면에서 스크립팅 언어를 꼭 사용해야 한다면, 꼭 필요한 곳에서만 사용되도록 설정해야 할 것입니다.”

3줄 요약

1. 데스스토커, 기업들을 대신 공격해주는 용역 해킹 단체.

2. 최근 금융 조직과 중소기업들로 공격 표적을 확대함.

3. 탐지 피하는 기술이 뛰어나 발견하기 어려움. 스크립팅 언어 사용을 최대한 제한하는 것이 좋은 방어 전략.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)

.png)