백신이 화제가 되자 이미 공격 시작한 해커들...콜드 체인이라는 저온 유통부터 노려

백신 이름과 연구 기관의 이름을 연상시키는 도메인 등록 시도 급증...접종 이후 시대 대비

[보안뉴스 문가용 기자] 코로나 백신의 연구와 실험이 일단락되고 인증이 여러 국가들에서 진행되고 통과되기까지 하면서 백신 배포를 위한 ‘공급망’이 형성되고 있다. 즉 많은 인력이 백신을 연구하고 생산하고 짊어지고 나르고 운반하고 배달하는 데에 투입되기 시작했다는 뜻이다. 여기에 해커들이 은근슬쩍 끼어들기 시작했다. 이런 인력들을 노린 스피어피싱 캠페인이 발견됐다.

백신 공급망은 이른 바 ‘콜드 체인(cold chain)’이라고 하는 저온 유통 체계로 구성되어 있다. 백신을 안전하게 저장 및 운반하기 위해서다. 하지만 해커들이 공급망을 공격하기 시작하면서 저온 관련 시스템의 조작으로 인한 백신 파괴, 백신만이 아니라 콜드 체인에 대한 지적재산 탈취와 같은 피해가 발생할 수 있게 됐다. 스피어피싱 캠페인은 6개국에서 발견되고 있으며 현재까지 세계백신면역연합(Global Vaccine Alliance, Gavi)의 콜드 체인 장비 최적화 플랫폼(Cold Chain Equipment Optimization Platform, CCEOP) 프로그램을 노리고 있다고 한다. IBM의 엑스포스(X-Force) 팀이 최초 발견해 알렸다.

IBM에 의하면 이 스피어피싱 캠페인 진행자들에게서 국가 지원 해커들의 분위기가 강력하게 풍긴다고 한다. 하지만 아직 특정 국가나 정부 기관을 언급하지는 않고 있다. “현재 이 공격자들의 노리는 것은 백신 유통망과 관련된 사람들의 크리덴셜로 보입니다. 정상 크리덴셜을 훔쳐 네트워크에 접속한 뒤 목적한 것을 달성하려는 것으로 의심됩니다. 민감한 정보를 빼돌리든, 공급을 방해하는 사보타쥬를 실행하든 말입니다.” 엑스포스 팀의 위협 연구원인 멜리사 프라이더흐(Melissa Frydyrch)의 설명이다.

이번에 발견된 캠페인의 경우 중국의 제약회사인 하이어 바이오메디칼(Haier Biomedical)에서 보낸 것과 같은 이메일로부터 시작한다. 현재 하이어 바이오메디칼은 CCEOP에 등록된 공급자이기도 하다. 이 가짜 메일을 통해 공격자들은 CCEOP 프로그램과 관련이 있는 견적서가 발행되었다고 하며 악성 링크의 클릭을 유도한다. 클릭해서 들어갈 경우 크리덴셜을 입력하는 필드가 나오며, 여기에 입력되는 정보는 공격자들에게 넘어간다.

이메일의 내용은 모두 같다. “하이어 바이오메디칼이 귀사에 주문 문의를 드린다”는 것이다. 그러면서 유니세프가 제시하는 여러 가지 조건을 맞춰야만 한다며 파일을 열어보라고 한다(혹은 링크를 눌러보라고 한다). 첨부된 파일은 일종의 HTML 파일로, RFQ - UNICEF CCEOP and Vaccine Project라는 이름을 가지고 있다고 한다. “이 파일을 열면 흐릿한 이미지가 나타납니다. 그런 후 사용자 이름과 비밀번호를 입력하라는 창이 뜹니다. 다만 HTML 자체에는 악성 코드가 없습니다.”

이 공격이 무서운 건 왜일까? “이들이 아직까지 보여준 강력한 무기는 없습니다. 하지만 백신의 승인이 일부 국가에서 이제 막 완료되고 접종에 대한 이야기가 겨우 나오기 시작한 시점에 벌써 핵심 조직의 인력들을 정확하게 노렸다는 것이 무서운 점입니다. 코로나 백신의 콜드 체인에 대해 생각보다 깊이 있게 이해하고 있다는 뜻이 되죠. 심지어 콜드 체인의 핵심 요소 중 하나인 드라이 아이스 생산 업체들에 대한 공격도 있었습니다. 이들이 도대체 어디까지 알고 있는 것인지 궁금하기까지 합니다.”

프라이더흐는 “현재까지 IBM에서 발견한 공격 표적은 6개국 10개 조직”이라고 설명한다. “이들의 피싱 메일을 받은 사람들은 운영, 조달, IT, 재무 기능을 담당하는 자들이 거의 대부분이었습니다. 즉 콜드 체인의 중요한 사업 진행 상황에 대해 잘 파악하고 있는 사람들일 가능성이 높다는 뜻이 됩니다. 그런 사람들을 잘도 파악해서 표적 메일을 보냈다니, 소름이 돋을 정도입니다.”

마임캐스트(Mimecast)의 사이버 범죄 연구원인 칼 위언(Carl Wearn)은 “사이버 범죄자들이 사회 현상과 구조를 정말 깊이 있게 파악하고 있다는 것이 이 사건을 통해 드러났다”며 “시기에 맞게 백신 연구 데이터를 노리기도 했다가, 이젠 백신 유통 구조를 공격하는 등 시기적절한 유연성을 보여줄 수 있다는 건 우리 생활을 면밀하게 관찰하고 있다는 뜻”이라고 설명한다.

하지만 위언은 “공격 자체는 아직까지 큰 위협이 되기 힘들다”고 설명한다. “이번에 훔친 크리덴셜을 가지고 돈을 번다고 했을 때 공격자들이 할 수 있는 건 랜섬웨어를 공격하는 것뿐입니다. 코로나 데이터를 훔쳤다면 그걸 팔아 돈이라도 벌 수 있었을 텐데, 이번엔 그게 아니죠. 로그인 정보 뿐입니다. 이를 가지고 접속해 랜섬웨어를 심고 협박해 돈을 뜯어내는 것 외에는 현금화의 방법이 잘 생각나지 않습니다. 혹은 바이러스 배포 자체를 막아 사회적 피해를 발생시키는 것이 이유일 수도 있습니다.”

보안 업체 라피드7(Rapid7)의 수석 데이터 과학자인 밥 루디스(Bob Rudis)는 “코로나를 겪으며 해커들은 ‘남의 곤란을 쥐고 흔들면 돈이 된다’는 걸 학습했다”고 경고했다. “최근 백신과 관련된 이름을 가진 도메인을 등록하려는 시도가 급증했습니다. 백신을 서로 맞겠다고 세상이 성급히 움직여 피싱 공격의 성공 가능성을 높여줄 때를 미리 대비하는 것이죠. 코로나도 그렇지만, 코로나를 활용한 사이버 공격도 아직 전혀 끝나지 않았습니다.”

3줄 요약

1. 백신 콜드 체인 정확히 노리는 표적 공격 발견됨.

2. 해커들이 사회 구조와 현 상황 얼마나 깊이 알고 있는지 보여주는 사례.

3. 심지어 백신과 관련된 가짜 도메인 미리 등록하는 사례 크게 늘어남.

[국제부 문가용 기자(globoan@boannews.com)]

백신 이름과 연구 기관의 이름을 연상시키는 도메인 등록 시도 급증...접종 이후 시대 대비

[보안뉴스 문가용 기자] 코로나 백신의 연구와 실험이 일단락되고 인증이 여러 국가들에서 진행되고 통과되기까지 하면서 백신 배포를 위한 ‘공급망’이 형성되고 있다. 즉 많은 인력이 백신을 연구하고 생산하고 짊어지고 나르고 운반하고 배달하는 데에 투입되기 시작했다는 뜻이다. 여기에 해커들이 은근슬쩍 끼어들기 시작했다. 이런 인력들을 노린 스피어피싱 캠페인이 발견됐다.

[이미지 = utoimage]

백신 공급망은 이른 바 ‘콜드 체인(cold chain)’이라고 하는 저온 유통 체계로 구성되어 있다. 백신을 안전하게 저장 및 운반하기 위해서다. 하지만 해커들이 공급망을 공격하기 시작하면서 저온 관련 시스템의 조작으로 인한 백신 파괴, 백신만이 아니라 콜드 체인에 대한 지적재산 탈취와 같은 피해가 발생할 수 있게 됐다. 스피어피싱 캠페인은 6개국에서 발견되고 있으며 현재까지 세계백신면역연합(Global Vaccine Alliance, Gavi)의 콜드 체인 장비 최적화 플랫폼(Cold Chain Equipment Optimization Platform, CCEOP) 프로그램을 노리고 있다고 한다. IBM의 엑스포스(X-Force) 팀이 최초 발견해 알렸다.

IBM에 의하면 이 스피어피싱 캠페인 진행자들에게서 국가 지원 해커들의 분위기가 강력하게 풍긴다고 한다. 하지만 아직 특정 국가나 정부 기관을 언급하지는 않고 있다. “현재 이 공격자들의 노리는 것은 백신 유통망과 관련된 사람들의 크리덴셜로 보입니다. 정상 크리덴셜을 훔쳐 네트워크에 접속한 뒤 목적한 것을 달성하려는 것으로 의심됩니다. 민감한 정보를 빼돌리든, 공급을 방해하는 사보타쥬를 실행하든 말입니다.” 엑스포스 팀의 위협 연구원인 멜리사 프라이더흐(Melissa Frydyrch)의 설명이다.

이번에 발견된 캠페인의 경우 중국의 제약회사인 하이어 바이오메디칼(Haier Biomedical)에서 보낸 것과 같은 이메일로부터 시작한다. 현재 하이어 바이오메디칼은 CCEOP에 등록된 공급자이기도 하다. 이 가짜 메일을 통해 공격자들은 CCEOP 프로그램과 관련이 있는 견적서가 발행되었다고 하며 악성 링크의 클릭을 유도한다. 클릭해서 들어갈 경우 크리덴셜을 입력하는 필드가 나오며, 여기에 입력되는 정보는 공격자들에게 넘어간다.

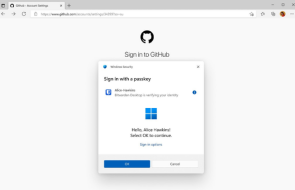

이메일의 내용은 모두 같다. “하이어 바이오메디칼이 귀사에 주문 문의를 드린다”는 것이다. 그러면서 유니세프가 제시하는 여러 가지 조건을 맞춰야만 한다며 파일을 열어보라고 한다(혹은 링크를 눌러보라고 한다). 첨부된 파일은 일종의 HTML 파일로, RFQ - UNICEF CCEOP and Vaccine Project라는 이름을 가지고 있다고 한다. “이 파일을 열면 흐릿한 이미지가 나타납니다. 그런 후 사용자 이름과 비밀번호를 입력하라는 창이 뜹니다. 다만 HTML 자체에는 악성 코드가 없습니다.”

이 공격이 무서운 건 왜일까? “이들이 아직까지 보여준 강력한 무기는 없습니다. 하지만 백신의 승인이 일부 국가에서 이제 막 완료되고 접종에 대한 이야기가 겨우 나오기 시작한 시점에 벌써 핵심 조직의 인력들을 정확하게 노렸다는 것이 무서운 점입니다. 코로나 백신의 콜드 체인에 대해 생각보다 깊이 있게 이해하고 있다는 뜻이 되죠. 심지어 콜드 체인의 핵심 요소 중 하나인 드라이 아이스 생산 업체들에 대한 공격도 있었습니다. 이들이 도대체 어디까지 알고 있는 것인지 궁금하기까지 합니다.”

프라이더흐는 “현재까지 IBM에서 발견한 공격 표적은 6개국 10개 조직”이라고 설명한다. “이들의 피싱 메일을 받은 사람들은 운영, 조달, IT, 재무 기능을 담당하는 자들이 거의 대부분이었습니다. 즉 콜드 체인의 중요한 사업 진행 상황에 대해 잘 파악하고 있는 사람들일 가능성이 높다는 뜻이 됩니다. 그런 사람들을 잘도 파악해서 표적 메일을 보냈다니, 소름이 돋을 정도입니다.”

마임캐스트(Mimecast)의 사이버 범죄 연구원인 칼 위언(Carl Wearn)은 “사이버 범죄자들이 사회 현상과 구조를 정말 깊이 있게 파악하고 있다는 것이 이 사건을 통해 드러났다”며 “시기에 맞게 백신 연구 데이터를 노리기도 했다가, 이젠 백신 유통 구조를 공격하는 등 시기적절한 유연성을 보여줄 수 있다는 건 우리 생활을 면밀하게 관찰하고 있다는 뜻”이라고 설명한다.

하지만 위언은 “공격 자체는 아직까지 큰 위협이 되기 힘들다”고 설명한다. “이번에 훔친 크리덴셜을 가지고 돈을 번다고 했을 때 공격자들이 할 수 있는 건 랜섬웨어를 공격하는 것뿐입니다. 코로나 데이터를 훔쳤다면 그걸 팔아 돈이라도 벌 수 있었을 텐데, 이번엔 그게 아니죠. 로그인 정보 뿐입니다. 이를 가지고 접속해 랜섬웨어를 심고 협박해 돈을 뜯어내는 것 외에는 현금화의 방법이 잘 생각나지 않습니다. 혹은 바이러스 배포 자체를 막아 사회적 피해를 발생시키는 것이 이유일 수도 있습니다.”

보안 업체 라피드7(Rapid7)의 수석 데이터 과학자인 밥 루디스(Bob Rudis)는 “코로나를 겪으며 해커들은 ‘남의 곤란을 쥐고 흔들면 돈이 된다’는 걸 학습했다”고 경고했다. “최근 백신과 관련된 이름을 가진 도메인을 등록하려는 시도가 급증했습니다. 백신을 서로 맞겠다고 세상이 성급히 움직여 피싱 공격의 성공 가능성을 높여줄 때를 미리 대비하는 것이죠. 코로나도 그렇지만, 코로나를 활용한 사이버 공격도 아직 전혀 끝나지 않았습니다.”

3줄 요약

1. 백신 콜드 체인 정확히 노리는 표적 공격 발견됨.

2. 해커들이 사회 구조와 현 상황 얼마나 깊이 알고 있는지 보여주는 사례.

3. 심지어 백신과 관련된 가짜 도메인 미리 등록하는 사례 크게 늘어남.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.png)

.jpg)