DNA 연구와 처리, 기술 보편화로 갈수록 저렴해지고 있어...중요 미래 산업

하지만 DNA 분석과 처리 파이프라인은 허술...기본 보안 철칙이 적용되지 않아

[보안뉴스 문가용 기자] DNA 소프트웨어와 합성 및 분석을 위한 파이프라인에는 적절한 보안 장치가 없다고 봐도 무방한 상태라는 지적이 나왔다. 이 때문에 사이버 공격을 통해 유전 연구 및 질병 연구가 조작되거나 오류투성이로 변질될 수 있다는 것이다. 이를 이스라엘의 벤구리온 대학의 연구원들이 발표했다.

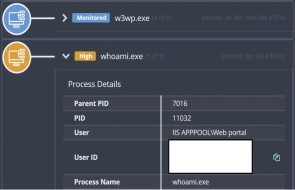

연구원들은 개념증명용 공격을 실험실에서 실시했다. DNA 염기 순서(DNA sequence)를 조작 및 난독화 함으로써 독성 펩타이드를 주문하는 것이 공격의 주요 테마였다. 이 때 연구원들은 멀웨어 개발자들이 사용하는 난독화 기법을 응용했다고 한다. 한편 주문으로 들어간 독성 펩타이드는 보안 장치들과 모니터링 시스템들을 전부 통과하여 생산 직전까지 들어갔다고 한다. 연구원들은 회사에 이를 알리고 주문을 제 때 취소했다.

이 실험용 공격이 성공할 수 있었던 건, 해당 기업만이 아니라 산업이 ‘악성 DNA 염기 순서’라는 것을 탐지하려고 하지 않기 때문이라고 한다. 마치 악성 코드라는 것이 처음 등장해 기업들을 하나하나 공격하지만, 사실 일반 대중들은 이런 개념에 대해 전혀 알지 못하고 있던 때와 비슷하다는 게 연구원들의 설명이다.

벤구리온 대학의 소프트웨어 및 정보보안 수석 강사인 라미 푸지스(Rami Puzis)는 DNA 염기서열화(DNA sequencing)의 파이프라인은 빠른 속도로 움직이며, 애자일(agile)이라고 하는 개발 방법론(데브옵스 같은)들과 비슷한 방식으로 진행된다고 설명한다. “그리고 DNA는 데이터처럼 취급되는데, 사실 DNA는 코드처럼 취급되어야 합니다. 데이터 보호가 아니라 코드 보호의 방식이 DNA를 보호하는 데 적용되어야 한다는 뜻입니다.”

이런 연구는 DNA 합성 기술이 보다 보편화 되고 있기 때문에 시작된 것이라고 푸지스는 설명했다. “특히 DNA 조작 및 합성 기술이 이전에 비해 훨씬 저렴해졌습니다. 시간도 단축되고 있고요. 그런 가운데 파이프라인의 취약점이 발견되었다는 것이 이번 연구의 결론입니다. 즉, 앞으로 더 발전해갈 분야의 기본 바탕을 튼튼히 해야 한다는 뜻이지요.”

DNA는 생명의 기본 구성 요소로 알려져 있다. 이런 DNA를 나열하는 염기서열화 과정이 뒤틀리거나 오염된다면 그 결과가 대단히 치명적으로 작용할 수 있다. 이미 2017년 워싱턴대학의 연구진들도 DNA 처리 파이프라인을 통해 악의적인 요소들이 얼마든지 개입할 수 있다고 지적한 바 있다. 당시 연구진들은 특수하게 조작한 DNA 샘플을 가지고 파이프라인을 익스플로잇 하는 데 성공했었다.

“기존의 생물학적 분석 프로그램들에는 불안전한 C 런타임 라이브러리 함수 호출들이 지나치게 많은 것으로 분석됐습니다. DNA 처리 소프트웨어들이 현대의 소프트웨어 보안 실천사항들을 전혀 지키지 않는 것처럼 보일 정도이기도 합니다.” 당시 워싱턴대학의 연구진들이 보고서를 통해 지적한 내용이다.

물론 DNA 처리 파이프라인이라는 게 상당히 복잡하게 구성되어 있고, DNA 분야의 전문 지식을 요구하기 때문에 지금 당장 DNA 연구 분야가 위험에 처했다고 보기는 힘들다. 하지만 ‘공격을 성공시키려면 전문지식이 필요하다’는 건 결코 방어 대책이 되지 않는다. 2010년 발생한 스턱스넷(Stuxnet) 공격 역시 ‘핵 원자로에 대한 전문지식 없이는 불가능한 공격’이었으나 실제로 발생했었다.

벤구리온 대학은 “간단한 ‘MITB(man-in-the-browser)’ 공격을 통해 정상 DNA 염기 서열을 악성 DNA 염기 서열로 바꿔치기 할 수 있다는 게 현재 파이프라인의 상황”이라며 “이는 대단히 위험한 상황을 초래할 수 있다”고 경고했다. “사이버 공격을 통해 물리적 피해를 일으킬 수 있다는 건데(cyber-physical attack), DNA 파이프라인에서 발생하는 피해는 차원이 다릅니다. 이건 전혀 다른 종류의 피해가 될 겁니다. 저희는 이것이 ‘가상생물학적(cyber-biological)’ 공격의 시초가 될 수도 있다고 봅니다. 사이버 공격을 통해 영구한 질병이나 신체 손상을 일으킬 수 있다는 겁니다.”

방어책으로서는 ‘표준 보안 실천 사항’들이 제안됐다. “디지털 인증서 추가를 통해 DNA 염기 순서를 인증하고, 비정상 행위나 변경 사항들에 대한 탐지 기술을 구축하며, DNA 처리 및 분석 절차에서 일어날 수 있는 공격 시나리오와 대비책을 마련하고, 사업 내 정보를 공유하는 것 등입니다.” 즉 지금으로서는 공격의 난이도를 높이는 것에 초점을 맞춰야 한다는 게 푸지스의 설명이다.

3줄 요약

1. DNA를 처리하고 연구하는 분야의 파이프라인도 사이버 공격에 취약한 상태.

2. ‘사이버’ 공격을 통해 ‘생물학적’ 피해를 일으키는 것도 가능한 때.

3. 기본 보안 수칙이 거의 적용되지 않은 분야...DNA 정보를 컴퓨터 코드처럼 보호해야 함.

[국제부 문가용 기자(globoan@boannews.com)]

하지만 DNA 분석과 처리 파이프라인은 허술...기본 보안 철칙이 적용되지 않아

[보안뉴스 문가용 기자] DNA 소프트웨어와 합성 및 분석을 위한 파이프라인에는 적절한 보안 장치가 없다고 봐도 무방한 상태라는 지적이 나왔다. 이 때문에 사이버 공격을 통해 유전 연구 및 질병 연구가 조작되거나 오류투성이로 변질될 수 있다는 것이다. 이를 이스라엘의 벤구리온 대학의 연구원들이 발표했다.

[이미지 = utoimage]

연구원들은 개념증명용 공격을 실험실에서 실시했다. DNA 염기 순서(DNA sequence)를 조작 및 난독화 함으로써 독성 펩타이드를 주문하는 것이 공격의 주요 테마였다. 이 때 연구원들은 멀웨어 개발자들이 사용하는 난독화 기법을 응용했다고 한다. 한편 주문으로 들어간 독성 펩타이드는 보안 장치들과 모니터링 시스템들을 전부 통과하여 생산 직전까지 들어갔다고 한다. 연구원들은 회사에 이를 알리고 주문을 제 때 취소했다.

이 실험용 공격이 성공할 수 있었던 건, 해당 기업만이 아니라 산업이 ‘악성 DNA 염기 순서’라는 것을 탐지하려고 하지 않기 때문이라고 한다. 마치 악성 코드라는 것이 처음 등장해 기업들을 하나하나 공격하지만, 사실 일반 대중들은 이런 개념에 대해 전혀 알지 못하고 있던 때와 비슷하다는 게 연구원들의 설명이다.

벤구리온 대학의 소프트웨어 및 정보보안 수석 강사인 라미 푸지스(Rami Puzis)는 DNA 염기서열화(DNA sequencing)의 파이프라인은 빠른 속도로 움직이며, 애자일(agile)이라고 하는 개발 방법론(데브옵스 같은)들과 비슷한 방식으로 진행된다고 설명한다. “그리고 DNA는 데이터처럼 취급되는데, 사실 DNA는 코드처럼 취급되어야 합니다. 데이터 보호가 아니라 코드 보호의 방식이 DNA를 보호하는 데 적용되어야 한다는 뜻입니다.”

이런 연구는 DNA 합성 기술이 보다 보편화 되고 있기 때문에 시작된 것이라고 푸지스는 설명했다. “특히 DNA 조작 및 합성 기술이 이전에 비해 훨씬 저렴해졌습니다. 시간도 단축되고 있고요. 그런 가운데 파이프라인의 취약점이 발견되었다는 것이 이번 연구의 결론입니다. 즉, 앞으로 더 발전해갈 분야의 기본 바탕을 튼튼히 해야 한다는 뜻이지요.”

DNA는 생명의 기본 구성 요소로 알려져 있다. 이런 DNA를 나열하는 염기서열화 과정이 뒤틀리거나 오염된다면 그 결과가 대단히 치명적으로 작용할 수 있다. 이미 2017년 워싱턴대학의 연구진들도 DNA 처리 파이프라인을 통해 악의적인 요소들이 얼마든지 개입할 수 있다고 지적한 바 있다. 당시 연구진들은 특수하게 조작한 DNA 샘플을 가지고 파이프라인을 익스플로잇 하는 데 성공했었다.

“기존의 생물학적 분석 프로그램들에는 불안전한 C 런타임 라이브러리 함수 호출들이 지나치게 많은 것으로 분석됐습니다. DNA 처리 소프트웨어들이 현대의 소프트웨어 보안 실천사항들을 전혀 지키지 않는 것처럼 보일 정도이기도 합니다.” 당시 워싱턴대학의 연구진들이 보고서를 통해 지적한 내용이다.

물론 DNA 처리 파이프라인이라는 게 상당히 복잡하게 구성되어 있고, DNA 분야의 전문 지식을 요구하기 때문에 지금 당장 DNA 연구 분야가 위험에 처했다고 보기는 힘들다. 하지만 ‘공격을 성공시키려면 전문지식이 필요하다’는 건 결코 방어 대책이 되지 않는다. 2010년 발생한 스턱스넷(Stuxnet) 공격 역시 ‘핵 원자로에 대한 전문지식 없이는 불가능한 공격’이었으나 실제로 발생했었다.

벤구리온 대학은 “간단한 ‘MITB(man-in-the-browser)’ 공격을 통해 정상 DNA 염기 서열을 악성 DNA 염기 서열로 바꿔치기 할 수 있다는 게 현재 파이프라인의 상황”이라며 “이는 대단히 위험한 상황을 초래할 수 있다”고 경고했다. “사이버 공격을 통해 물리적 피해를 일으킬 수 있다는 건데(cyber-physical attack), DNA 파이프라인에서 발생하는 피해는 차원이 다릅니다. 이건 전혀 다른 종류의 피해가 될 겁니다. 저희는 이것이 ‘가상생물학적(cyber-biological)’ 공격의 시초가 될 수도 있다고 봅니다. 사이버 공격을 통해 영구한 질병이나 신체 손상을 일으킬 수 있다는 겁니다.”

방어책으로서는 ‘표준 보안 실천 사항’들이 제안됐다. “디지털 인증서 추가를 통해 DNA 염기 순서를 인증하고, 비정상 행위나 변경 사항들에 대한 탐지 기술을 구축하며, DNA 처리 및 분석 절차에서 일어날 수 있는 공격 시나리오와 대비책을 마련하고, 사업 내 정보를 공유하는 것 등입니다.” 즉 지금으로서는 공격의 난이도를 높이는 것에 초점을 맞춰야 한다는 게 푸지스의 설명이다.

3줄 요약

1. DNA를 처리하고 연구하는 분야의 파이프라인도 사이버 공격에 취약한 상태.

2. ‘사이버’ 공격을 통해 ‘생물학적’ 피해를 일으키는 것도 가능한 때.

3. 기본 보안 수칙이 거의 적용되지 않은 분야...DNA 정보를 컴퓨터 코드처럼 보호해야 함.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)