파이어아이와 MS, 멀웨어바이츠가 사고 소식 발표하더니 소닉월까지 뚫렸다. 보안 업체들이 차례차례 무너지니 이제 믿을 사람 아무도 없는 무법 지대가 된 것일까. 아니다. 오히려 보안 업계가 새로운 신뢰 관계를 형성할 때가 되었다.

[보안뉴스 문가용 기자] 네트워크 보안 업체 소닉월(SonicWall)이 사이버 공격에 당했다. 누군가 소닉월 제품을 침해하여 소닉월 내부 네트워크에까지 침투한 것이 드러난 것이다. 1월 22일자 발표문을 통해 소닉월은 “고급 기술을 가진 공격자들이 소닉월 제품에서 발견된 제로데이 취약점들을 악용했을 가능성이 높아 보인다”고 설명했다.

그리고 23일, 소닉월은 다음과 같은 제품들은 이번 공격과 무관하다고 발표했다.

1) 소닉월 파이어월즈(SonicWall Firewalls)

2) 넷익스텐더 VPN 클라이언트(NetExtender VPN Client)

3) 시큐어 모바일 액세스(Secure Mobile Access) 1000 시리즈

4) 소닉웨이브 액세스 포인트(SonicWave Access Point)

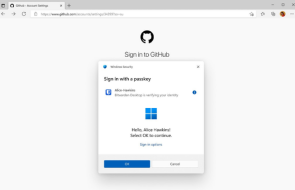

SMA 100 시리즈의 경우 아직 조사가 다 끝난 것은 아니기 때문에 접근 규칙을 세부적으로 조정한다든지 하는 사용자 차원에서의 유의가 조금 더 필요하다고 한다. 소닉월은 방화벽을 사용해 알려진 IP 주소로부터 오는 SSL-VPN 연결만 허용할 것을 권장하고 있다. SMA 자체에 화이트리스트 작업을 하는 것도 좋은 방법이라고 한다. 그 외에 다중 인증 역시 강력하게 권장되고 있다.

염려되는 현상의 연속

요 몇 주 동안 보안과 IT 분야에서 제법 이름을 날리고 있는 기업들이 연쇄적으로 해킹 공격에 당하고 있다. 파이어아이(FireEye), 마이크로소프트(Microsoft), 멀웨어바이츠(Malwarebytes)가 해킹 사고를 알렸다. 이 세 기업은 전부 솔라윈즈(SolarWinds) 해킹 사태에 연루된 것으로 밝혀졌으며, 현재까지는 크라우드스트라이크(CrowdStrike)만이 공격을 성공적으로 방어했다.

포레스터의 분석가인 앨리 멜렌(Allie Mellen)은 “최근 보안 업체들 사이에서 침해 사고에 대해 보다 투명하게 공개하는 흐름이 형성되고 있다”고 말한다. 그러면서 “보안 업체들이 이전보다 더 많은 공격에 노출되었다고 결론을 내리기는 이르다고 생각한다”는 의견을 밝히기도 했다. 사건 자체가 늘어났다기 보다 침해 사고 공개에 대한 보안 업체들의 태도가 바뀌고 있다는 진단이다. 규정 준수를 위해, 혹은 새로운 위협에 대해 알리기 위해서 보안 업체들은 더 투명해져야 한다고 덧붙이기도 했다.

“위협에 대한 때에 맞는 투명한 공개는 앞으로 보안 업체들에게 요구되는 또 다른 가치가 될 것입니다. 뚫렸다는 사실을 부끄러워 한다는 건 구시대의 가치관일 수 있습니다. 투명한 공개를 통해 공동체에 이바지하는 것이 신뢰를 쌓을 수 있는 또 다른 방법입니다.” 멜렌의 설명이다.

공격자들에게 있어 보안 업체들이 점점 더 노골적인 표적이 되어가고 있다는 사실도 간과할 수 없다. 보안 업체 넷엔리치(Netenrich)의 CISO인 브랜든 호프만(Brandon Hoffman)은 “보안 업체와 벤더들은 해킹 공격에 맞서기 위해 필요한 사회 전체의 무기”라며 “무기들을 먼저 무력화하는 건 그들의 당연한 전략이고 우리에겐 치명적인 일”이라고 설명한다. “방어 무기가 손상된다면 우리에게 치명적인 일이 될 수 있습니다.”

게다가 공격에 성공하지 않아도 괜찮은 것이 그들의 입장이라고 한다. “방어를 담당해야 할 도구들이 침해를 받았다는 것만으로도 불신이 형성될 수 있거든요. 보안 체제에 불신이 싹 트는 것만으로 보안 기능을 약화시킵니다. 이는 여러 가지 현상으로 나타납니다. 엉뚱한 곳에 자원을 집중시키게 강제하거나 서비스가 제대로 활용되는 데 심리적 기능적 방해 요소를 생성시키기도 합니다. 이번 사건의 결과가 어떻게 나타날지도 더 지켜봐야 할 것입니다.”

보안 업체 벡트라(Vectra)의 CTO인 팀 웨이드(Tim Wade) 역시 “결국 방어자들 사이에 불신을 조금씩 조장하는 것이 공격자들의 가장 큰 수확”이라며 “방어와 조치에는 반드시 신뢰의 재평가와 재설정이 포함되어야 한다”고 강조한다. 그러면서 “보안 업계가 주요 표적이 된 것 자체는 늘 있어왔던 일이라 새로울 것이 없다”고 덧붙였다.

다시 한 번 강조되는 서드파티 리스크

보안 도구들이 침해되었다는 것도 문제라고 지적된다. “보안 솔루션을 통해 망 내부로 들어갔다는 건 보안 솔루션들이 서드파티 리스크 요인이 될 수 있다는 뜻입니다. 보안 솔루션들은 권한마저 높으니 공격자들로서는 노리기에 안성맞춤인 서드파티 요소입니다.” 호프만의 설명이다. “보안 솔루선이 서드파티 보안 위협이 되었다는 건 보안 업체로서 반가운 일은 절대 아닙니다.”

호프만은 “서드파티 위험 평가는 어느 조직이든 경계심을 가지고 부지런히 수행해야 한다”고 강조한다. 보안 업체 옴디아(Omdia)의 수석 보안 분석가인 태너 존슨(Tanner Johnson) 역시 “보안의 모든 것을 100% 타 조직에 대행시킬 수는 없다”고 말한다. “기본 바탕이 되는 정책과 규칙이 조직 전반에 걸쳐 형성되어야 하고, 이를 바탕으로 기본기는 갖추어야 보안 대행 서비스도 도움이 됩니다.”

존슨은 보안 의존성을 낮추는 것이 중요하다며 한 회사나 한 제품에만 기대는 것에서부터 탈피하라고 권한다. “많은 업체들이 자신들의 솔루션만 쓰면 다 된다고 하는데 이걸 그냥 받아들이지 말고 필요를 스스로 파악해 여러 벤더를 경험해보는 것이 똑똑한 보안 소비 방법입니다. 이렇게 하는 편이 가격 절감에도 도움이 됩니다. 또한 한 제품에만 조직 전체의 보안을 맡기는 건 공격자들을 편리하게 만들어 주는 것이기도 합니다.”

멜렌 역시 이번 사태를 통해 보안 기업과 솔루션도 보안 점검 대상이라는 인식을 소비자들이 갖는 것이 중요하다고 강조한다. “가능하다면 모의 해킹 점검을 할 때 보안 솔루션들도 포함시키십시오. 벤더사들은 이런 점검 행위에 보다 열려 있어야 하겠고요. 그런 맥락에서 침해 사고를 투명하게 알린다는 건 좋은 첫 걸음입니다.”

3줄 요약

1. 요즘 보안 업체들 연쇄적으로 뚫리고 있음.

2. 보안 업체들이 조금 더 투명해지려 노력하고 있다는 해석이 있음.

3. 뚫리지 않으면 더 좋겠지만 이왕 뚫렸으면 투명해지는 게 더 나은 방법.

[국제부 문가용 기자(globoan@boannews.com)]

[보안뉴스 문가용 기자] 네트워크 보안 업체 소닉월(SonicWall)이 사이버 공격에 당했다. 누군가 소닉월 제품을 침해하여 소닉월 내부 네트워크에까지 침투한 것이 드러난 것이다. 1월 22일자 발표문을 통해 소닉월은 “고급 기술을 가진 공격자들이 소닉월 제품에서 발견된 제로데이 취약점들을 악용했을 가능성이 높아 보인다”고 설명했다.

[이미지 = utoimage]

그리고 23일, 소닉월은 다음과 같은 제품들은 이번 공격과 무관하다고 발표했다.

1) 소닉월 파이어월즈(SonicWall Firewalls)

2) 넷익스텐더 VPN 클라이언트(NetExtender VPN Client)

3) 시큐어 모바일 액세스(Secure Mobile Access) 1000 시리즈

4) 소닉웨이브 액세스 포인트(SonicWave Access Point)

SMA 100 시리즈의 경우 아직 조사가 다 끝난 것은 아니기 때문에 접근 규칙을 세부적으로 조정한다든지 하는 사용자 차원에서의 유의가 조금 더 필요하다고 한다. 소닉월은 방화벽을 사용해 알려진 IP 주소로부터 오는 SSL-VPN 연결만 허용할 것을 권장하고 있다. SMA 자체에 화이트리스트 작업을 하는 것도 좋은 방법이라고 한다. 그 외에 다중 인증 역시 강력하게 권장되고 있다.

염려되는 현상의 연속

요 몇 주 동안 보안과 IT 분야에서 제법 이름을 날리고 있는 기업들이 연쇄적으로 해킹 공격에 당하고 있다. 파이어아이(FireEye), 마이크로소프트(Microsoft), 멀웨어바이츠(Malwarebytes)가 해킹 사고를 알렸다. 이 세 기업은 전부 솔라윈즈(SolarWinds) 해킹 사태에 연루된 것으로 밝혀졌으며, 현재까지는 크라우드스트라이크(CrowdStrike)만이 공격을 성공적으로 방어했다.

포레스터의 분석가인 앨리 멜렌(Allie Mellen)은 “최근 보안 업체들 사이에서 침해 사고에 대해 보다 투명하게 공개하는 흐름이 형성되고 있다”고 말한다. 그러면서 “보안 업체들이 이전보다 더 많은 공격에 노출되었다고 결론을 내리기는 이르다고 생각한다”는 의견을 밝히기도 했다. 사건 자체가 늘어났다기 보다 침해 사고 공개에 대한 보안 업체들의 태도가 바뀌고 있다는 진단이다. 규정 준수를 위해, 혹은 새로운 위협에 대해 알리기 위해서 보안 업체들은 더 투명해져야 한다고 덧붙이기도 했다.

“위협에 대한 때에 맞는 투명한 공개는 앞으로 보안 업체들에게 요구되는 또 다른 가치가 될 것입니다. 뚫렸다는 사실을 부끄러워 한다는 건 구시대의 가치관일 수 있습니다. 투명한 공개를 통해 공동체에 이바지하는 것이 신뢰를 쌓을 수 있는 또 다른 방법입니다.” 멜렌의 설명이다.

공격자들에게 있어 보안 업체들이 점점 더 노골적인 표적이 되어가고 있다는 사실도 간과할 수 없다. 보안 업체 넷엔리치(Netenrich)의 CISO인 브랜든 호프만(Brandon Hoffman)은 “보안 업체와 벤더들은 해킹 공격에 맞서기 위해 필요한 사회 전체의 무기”라며 “무기들을 먼저 무력화하는 건 그들의 당연한 전략이고 우리에겐 치명적인 일”이라고 설명한다. “방어 무기가 손상된다면 우리에게 치명적인 일이 될 수 있습니다.”

게다가 공격에 성공하지 않아도 괜찮은 것이 그들의 입장이라고 한다. “방어를 담당해야 할 도구들이 침해를 받았다는 것만으로도 불신이 형성될 수 있거든요. 보안 체제에 불신이 싹 트는 것만으로 보안 기능을 약화시킵니다. 이는 여러 가지 현상으로 나타납니다. 엉뚱한 곳에 자원을 집중시키게 강제하거나 서비스가 제대로 활용되는 데 심리적 기능적 방해 요소를 생성시키기도 합니다. 이번 사건의 결과가 어떻게 나타날지도 더 지켜봐야 할 것입니다.”

보안 업체 벡트라(Vectra)의 CTO인 팀 웨이드(Tim Wade) 역시 “결국 방어자들 사이에 불신을 조금씩 조장하는 것이 공격자들의 가장 큰 수확”이라며 “방어와 조치에는 반드시 신뢰의 재평가와 재설정이 포함되어야 한다”고 강조한다. 그러면서 “보안 업계가 주요 표적이 된 것 자체는 늘 있어왔던 일이라 새로울 것이 없다”고 덧붙였다.

다시 한 번 강조되는 서드파티 리스크

보안 도구들이 침해되었다는 것도 문제라고 지적된다. “보안 솔루션을 통해 망 내부로 들어갔다는 건 보안 솔루션들이 서드파티 리스크 요인이 될 수 있다는 뜻입니다. 보안 솔루션들은 권한마저 높으니 공격자들로서는 노리기에 안성맞춤인 서드파티 요소입니다.” 호프만의 설명이다. “보안 솔루선이 서드파티 보안 위협이 되었다는 건 보안 업체로서 반가운 일은 절대 아닙니다.”

호프만은 “서드파티 위험 평가는 어느 조직이든 경계심을 가지고 부지런히 수행해야 한다”고 강조한다. 보안 업체 옴디아(Omdia)의 수석 보안 분석가인 태너 존슨(Tanner Johnson) 역시 “보안의 모든 것을 100% 타 조직에 대행시킬 수는 없다”고 말한다. “기본 바탕이 되는 정책과 규칙이 조직 전반에 걸쳐 형성되어야 하고, 이를 바탕으로 기본기는 갖추어야 보안 대행 서비스도 도움이 됩니다.”

존슨은 보안 의존성을 낮추는 것이 중요하다며 한 회사나 한 제품에만 기대는 것에서부터 탈피하라고 권한다. “많은 업체들이 자신들의 솔루션만 쓰면 다 된다고 하는데 이걸 그냥 받아들이지 말고 필요를 스스로 파악해 여러 벤더를 경험해보는 것이 똑똑한 보안 소비 방법입니다. 이렇게 하는 편이 가격 절감에도 도움이 됩니다. 또한 한 제품에만 조직 전체의 보안을 맡기는 건 공격자들을 편리하게 만들어 주는 것이기도 합니다.”

멜렌 역시 이번 사태를 통해 보안 기업과 솔루션도 보안 점검 대상이라는 인식을 소비자들이 갖는 것이 중요하다고 강조한다. “가능하다면 모의 해킹 점검을 할 때 보안 솔루션들도 포함시키십시오. 벤더사들은 이런 점검 행위에 보다 열려 있어야 하겠고요. 그런 맥락에서 침해 사고를 투명하게 알린다는 건 좋은 첫 걸음입니다.”

3줄 요약

1. 요즘 보안 업체들 연쇄적으로 뚫리고 있음.

2. 보안 업체들이 조금 더 투명해지려 노력하고 있다는 해석이 있음.

3. 뚫리지 않으면 더 좋겠지만 이왕 뚫렸으면 투명해지는 게 더 나은 방법.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.png)

.jpg)