안랩 ASEC 분석팀, 사례비지급 의뢰서 위장 악성 워드 문서 주의 당부

악성 External 링크 연결 주소와 VBA 매크로 방식을 동시에 활용

[보안뉴스 권 준 기자] 한글, 워드, 엑셀, PDF 등 각종 문서형 악성코드가 유행이라도 과언이 아닐 만큼 다양한 형태의 악성 문서가 메일에 첨부돼 유포되고 있는 가운데 최근 ‘사례비지급 의뢰서’로 위장한 악성 워드파일이 유포된 것으로 드러났다.

안랩 ASEC 분석팀에 따르면 최근 ‘대북관련 본문내용의 악성 워드 문서’에 이어 이번에는 ‘사례비지급 의뢰서’로 위장한 악성 워드파일이 발견됐다. 이에 앞서 유포된 ‘대북관련 본문내용의 악성 워드 문서’들은 단일 파일로는 External 악성 URL 연결만을 수행함으로써 해당 URL에 연결된 곳에서 새로운 문서(매크로)가 연결되어야 동작할 수 있는 케이스였던 반면, 이번에 유포된 문서는 악성 External 링크 연결 주소와 VBA 매크로 방식을 동시에 활용했다는 점이다.

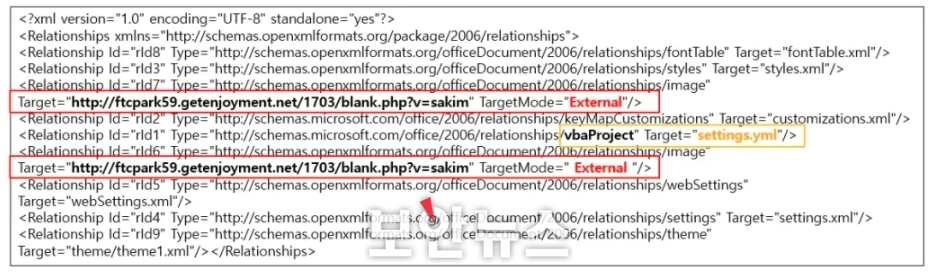

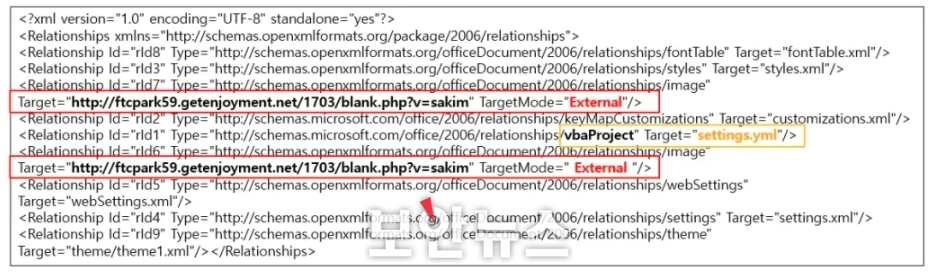

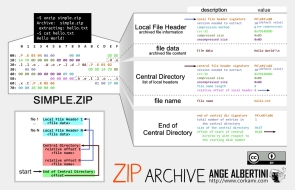

External 연결과 VBA 매크로를 한 문서에 담아 ‘사례비지급 의뢰서’로 위장한 이번 악성 워드는 문서 내부 document.xml.rels 내용에 보이는 것과 같이 External로 명시된 악성 URL로의 접속을 시도하며, 문서 내부 settings.yml에 구성되어 있는 악성 VBA 매크로를 동작시키는 것으로 분석됐다. 보통 기본적으로 워드 내부에 VBA 매크로를 제작할 경우 ‘vbaProject.bin’이라는 이름으로 파일이 생성되나 이번 악성 워드에서는 의도적으로 ‘settings.yml’명으로 제작했을 것으로 ASEC 분석팀은 추정했다.

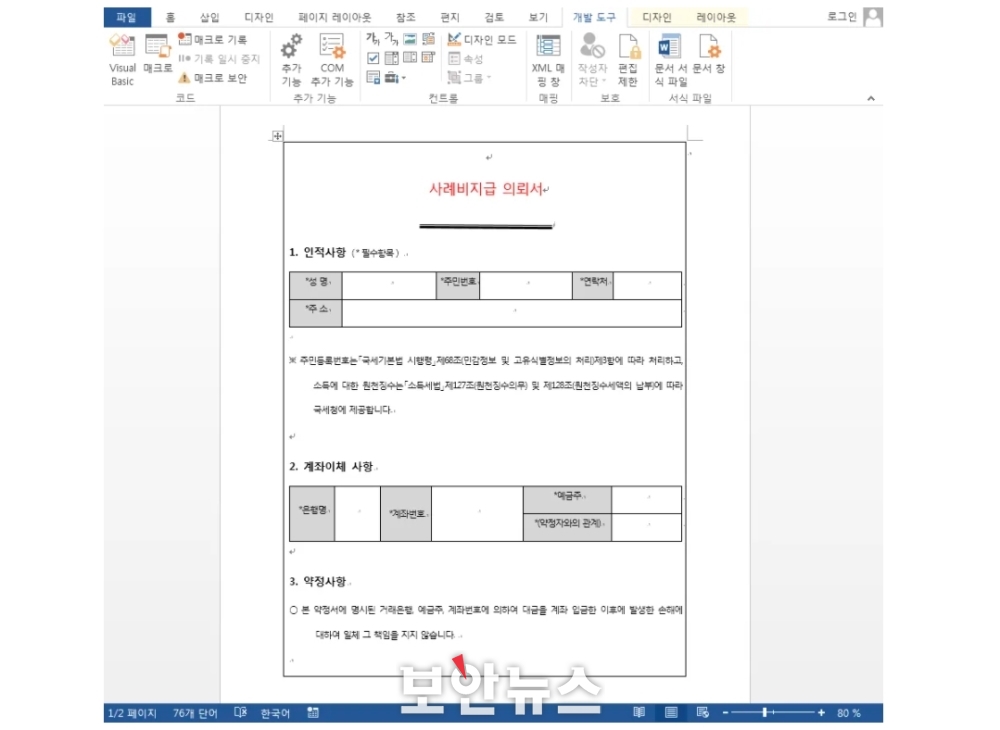

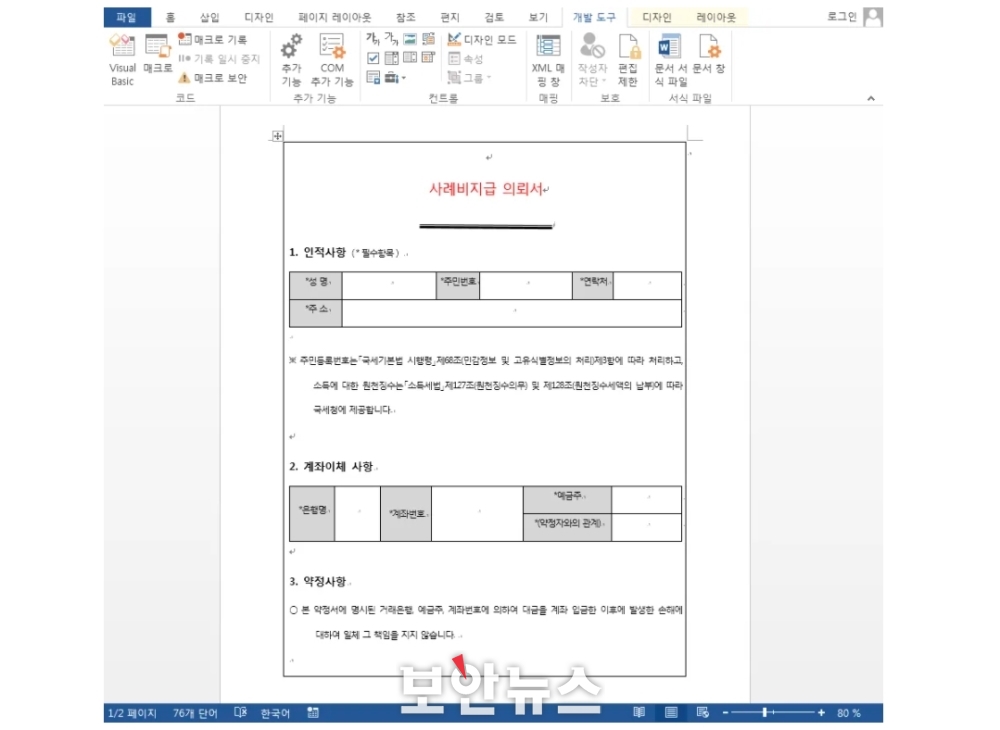

해당 문서는 사용자가 문서 내부에 사례비 지급을 위한 인적 사항과 계좌 내용을 작성하도록 제작됐는데 악성 행위 발현을 유도하기 위해 의도적으로 이렇게 만든 것으로 보인다. 작성된 악성 VBA 매크로는 특정 키보드가 입력됐을 때 동작할 수 있기 때문이라는 것. 악성 매크로가 동작하면 매크로가 항상 실행될 수 있도록 오피스 보안설정을 수정하고, 악성 URL 접속 시 실행 중인 서비스명과 프로세스를 전송하는 것으로 분석됐다.

안랩 ASEC 분석팀은 “현재는 External 접속 URL 이후 추가 받아지는 데이터는 없어 현재 정보 유출만을 수행 중”이라면서도 “명령제어(C&C) 서버가 연결된 환경에서 공격자의 의도에 따라 추가 파일을 다운로드 할 것으로 예측된다”고 밝혔다.

이에 따라 해당 문서가 첨부된 메일을 받은 사람들은 첨부파일을 절대 다운로드 하거나 열어보지 말고, 메일을 보낸 기관에 전화로 직접 확인할 필요가 있다.

[권 준 기자(editor@boannews.com)]

악성 External 링크 연결 주소와 VBA 매크로 방식을 동시에 활용

[보안뉴스 권 준 기자] 한글, 워드, 엑셀, PDF 등 각종 문서형 악성코드가 유행이라도 과언이 아닐 만큼 다양한 형태의 악성 문서가 메일에 첨부돼 유포되고 있는 가운데 최근 ‘사례비지급 의뢰서’로 위장한 악성 워드파일이 유포된 것으로 드러났다.

▲최근 유포된 ‘사례비지급 의뢰서’ 문서 내용[자료=안랩]

안랩 ASEC 분석팀에 따르면 최근 ‘대북관련 본문내용의 악성 워드 문서’에 이어 이번에는 ‘사례비지급 의뢰서’로 위장한 악성 워드파일이 발견됐다. 이에 앞서 유포된 ‘대북관련 본문내용의 악성 워드 문서’들은 단일 파일로는 External 악성 URL 연결만을 수행함으로써 해당 URL에 연결된 곳에서 새로운 문서(매크로)가 연결되어야 동작할 수 있는 케이스였던 반면, 이번에 유포된 문서는 악성 External 링크 연결 주소와 VBA 매크로 방식을 동시에 활용했다는 점이다.

▲악성 문서 내부의 document.xml.rels 내용[자료=안랩]

External 연결과 VBA 매크로를 한 문서에 담아 ‘사례비지급 의뢰서’로 위장한 이번 악성 워드는 문서 내부 document.xml.rels 내용에 보이는 것과 같이 External로 명시된 악성 URL로의 접속을 시도하며, 문서 내부 settings.yml에 구성되어 있는 악성 VBA 매크로를 동작시키는 것으로 분석됐다. 보통 기본적으로 워드 내부에 VBA 매크로를 제작할 경우 ‘vbaProject.bin’이라는 이름으로 파일이 생성되나 이번 악성 워드에서는 의도적으로 ‘settings.yml’명으로 제작했을 것으로 ASEC 분석팀은 추정했다.

해당 문서는 사용자가 문서 내부에 사례비 지급을 위한 인적 사항과 계좌 내용을 작성하도록 제작됐는데 악성 행위 발현을 유도하기 위해 의도적으로 이렇게 만든 것으로 보인다. 작성된 악성 VBA 매크로는 특정 키보드가 입력됐을 때 동작할 수 있기 때문이라는 것. 악성 매크로가 동작하면 매크로가 항상 실행될 수 있도록 오피스 보안설정을 수정하고, 악성 URL 접속 시 실행 중인 서비스명과 프로세스를 전송하는 것으로 분석됐다.

안랩 ASEC 분석팀은 “현재는 External 접속 URL 이후 추가 받아지는 데이터는 없어 현재 정보 유출만을 수행 중”이라면서도 “명령제어(C&C) 서버가 연결된 환경에서 공격자의 의도에 따라 추가 파일을 다운로드 할 것으로 예측된다”고 밝혔다.

이에 따라 해당 문서가 첨부된 메일을 받은 사람들은 첨부파일을 절대 다운로드 하거나 열어보지 말고, 메일을 보낸 기관에 전화로 직접 확인할 필요가 있다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)

.png)

.jpg)