안보·정치·외교 관계자 타깃으로 악성 워드 문서 유포

북한 열병식 관련 내용의 악성 워드 문서 업로드...출처 불분명한 문서 다운로드 주의

[보안뉴스 기획취재팀] 최근 안보·정치·외교 관계자를 타깃으로 한 악성 문서 유포가 포착됐다. 이번에 발견된 악성 문서는 ‘[분석자료] 4.25 열병식을 통해 본 북한의 핵무력 사용 입장과 군부 엘리트 변동의 함의’라는 제목의 워드 문서로, 북한 열병식 분석 자료로 유인해 대북 전문가들의 다운로드를 유도하고 있다.

지난 4월 29일 악성문서 유포 사실을 포착한 안랩의 ASEC 분석팀은 “사이버 공격자는 침해된 것으로 추정되는 국내 웹 서버에 악성 워드 문서를 업로드했다. 웹 서버에는 악성 워드 문서 뿐만 아니라 공격자가 OLE 개체 첨부 형태나 EPS 취약점 방식의 악성 한글 문서 유포에 사용한 것으로 추정되는 정상 한글 문서 2건도 함께 업로드되어 있었다”고 밝혔다.

이렇듯 공격자는 OLE(Object Linking and Embedding) 개체 방식과 EPS(Encapsulated PostScript) 취약점 방식을 병행해 사용하고 있다는 설명이다. 이유는 취약점에 대한 보안패치를 하지 않는 사용자를 우선적으로 노리고 있기 때문으로 판단된다. 보안패치를 한 사용자라면 EPS 취약점을 이용한 악성 문서 파일 열람만으로는 악성코드에 감염되지 않기 때문이다. 이에 더해 공격자는 EPS 취약점 보안패치를 한 사용자더라도 악성코드에 감염시키기 위해서 추가적으로 OLE 개체 첨부 형태 또한 사용하는 것으로 보인다.

북한 추정 사이버공격을 전문적으로 추적하는 이슈메이커스랩은 “공격자는 서버 취약점이 있는 캠핑장 예약 사이트의 취약점을 이용해 웹쉘을 업로드하고, 거기에 미끼로 사용할 한글 문서와 악성코드를 업로드했다”며 “악성코드를 올려놓는 공급지 역할로 해당 사이트를 악용했다”고 분석했다.

안랩 ASEC 분석팀은 공격자 서버에 업로드된 ‘data.zip’은 암호화되어 문서 확보는 실패했지만, 기존 공격 형태처럼 wscript.exe를 이용하여 PC 정보 유출 등의 행위를 수행했을 것으로 추정된다고 밝혔다. 특히, 공격자는 지속적으로 안보·정치·외교 관계자를 대상으로 공격을 수행중인 것으로 분석했다.

익명을 요청한 악성코드 분석가는 “공격자는 새 정부 출범에 맞춰 여러 정보를 얻기 위해 안보·정치·외교 분야 관계자를 대상으로 한 공격을 시도 중으로 보인다. 이에 관련 분야 종사자는 더욱 주의해야 한다”고 말했다.

북한 사이버공격을 주로 추적·연구하는 또 다른 보안전문가는 “북한 추정 해커들이 수년전부터 사용한 웹셸이며, 자주 사용한 공격방식이다. 해당 웹서버 관리자는 서버 보안점검 및 취약점 해결 등 빠른 조치를 취해야 한다”고 당부했다.

또한, S2W 곽경주 이사는 “해당 공격 그룹은 국내 고위 공무원 및 요인 대상의 정찰 활동을 지속 수행 중”이라며, “새 정부 출범을 앞둔 가운데 북한 열병식까지 진행되고 난 이후부터 공격 빈도가 더욱 높아지고 있는 상황으로 각별한 주의가 요구된다”고 말했다.

안랩 ASEC 분석팀은 “5월 2일 현재도 지속적으로 유사한 악성 워드 문서파일이 유포되고 있다”며, “발신인의 메일 계정이 기업 및 기관 소속의 공식 계정이 아닌 구글 등 외부메일 계정일 경우 메일을 열어보는 것을 주의해야 하고, 메일 보안 솔루션을 이용해 악성 이메일을 사전에 차단하는 등 다소 어려움이 있더라도 기본 보안수칙을 지키는 것이 가장 좋은 예방법”이라고 강조했다.

이에 따라 이용자는 이메일의 첨부 파일 형태로 유포되는 악성 워드 문서에 각별히 주의해야 한다. 이를 위해선 출처가 불분명한 대상이 보낸 이메일의 첨부 파일 실행을 자제하고, 매크로를 허용하지 않도록 하는 등 세심한 주의를 기울여야 한다.

[보안뉴스 기획취재팀(boan3@boannews.com)]

북한 열병식 관련 내용의 악성 워드 문서 업로드...출처 불분명한 문서 다운로드 주의

[보안뉴스 기획취재팀] 최근 안보·정치·외교 관계자를 타깃으로 한 악성 문서 유포가 포착됐다. 이번에 발견된 악성 문서는 ‘[분석자료] 4.25 열병식을 통해 본 북한의 핵무력 사용 입장과 군부 엘리트 변동의 함의’라는 제목의 워드 문서로, 북한 열병식 분석 자료로 유인해 대북 전문가들의 다운로드를 유도하고 있다.

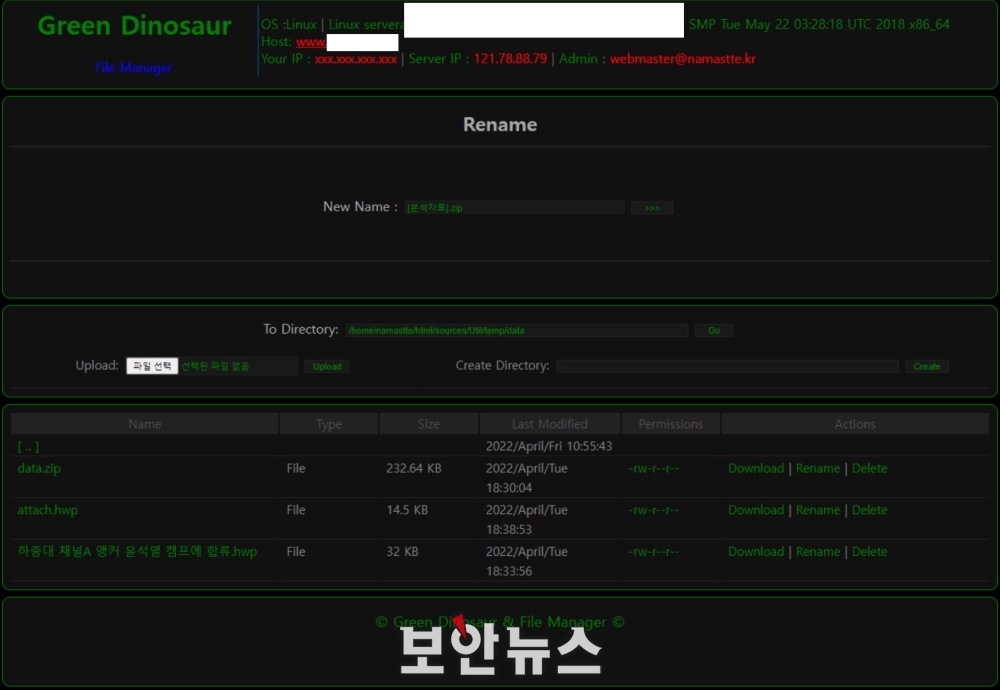

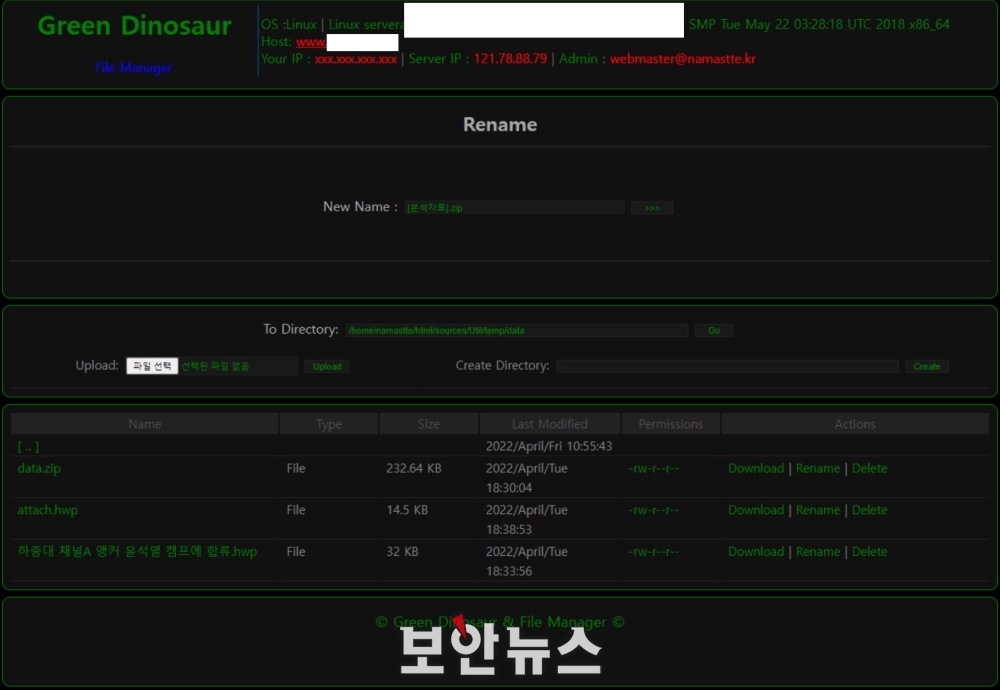

▲북한 열병식 관련 내용의 악성 워드 문서(data.zip)가 업로드된 서버 페이지[자료=안랩]

지난 4월 29일 악성문서 유포 사실을 포착한 안랩의 ASEC 분석팀은 “사이버 공격자는 침해된 것으로 추정되는 국내 웹 서버에 악성 워드 문서를 업로드했다. 웹 서버에는 악성 워드 문서 뿐만 아니라 공격자가 OLE 개체 첨부 형태나 EPS 취약점 방식의 악성 한글 문서 유포에 사용한 것으로 추정되는 정상 한글 문서 2건도 함께 업로드되어 있었다”고 밝혔다.

이렇듯 공격자는 OLE(Object Linking and Embedding) 개체 방식과 EPS(Encapsulated PostScript) 취약점 방식을 병행해 사용하고 있다는 설명이다. 이유는 취약점에 대한 보안패치를 하지 않는 사용자를 우선적으로 노리고 있기 때문으로 판단된다. 보안패치를 한 사용자라면 EPS 취약점을 이용한 악성 문서 파일 열람만으로는 악성코드에 감염되지 않기 때문이다. 이에 더해 공격자는 EPS 취약점 보안패치를 한 사용자더라도 악성코드에 감염시키기 위해서 추가적으로 OLE 개체 첨부 형태 또한 사용하는 것으로 보인다.

▲취약점이 발견된 캠핑장 사이트의 카페 캡처 사진[이미지=보안뉴스]

북한 추정 사이버공격을 전문적으로 추적하는 이슈메이커스랩은 “공격자는 서버 취약점이 있는 캠핑장 예약 사이트의 취약점을 이용해 웹쉘을 업로드하고, 거기에 미끼로 사용할 한글 문서와 악성코드를 업로드했다”며 “악성코드를 올려놓는 공급지 역할로 해당 사이트를 악용했다”고 분석했다.

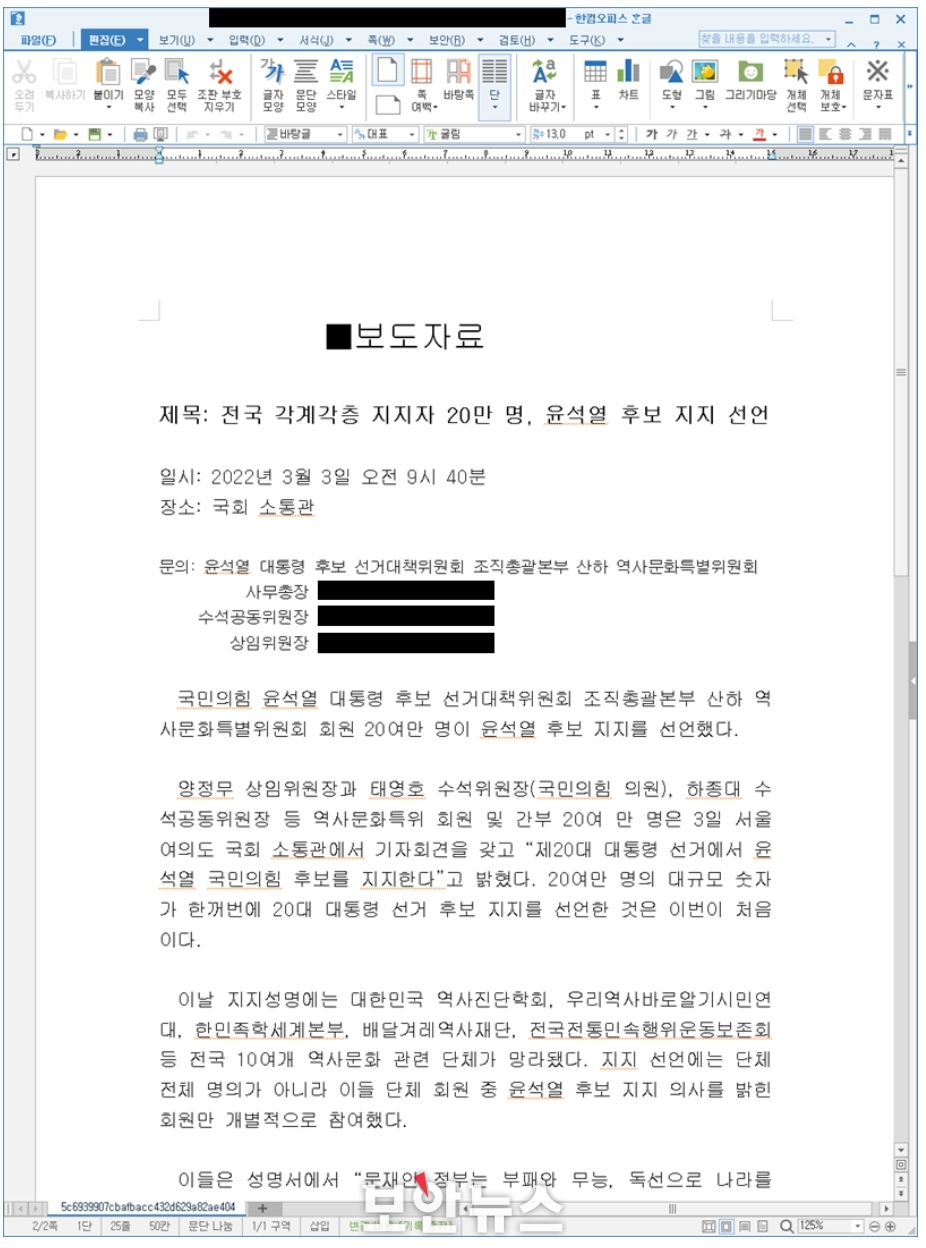

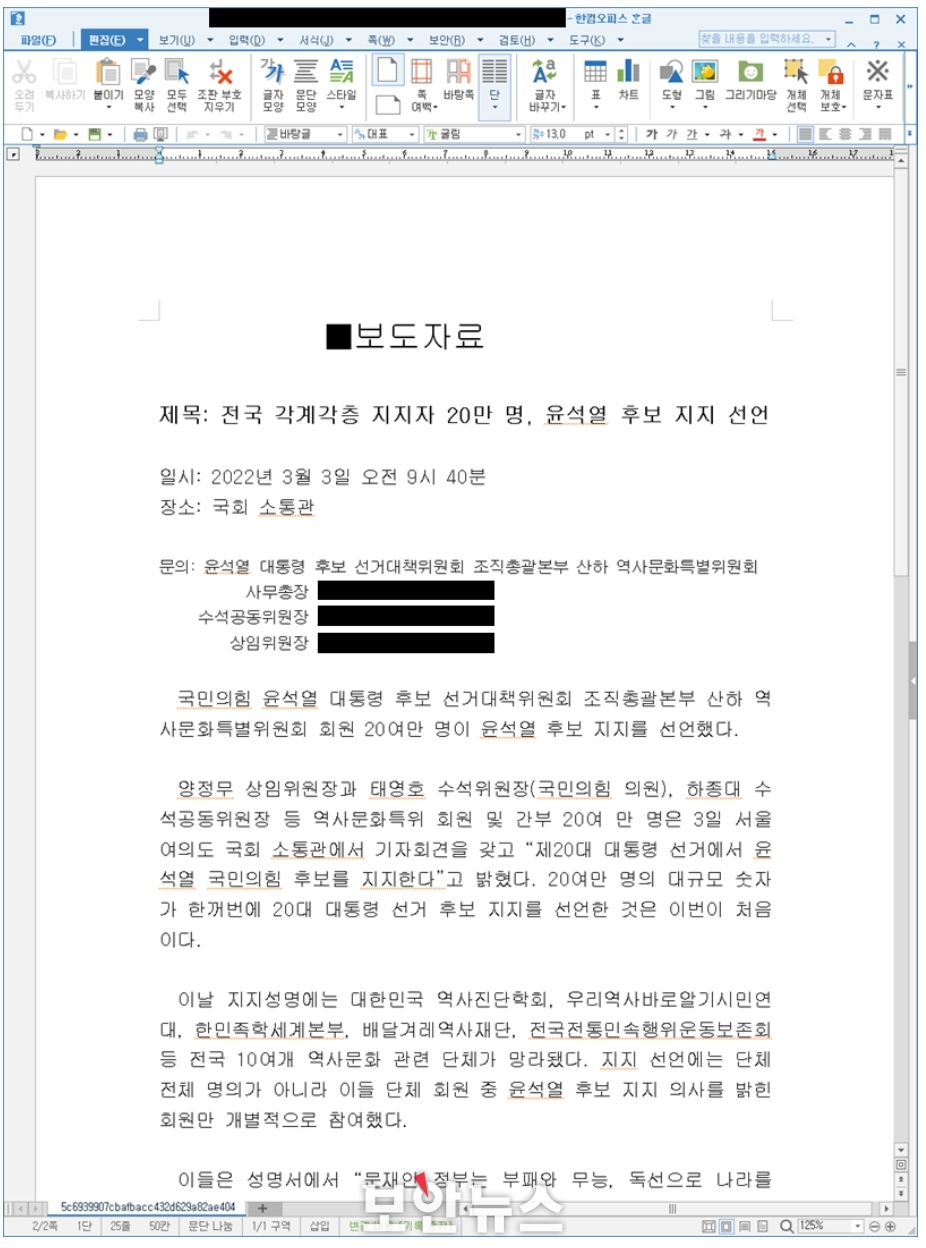

▲북한 열병식 관련 문서와 함께 업로드된 attach.hwp 이름의 파일[자료=안랩]

안랩 ASEC 분석팀은 공격자 서버에 업로드된 ‘data.zip’은 암호화되어 문서 확보는 실패했지만, 기존 공격 형태처럼 wscript.exe를 이용하여 PC 정보 유출 등의 행위를 수행했을 것으로 추정된다고 밝혔다. 특히, 공격자는 지속적으로 안보·정치·외교 관계자를 대상으로 공격을 수행중인 것으로 분석했다.

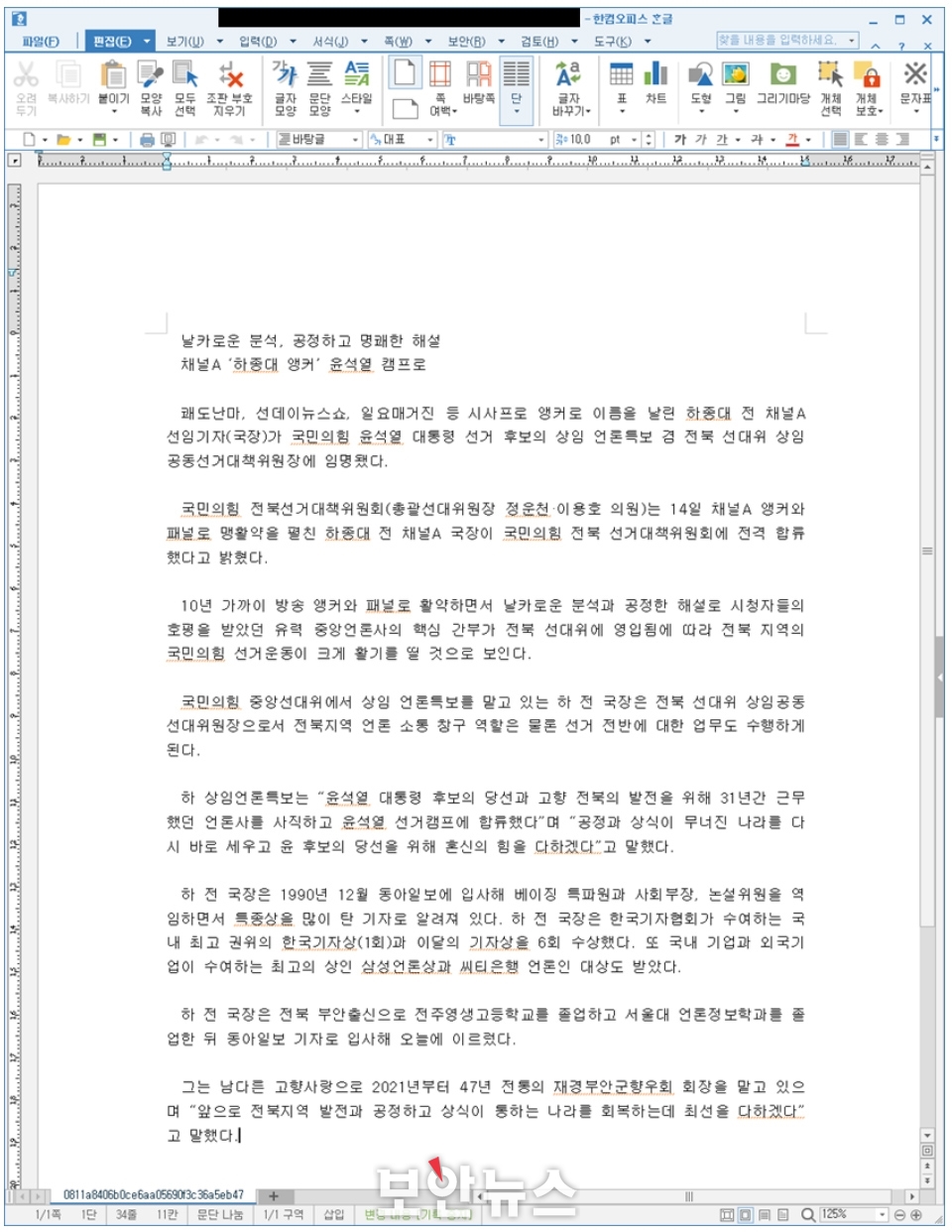

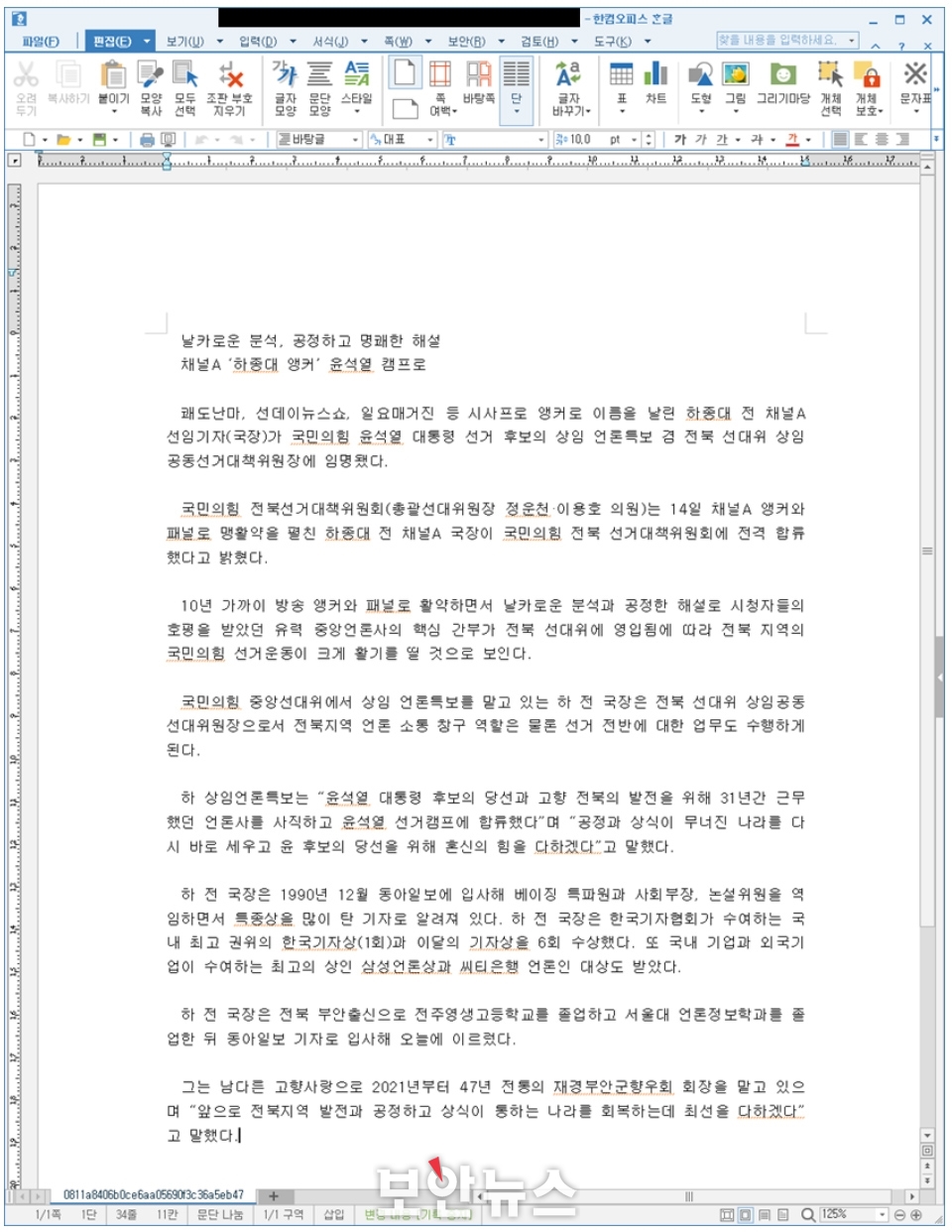

▲북한 열병식 관련 문서와 함께 업로드된 “하종대 채널 A 앵커 윤석열 캠프에 합류”.hwp 이름의 정상 한글 문서[자료=안랩]

익명을 요청한 악성코드 분석가는 “공격자는 새 정부 출범에 맞춰 여러 정보를 얻기 위해 안보·정치·외교 분야 관계자를 대상으로 한 공격을 시도 중으로 보인다. 이에 관련 분야 종사자는 더욱 주의해야 한다”고 말했다.

북한 사이버공격을 주로 추적·연구하는 또 다른 보안전문가는 “북한 추정 해커들이 수년전부터 사용한 웹셸이며, 자주 사용한 공격방식이다. 해당 웹서버 관리자는 서버 보안점검 및 취약점 해결 등 빠른 조치를 취해야 한다”고 당부했다.

또한, S2W 곽경주 이사는 “해당 공격 그룹은 국내 고위 공무원 및 요인 대상의 정찰 활동을 지속 수행 중”이라며, “새 정부 출범을 앞둔 가운데 북한 열병식까지 진행되고 난 이후부터 공격 빈도가 더욱 높아지고 있는 상황으로 각별한 주의가 요구된다”고 말했다.

안랩 ASEC 분석팀은 “5월 2일 현재도 지속적으로 유사한 악성 워드 문서파일이 유포되고 있다”며, “발신인의 메일 계정이 기업 및 기관 소속의 공식 계정이 아닌 구글 등 외부메일 계정일 경우 메일을 열어보는 것을 주의해야 하고, 메일 보안 솔루션을 이용해 악성 이메일을 사전에 차단하는 등 다소 어려움이 있더라도 기본 보안수칙을 지키는 것이 가장 좋은 예방법”이라고 강조했다.

이에 따라 이용자는 이메일의 첨부 파일 형태로 유포되는 악성 워드 문서에 각별히 주의해야 한다. 이를 위해선 출처가 불분명한 대상이 보낸 이메일의 첨부 파일 실행을 자제하고, 매크로를 허용하지 않도록 하는 등 세심한 주의를 기울여야 한다.

[보안뉴스 기획취재팀(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

권준기자 기사보기

권준기자 기사보기

.jpg)

.jpg)

.jpg)