리눅스 서버 원격 접속 서비스 SSH를 통한 무작위 대입 공격 여전히 위험

8월 한 달간 총 4,436개의 IP로부터 약 65만번의 SSH 무작위 대입 시도 발생

SSH의 서비스 포트 변경, root 계정의 원격 로그인 금지, 강한 패스워드 정책 등 시행해야

[보안뉴스 김경애 기자] SSH(Secure Shell)를 타깃으로 한 무작위 대입 시도가 지속적으로 발견되고 있어 SSH 서비스 운영자들의 주의가 요구된다.

SSH는 보통 리눅스 서버를 원격에서 접속하는데 사용되는 서비스다. 그런데 해커가 이러한 서비스를 노리고 무작위 대입 시도를 한 후, 채굴 악성코드 등을 심어 악의적인 행위를 하는 것으로 드러났다.

이와 관련 영남이공대학교 사이버보안연구센터(센터장 이종락)는 “SSH 허니팟을 구성한 후 8월 한 달간 모니터링한 결과 총 4,436개의 IP로부터 약 65만번의 SSH 무작위 대입 시도가 발생했다”고 밝히며, SSH 서비스 운영자들의 주의를 당부했다. 허니팟(Honey Pot)은 컴퓨터 프로그램의 침입자를 속이는 최신 침입탐지기법을 말한다.

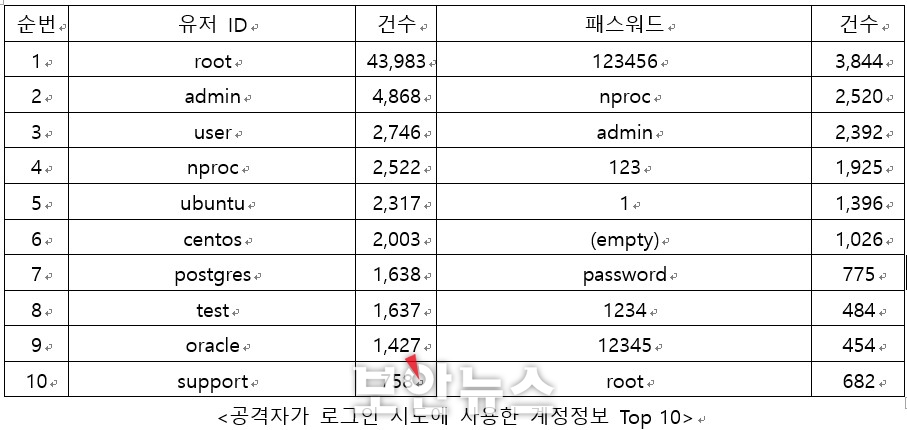

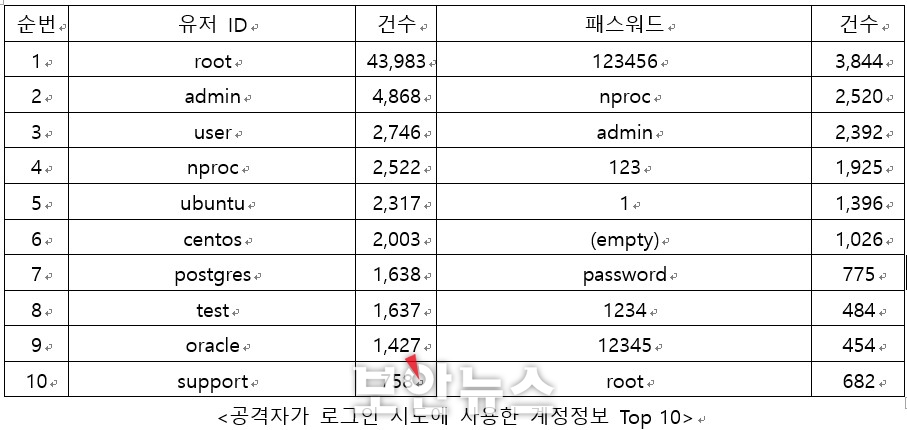

공격자들의 로그인 시도 내역을 분석해보니 접속 ID로는 root(43,983회), admin(4,868회), user(2,746회) 등 시스템 또는 DB 명 등이 주로 사용되었고, 패스워드는 ‘123456’ (3,844회), nproc (2,520회), admin(2,392회) 등 비교적 단순한 문자열로 구성됐다.

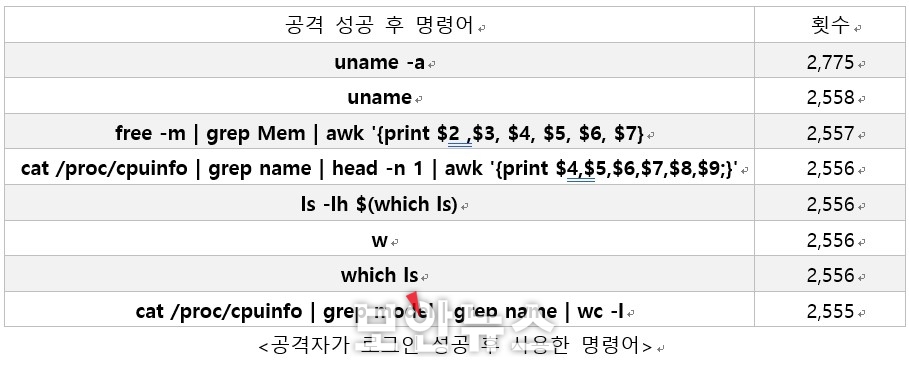

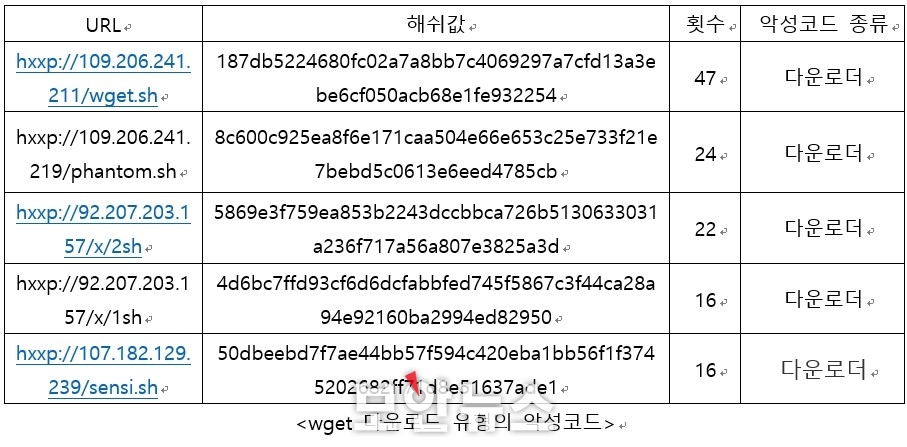

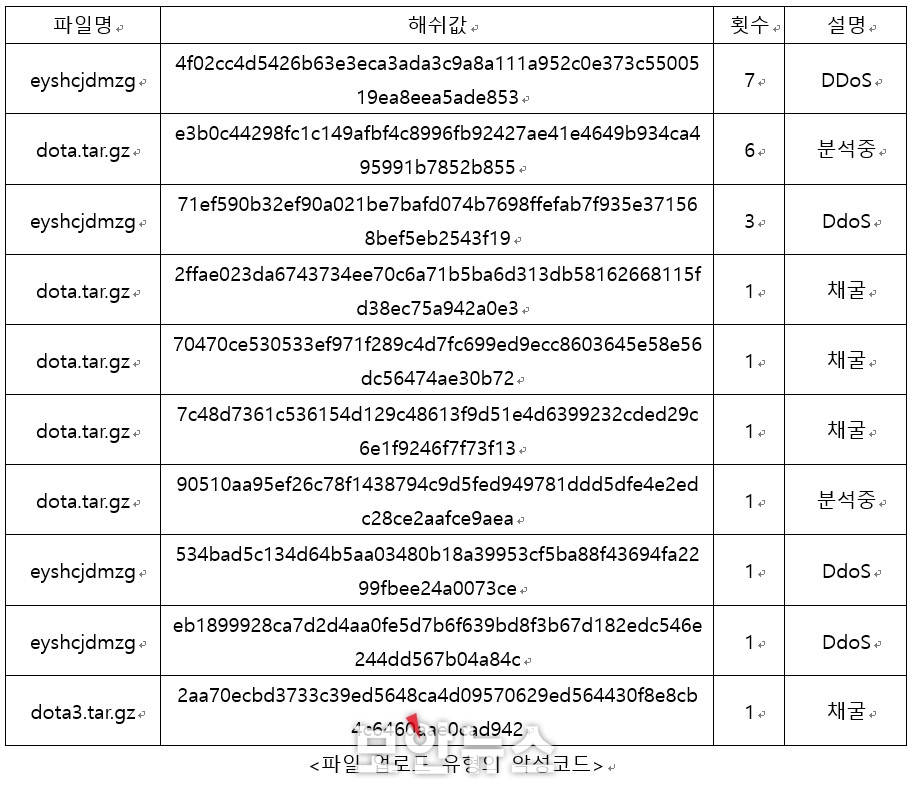

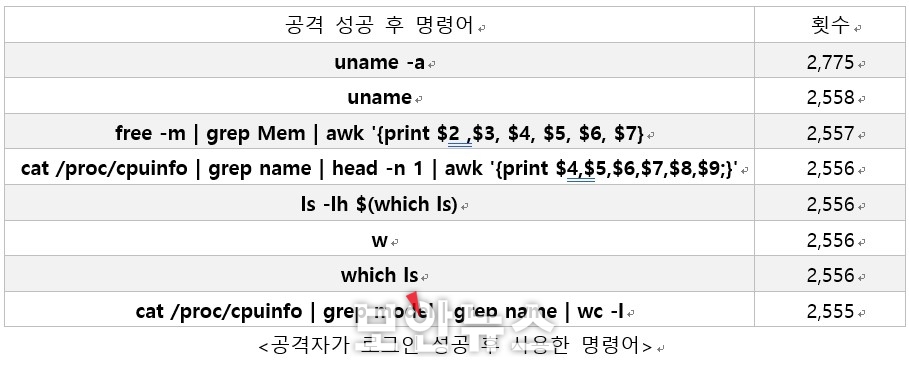

공격자들이 무작위 대입 공격을 통해 시스템 접속에 성공하면, 가장 먼저 uname, free, cat /proc/cpuinfo 등의 시스템 정보를 확인하는 명령어를 실행한다. 이는 채굴 악성코드 등을 실행하기 전 시스템 사양 등을 파악하기 위한 것으로 추정된다. 이후 공격자들은 wget과 같은 시스템 명령어를 이용해서 파일을 다운로드하거나, 파일을 직접 업로드하는 방식을 통해 서버에서 봇넷이나 채굴기 등의 실제 악성코드를 실행한다.

이번 분석을 진행한 영남이공대학교 사이버안전센터 조민우, 오헌태 연구원은 “이러한 공격을 방어하기 위해서는 ssh의 서비스 포트 변경, root 계정의 원격 로그인 금지, 강력한 패스워드 정책 사용 등 기본적인 보안조치를 충실하게 이행해야 한다”면서, “쇼단 등을 이용해 식별되지 않는 SSH 서비스가 있는지 주기적으로 모니터링 하는 등, 비식별 자산이 존재하지 않도록 하는 것 또한 매우 중요하다”고 밝혔다.

[김경애 기자(boan@boannews.com)]

8월 한 달간 총 4,436개의 IP로부터 약 65만번의 SSH 무작위 대입 시도 발생

SSH의 서비스 포트 변경, root 계정의 원격 로그인 금지, 강한 패스워드 정책 등 시행해야

[보안뉴스 김경애 기자] SSH(Secure Shell)를 타깃으로 한 무작위 대입 시도가 지속적으로 발견되고 있어 SSH 서비스 운영자들의 주의가 요구된다.

[이미지=utoimage]

SSH는 보통 리눅스 서버를 원격에서 접속하는데 사용되는 서비스다. 그런데 해커가 이러한 서비스를 노리고 무작위 대입 시도를 한 후, 채굴 악성코드 등을 심어 악의적인 행위를 하는 것으로 드러났다.

이와 관련 영남이공대학교 사이버보안연구센터(센터장 이종락)는 “SSH 허니팟을 구성한 후 8월 한 달간 모니터링한 결과 총 4,436개의 IP로부터 약 65만번의 SSH 무작위 대입 시도가 발생했다”고 밝히며, SSH 서비스 운영자들의 주의를 당부했다. 허니팟(Honey Pot)은 컴퓨터 프로그램의 침입자를 속이는 최신 침입탐지기법을 말한다.

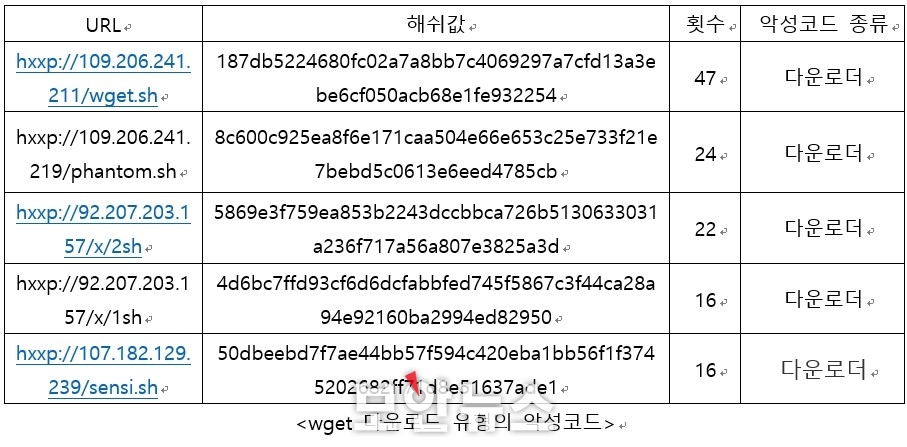

[자료=영남이공대학교 사이버보안연구센터]

[자료=영남이공대학교 사이버보안연구센터]

공격자들의 로그인 시도 내역을 분석해보니 접속 ID로는 root(43,983회), admin(4,868회), user(2,746회) 등 시스템 또는 DB 명 등이 주로 사용되었고, 패스워드는 ‘123456’ (3,844회), nproc (2,520회), admin(2,392회) 등 비교적 단순한 문자열로 구성됐다.

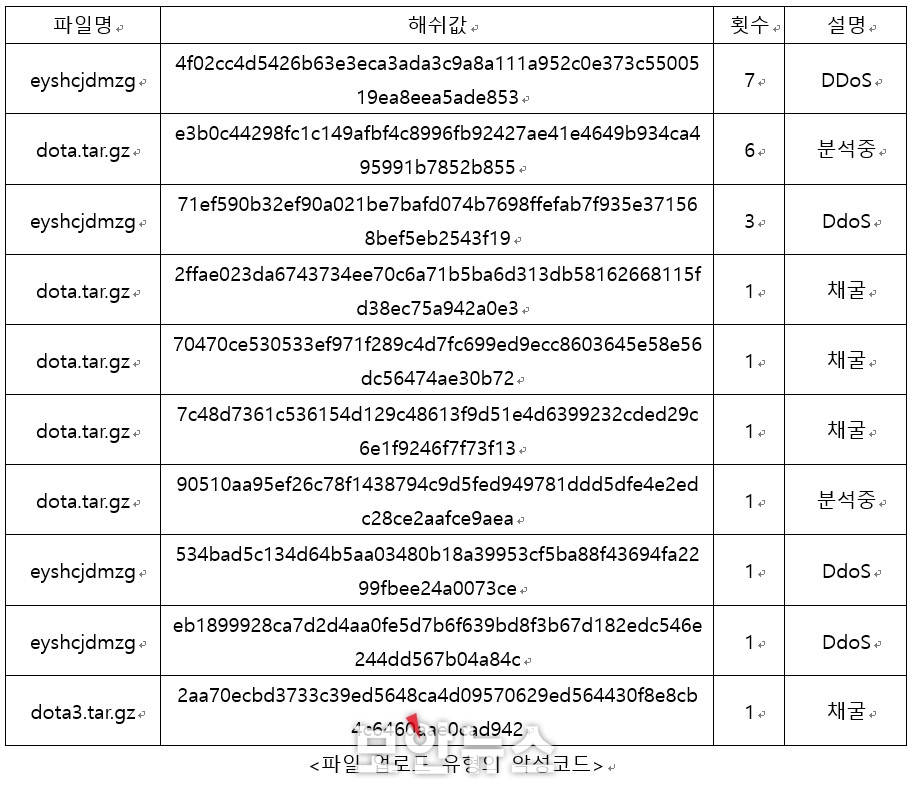

공격자들이 무작위 대입 공격을 통해 시스템 접속에 성공하면, 가장 먼저 uname, free, cat /proc/cpuinfo 등의 시스템 정보를 확인하는 명령어를 실행한다. 이는 채굴 악성코드 등을 실행하기 전 시스템 사양 등을 파악하기 위한 것으로 추정된다. 이후 공격자들은 wget과 같은 시스템 명령어를 이용해서 파일을 다운로드하거나, 파일을 직접 업로드하는 방식을 통해 서버에서 봇넷이나 채굴기 등의 실제 악성코드를 실행한다.

[자료=영남이공대학교 사이버보안연구센터]

[자료=영남이공대학교 사이버보안연구센터]

이번 분석을 진행한 영남이공대학교 사이버안전센터 조민우, 오헌태 연구원은 “이러한 공격을 방어하기 위해서는 ssh의 서비스 포트 변경, root 계정의 원격 로그인 금지, 강력한 패스워드 정책 사용 등 기본적인 보안조치를 충실하게 이행해야 한다”면서, “쇼단 등을 이용해 식별되지 않는 SSH 서비스가 있는지 주기적으로 모니터링 하는 등, 비식별 자산이 존재하지 않도록 하는 것 또한 매우 중요하다”고 밝혔다.

[김경애 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

_ALTools_AIRemoveBG.png)

김경애기자 기사보기

김경애기자 기사보기

.gif)

.jpg)

.jpg)