취약점 이용해 웹쉘 설치 또는 악성 명령 실행...자격증명 정보 탈취 도구 실행 추정

[보안뉴스 김영명 기자] 국가 차원의 지원을 받는 공격 그룹으로 알려진 북한 라자루스(Lazarus) 해킹그룹이 최근 마이크로소프트 윈도 IIS(Internet Information Services) 웹 서버를 대상으로 공격을 수행한 것이 확인됐다.

일반적으로 공격자들은 스캐닝 결과 취약한 버전을 갖는 웹 서버가 확인되면 버전에 맞는 취약점을 이용해 웹쉘을 설치하거나 악성 명령을 실행한다. 이번 공격의 대상은 마이크로소프트 윈도 서버 시스템이고, IIS 웹 서버 프로세스인 w3wp.exe에 의해 악성 행위가 수행되는 것이 확인됐다. 이에 따라 공격자들은 부적절하게 관리되고 있거나 취약한 웹 서버를 최초 침입 경로로 한 뒤 그 이후 악성 명령을 실행한 것으로 추정된다.

안랩 ASEC 분석팀에 따르면, 공격자는 윈도 IIS 웹 서버 프로세스인 w3wp.exe를 통해 정상 응용 프로그램(Wordconv.exe)과 해당 프로그램이 참조하는 악성 DLL(msvcr100.dll)을 동일한 폴더 경로에 배치하고 악성 DLL 실행을 위해 정상 응용 프로그램을 실행했다. 이러한 공격 수행 방식을 마이어어택(MITRE ATT&CK)에서는 DLL Side-Loading(T1574.002) 기법으로 분류하고 있다.

라자루스 그룹이 DLL Side-Loading 기법을 사용해 악성코드를 실행하는 행위는 이미 여러 차례 확인된 바 있다. 공격자는 DLL Side-Loading 기법에 사용하는 정상 프로세스 이름을 지속적으로 변경해 왔다.

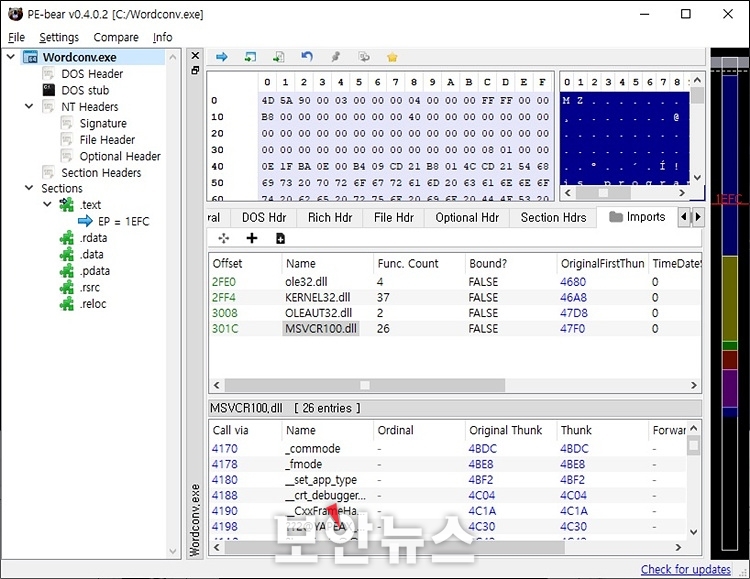

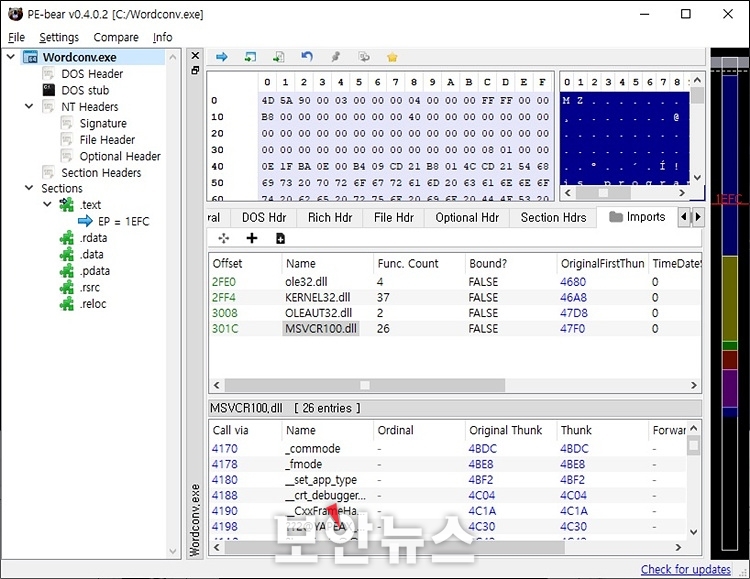

공격자는 w3wp.exe를 통해 Wordconv.exe, msvcr100.dll, msvcr100.dat을 생성하고 Wordconv.exe를 실행했다. Wordconv.exe의 임포트 DLL 목록에는 msvcr100.dll이 존재하기 때문에 Wordconv.exe가 실행될 경우 운영체제의 DLL 검색 순서에 따라 동일 경로의 DLL 파일을 먼저 로드한다. 결과적으로 악성 msvcr100.dll이 Wordconv.exe 프로세스의 메모리에서 실행된다.

msvcr100.dll의 기능은 Wordconv.exe 실행 시점에 실행 인자로 전달받은 특정 키와 인코딩된 PE 파일을 Salsa20 알고리즘을 통해 복호화해 메모리 상에서 PE 파일을 실행하는 것이다. 그리고 FreeLibraryAndExitThread WinAPI 호출을 통해 로드된 악성 DLL 모듈을 해제한 뒤 자기 자신 msvcr100.dll 파일을 삭제하는 기능을 수행한다. 또한, msvcr100.dll은 지난해 발견된 cylvc.dll 악성코드의 기능과 외형이 매우 유사한 것으로 미뤄볼 때 cylvc.dll의 변형 악성코드로 추정된다.

cylvc.dll은 msvcr100.dll와 동일한 방식으로 Salsa20 알고리즘을 통해 dat 확장자를 갖는 데이터 파일을 복호화한 뒤 메모리상에서 PE를 실행했다. 지난해 메모리상에서 실행된 PE는 공격자 명령제어(C&C) 서버와 통신하는 백도어 악성코드였다.

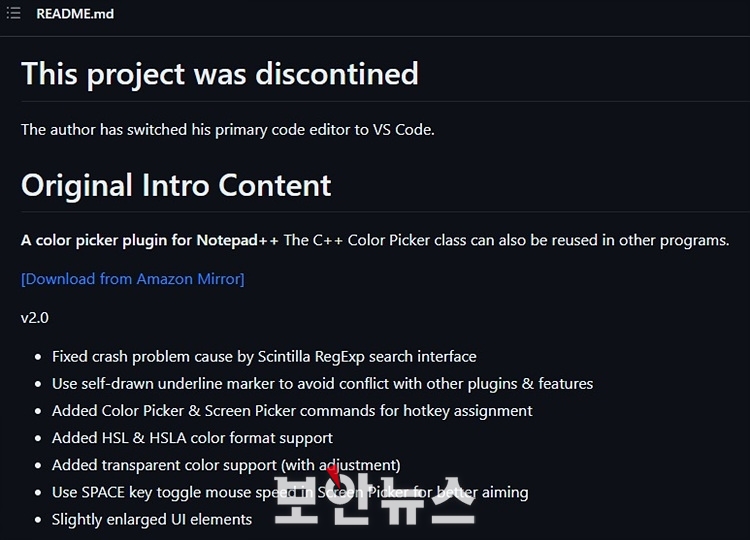

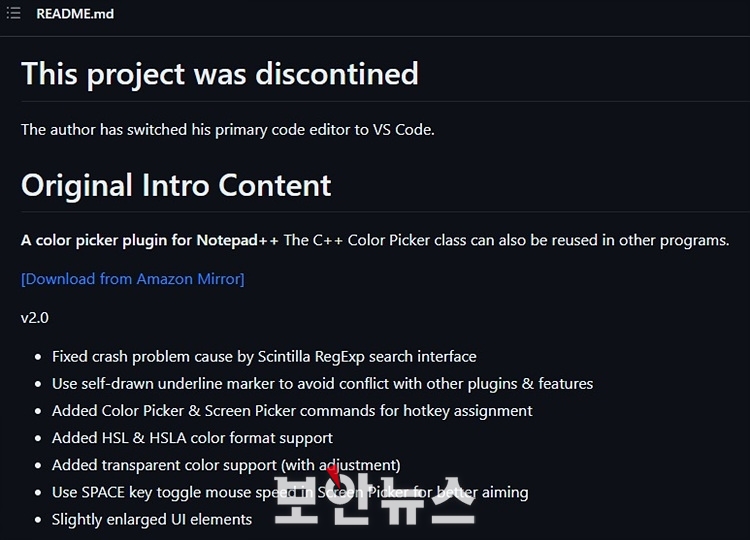

공격자는 초기 침투에 이어 거점 확보를 수행한 뒤 Notepad++ 플러그인으로 알려진 ‘Color picker plugin’ 오픈소스를 악용한 추가 악성코드(diagn.dll)를 생성했다. diagn.dll의 기능은 RC6 알고리즘으로 인코딩된 PE 파일을 실행 인자 값으로 전달받아 내부에 하드코딩된 키로 데이터 파일을 복호화해 메모리 상에서 PE 파일을 실행한다.

공격 당시의 인코딩된 PE 데이터 파일이 수집되지 않아 메모리 상에서 실행된 PE 파일의 악성 행위에 대해 알 수 없었지만, 공격자가 해당 모듈을 통해 lsass.exe 프로세스 메모리에 접근한 이력이 확인됐다. 따라서 공격자는 ‘미미카츠’와 같은 자격증명 정보 탈취 도구를 실행한 것으로 추정된다.

시스템 자격증명 정보를 획득한 공격자는 내부 정찰을 수행한 뒤 원격 접속(3389 포트)을 이용해 내부 네트워크로 측면 이동(Lateral Movement)을 진행했다. 측면 이동 이후 공격자의 추가 악성 행위는 현재까지 확인되지 않았다.

라자루스 해킹그룹은 초기 침투를 위해 Log4Shell, 공동인증서 취약점, 3CX 공급망 공격 등 다양한 공격 벡터를 사용하는 조직으로, 매우 위협적이고 전 세계적으로 활발하게 활동하는 공격 그룹 중 하나다.

ASEC 관계자는 “기업 보안담당자는 공격 표면 관리를 통해 공격자에게 노출될 수 있는 자산을 식별하고 지속적으로 최신 보안 패치 등을 관리해야 한다”며 “공격자는 Dll Side-loading 기법을 초기 침투에 주로 사용하고 있기 때문에 기업에서는 비정상적인 프로세스 실행 관계 등을 모니터링해 공격자가 정보 탈취, 측면 이동 등을 수행하지 못하도록 선제적으로 대응하는 것이 필요하다”고 말했다.

[김영명 기자(boan@boannews.com)]

[보안뉴스 김영명 기자] 국가 차원의 지원을 받는 공격 그룹으로 알려진 북한 라자루스(Lazarus) 해킹그룹이 최근 마이크로소프트 윈도 IIS(Internet Information Services) 웹 서버를 대상으로 공격을 수행한 것이 확인됐다.

일반적으로 공격자들은 스캐닝 결과 취약한 버전을 갖는 웹 서버가 확인되면 버전에 맞는 취약점을 이용해 웹쉘을 설치하거나 악성 명령을 실행한다. 이번 공격의 대상은 마이크로소프트 윈도 서버 시스템이고, IIS 웹 서버 프로세스인 w3wp.exe에 의해 악성 행위가 수행되는 것이 확인됐다. 이에 따라 공격자들은 부적절하게 관리되고 있거나 취약한 웹 서버를 최초 침입 경로로 한 뒤 그 이후 악성 명령을 실행한 것으로 추정된다.

[이미지=gettyimagesbank]

안랩 ASEC 분석팀에 따르면, 공격자는 윈도 IIS 웹 서버 프로세스인 w3wp.exe를 통해 정상 응용 프로그램(Wordconv.exe)과 해당 프로그램이 참조하는 악성 DLL(msvcr100.dll)을 동일한 폴더 경로에 배치하고 악성 DLL 실행을 위해 정상 응용 프로그램을 실행했다. 이러한 공격 수행 방식을 마이어어택(MITRE ATT&CK)에서는 DLL Side-Loading(T1574.002) 기법으로 분류하고 있다.

라자루스 그룹이 DLL Side-Loading 기법을 사용해 악성코드를 실행하는 행위는 이미 여러 차례 확인된 바 있다. 공격자는 DLL Side-Loading 기법에 사용하는 정상 프로세스 이름을 지속적으로 변경해 왔다.

공격자는 w3wp.exe를 통해 Wordconv.exe, msvcr100.dll, msvcr100.dat을 생성하고 Wordconv.exe를 실행했다. Wordconv.exe의 임포트 DLL 목록에는 msvcr100.dll이 존재하기 때문에 Wordconv.exe가 실행될 경우 운영체제의 DLL 검색 순서에 따라 동일 경로의 DLL 파일을 먼저 로드한다. 결과적으로 악성 msvcr100.dll이 Wordconv.exe 프로세스의 메모리에서 실행된다.

▲Wordconv.exe의 임포트 DLL 목록[자료=안랩 ASEC 분석팀]

msvcr100.dll의 기능은 Wordconv.exe 실행 시점에 실행 인자로 전달받은 특정 키와 인코딩된 PE 파일을 Salsa20 알고리즘을 통해 복호화해 메모리 상에서 PE 파일을 실행하는 것이다. 그리고 FreeLibraryAndExitThread WinAPI 호출을 통해 로드된 악성 DLL 모듈을 해제한 뒤 자기 자신 msvcr100.dll 파일을 삭제하는 기능을 수행한다. 또한, msvcr100.dll은 지난해 발견된 cylvc.dll 악성코드의 기능과 외형이 매우 유사한 것으로 미뤄볼 때 cylvc.dll의 변형 악성코드로 추정된다.

cylvc.dll은 msvcr100.dll와 동일한 방식으로 Salsa20 알고리즘을 통해 dat 확장자를 갖는 데이터 파일을 복호화한 뒤 메모리상에서 PE를 실행했다. 지난해 메모리상에서 실행된 PE는 공격자 명령제어(C&C) 서버와 통신하는 백도어 악성코드였다.

공격자는 초기 침투에 이어 거점 확보를 수행한 뒤 Notepad++ 플러그인으로 알려진 ‘Color picker plugin’ 오픈소스를 악용한 추가 악성코드(diagn.dll)를 생성했다. diagn.dll의 기능은 RC6 알고리즘으로 인코딩된 PE 파일을 실행 인자 값으로 전달받아 내부에 하드코딩된 키로 데이터 파일을 복호화해 메모리 상에서 PE 파일을 실행한다.

▲Color picker plugin 오픈소스 페이지(github)[자료=안랩 ASEC 분석팀]

공격 당시의 인코딩된 PE 데이터 파일이 수집되지 않아 메모리 상에서 실행된 PE 파일의 악성 행위에 대해 알 수 없었지만, 공격자가 해당 모듈을 통해 lsass.exe 프로세스 메모리에 접근한 이력이 확인됐다. 따라서 공격자는 ‘미미카츠’와 같은 자격증명 정보 탈취 도구를 실행한 것으로 추정된다.

시스템 자격증명 정보를 획득한 공격자는 내부 정찰을 수행한 뒤 원격 접속(3389 포트)을 이용해 내부 네트워크로 측면 이동(Lateral Movement)을 진행했다. 측면 이동 이후 공격자의 추가 악성 행위는 현재까지 확인되지 않았다.

라자루스 해킹그룹은 초기 침투를 위해 Log4Shell, 공동인증서 취약점, 3CX 공급망 공격 등 다양한 공격 벡터를 사용하는 조직으로, 매우 위협적이고 전 세계적으로 활발하게 활동하는 공격 그룹 중 하나다.

ASEC 관계자는 “기업 보안담당자는 공격 표면 관리를 통해 공격자에게 노출될 수 있는 자산을 식별하고 지속적으로 최신 보안 패치 등을 관리해야 한다”며 “공격자는 Dll Side-loading 기법을 초기 침투에 주로 사용하고 있기 때문에 기업에서는 비정상적인 프로세스 실행 관계 등을 모니터링해 공격자가 정보 탈취, 측면 이동 등을 수행하지 못하도록 선제적으로 대응하는 것이 필요하다”고 말했다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

김영명기자 기사보기

김영명기자 기사보기

.gif)

.png)

.png)

.jpg)

.png)