4만 여개 이상의 합법적인 웹사이트가 새로운 대량 공격에 피해를 입은 것으로 확인돼 충격을 주고 있다. 이른바 나인볼이라는 이 공격은 맬웨어를 웹페이지에 삽입해 피해자를 다른 사이트로 리디렉트 시킨 후 트로잔과 키로거 코드를 다운받게 유도하는 것으로 알려졌다.

4만 여개 이상의 합법적인 웹사이트가 새로운 대량 공격에 피해를 입은 것으로 확인돼 충격을 주고 있다. 이른바 나인볼이라는 이 공격은 맬웨어를 웹페이지에 삽입해 피해자를 다른 사이트로 리디렉트 시킨 후 트로잔과 키로거 코드를 다운받게 유도하는 것으로 알려졌다.

웹센스의 시큐리티 랩(Security Lab)이 최근 블로그를 통해 검블러 공격 외에도 대량 공격을 발견했다며 “최종 목적지(사이트) 때문에 이 대량 공격을 나인볼이라고 부르고 있다”고 설명했다. 즉, 어떤 웹 이용자가 재방문자가 아니라 처음 방문한 사용자로 확인되면 추가적인 리디렉션을 통해 www.nine2rack.in 사이트로 보내진다는 것이다.

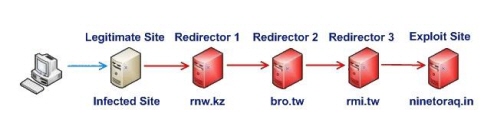

▲ 나인볼 공격의 리디렉트 과정 ⓒ웹센스 시큐리티 랩

시큐리티 랩의 설명에 따르면 감염된 웹사이트는 우선방문자의 IP 주소를 식별해 재방문 여부를 확인하는 한편, 재방문자 중에 있을지도 모르는 보안 연구원이나 조사자의 감시를 피하기 위해 재방문자들을 우선 검색엔진인 Ask.com으로 옮겨 둔다. 그러나 이 Ask.com은 재방문자들을 리디렉트하기만 할 뿐 유해한 행위는 하지 않는다.

문제는 재방문자가 아닐 경우. 즉, 재방문자가 아닌 것으로 확인되면 추가적인 리디렉션을 통해 피해자를 최종 목적지인 www.nine2rack.in 사이트로 보낸다. 바로 이 사이트에서 트로잔과 키로거 코드 등을 자동 다운로드하는 공격이 발생하는 것이다.

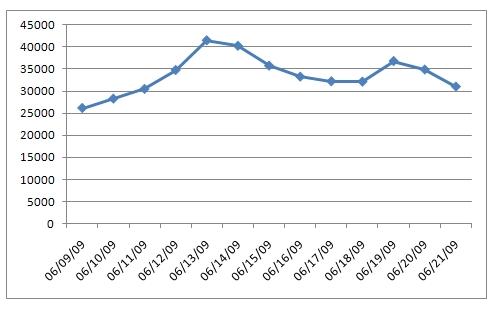

시큐리티 랩은 “약 열흘 간 맬웨어가 탑재된 손상된 웹페이지를 통해 나인볼(Nine Ball)을 추적해왔다”며 “4만여 개 이상의 합법적인 사이트가 다중 레벨의 리디렉션 공격으로 이어지는 난독화된 코드로 손상됐음을 확인했다”고 밝혔다.

▲ 나인볼 공격에 손상된 사이트 수 ⓒ웹센스 시큐리티 랩

이어 “이 나인볼 공격은 다른 어떤 공격보다 교묘하기 때문에 숙련된 연구자라할지라도 완전히 추적하거나 이해하기가 어렵다”며 “공격자들이 손상된 FTP 계정을 이용해 시스템에 로그인 함으로써 합법적인 사이트들을 감염시킬 수 있었을 것으로 추측하고 있다”고 전했다.

아울러 “아직 주요 웹사이트가 이 대량 공격의 피해자로 전락하지는 않았기 때문에 이 공격의 효과가 과소평가 되고 있다”며 공격의 크기나 인지도와 상관없이 “수만 개의 웹사이트가 손상되었다면 이는 분명히 추적하고 파악해야만 하는 것”이라고 강조했다.

한편 웹센스의 시큐리티 랩은 “지난 6월 초 이 공격을 처음으로 확인했다”며 “이로써 시기적절하게 이와 관련된 모든 사이트로부터 고객을 보호할 수 있었다”고 전했다.

[김동빈 기자(foreign@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

김동빈기자 기사보기

김동빈기자 기사보기

.gif)

.jpg)

.png)

.jpg)