“정보자산의 가치, 위협과 취약점을 관리하는 것이 위험관리”

CBK(Common Body of Knowledge: (정보보안)지식체계)를 이해하는 시간, 그 첫 번째 주제(도메인이라고 표현해도 될 것 같다)를 살펴보자. 제 1 도메인의 제목은 Information Security and Risk Management(정보보안과 위험관리)이다. 총 10개에 해당하는 도메인 중 첫 번째로 등장시킨 이유가 있을 것이다.

CBK(Common Body of Knowledge: (정보보안)지식체계)를 이해하는 시간, 그 첫 번째 주제(도메인이라고 표현해도 될 것 같다)를 살펴보자. 제 1 도메인의 제목은 Information Security and Risk Management(정보보안과 위험관리)이다. 총 10개에 해당하는 도메인 중 첫 번째로 등장시킨 이유가 있을 것이다.

그리고 정보보안관리와 위험관리를 같은 도메인에 넣어 놓았다. 왜 이렇게 구성하였는지는 본문을 읽어 내려 가면서 알아보기로 하자. 항상 그러한 것은 아니지만 CBK나 PMBOK(Project Management Body of Knowledge: 프로젝트관리를 지식체계) 등등 현재 업계에서 사용 중인 Best Practice(성공 모범 사례)로, 널리 이용되는 방법론이나 프레임워크의 특징은 첫 번째 도메인을 얼마만큼 이해하느냐에 달려있다. 그러한 지식체계나 프레임워크를 만든 사람들의 의도를 넓게 크게 전반적인 시선으로 파악할 필요가 있다.

다시 말해서 첫 번째 챕터(chapter: 장)에 총론을 써 놓았으며 뒤로 갈수록 강론이 되어가는 것이다. 이미 CISSP (Certified Information System Security Professional: 국제공인 정보시스템 보안 전문가) 자격증을 소지하고 정보보안 분야에서 활발히 활동을 하는 독자나 혹은 CISSP를 지금 도전하는 있는 독자, 또한 CISSP를 처음 들어보는 독자이건 간에 CBK를 정독, 연구 혹은 가볍게 한번 읽어 봄으로써 정보보안에 대한 개념을 세우거나 지금까지 알고 있던 조각들을 조각모음을 해 볼 기회가 되길 바란다.

‘구슬이 서 말이라도 꿰어야 보배’ 라는 옛말이 있다. 정보보안에 대해 알아야 할 것들을 CBK 10개의 도메인을 통해서 두루 섭렵하고 그것을 하나로 꿰어보자. 그리하면 독자들의 통찰력(지식을 넘어선 지식기반의 의사결정력, 최근에 KM(Knowledge Management로 구현하기 위해 활발히 진행중인 지식관리체계)에 도움이 되리라 생각한다.

<게재순서>

①CBK의 개요

②Domain 1 Information Security and Management(정보보안과 위험관리)

③Domain 2 Access Control (접근통제)

④Domain 3 Cryptography (암호학)

⑤Domain 4 Physical (Environmental) Security (물리적(환경적) 보안)

⑥Domain 5 Security Architecture and Design (보안 아키텍처와 설계)

⑦Domain 6 Business Continuity and Disaster Recovery Planning (기업연속 및 재난복구계획)

⑧Domain 7 Telecommunications and Network Security (통신 및 네트워크 보안)

⑨Domain 8 Application Security (응용프로그램 보안)

⑩Domain 9 Operations Security (운영보안)

⑪Domain 10 Legal, Regulations, Compliance and Investigations (법, 규정, 준수 및 조사)

Information Security and Risk Management(정보보안과 위험관리)

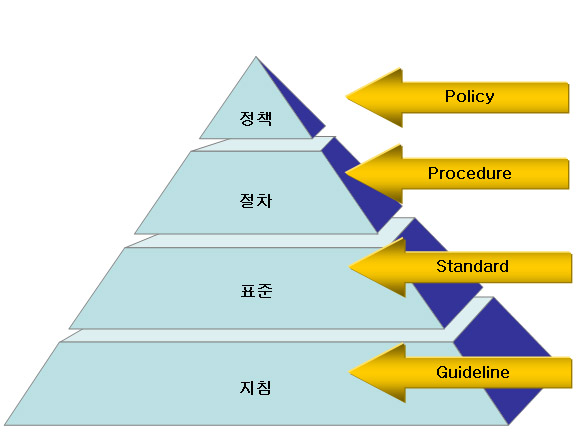

정보보안관리에 대해 정의를 내려보자면 비즈니스의 목적 달성을 위한 조직의 운영에 필요한 보안 통제(security Control)를 균형 있게 제공하기 위한 적절한 정보보안의 정책, 절차, 지침, 가이드를 제공한다고 CBK는 말하고 있다. 정보보안관리 또한 그 자체의 탄생 배경과 마찬가지로 회사나 조직의 목적달성에 기여하는 것이며, 기여하기 위한 활동은 보안정책의 수립에서부터 가이드까지 세분화 되어 표현된다.

(그림 1) 정보보안관리 체계

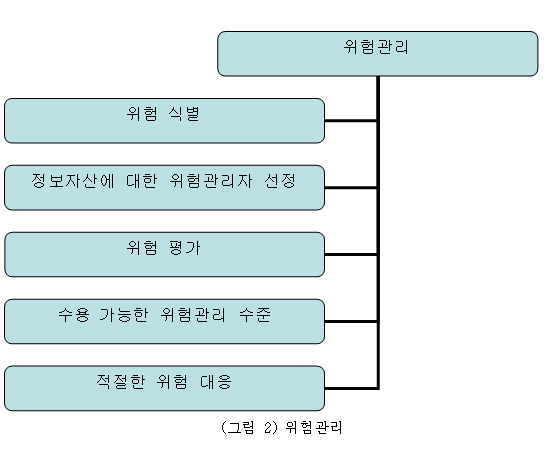

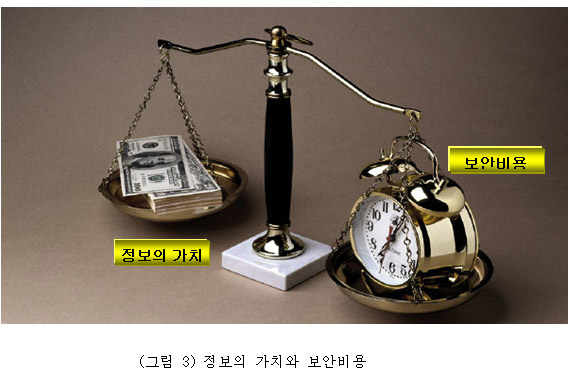

이러한 일련의 과정은 기업이나 조직의 규모나 그 조직이 보유하고 있는 정보자산에 대한 가치와 그 가치에 대한 보안의 필요성에 따라 적절히 수행해야 한다. 정보자산의 가치보다 그것을 보호하기 위한 보안정책과 절차의 수립 비용이 더 크면 당연히 어불성설이 될 것이며, 정보자산에 대해 정확히 알고 식별해야 그 정보자산의 위협이나 취약점을 파악해서 적절한 보호 활동을 할 수 있게 되는 것이다. 이러한 정보자산의 가치, 위협과 취약점을 관리하는 것이 위험관리이다. (그림 2)

여기에서 정보자산에 대한 식별은 위험관리를 통해 상세하게 진행되어 구체적인 보안활동이 도출되게 된다. 그러기에 정보보안관리에는 위험관리가 포함되어 CBK 제 1장에 표현되어 있으며, 정보자산에 대한 식별과 보호활동은 지속적인 평가와 감시활동을 해야 그 효과가 있게 된다. 정보자산의 취약점을 이용한 위협은 언제 어느 때라고 우리가 통제 할 수 없는 것이기 때문이다.

이러한 보안 활동들은 중앙에서 통제, 관리를 해야 하며, 그 근간이 되는 것이 정책에서 가이드라인까지 이르는 분명한 조직의 최고 경영진에서부터의 의지가 담겨 있어야 한다.

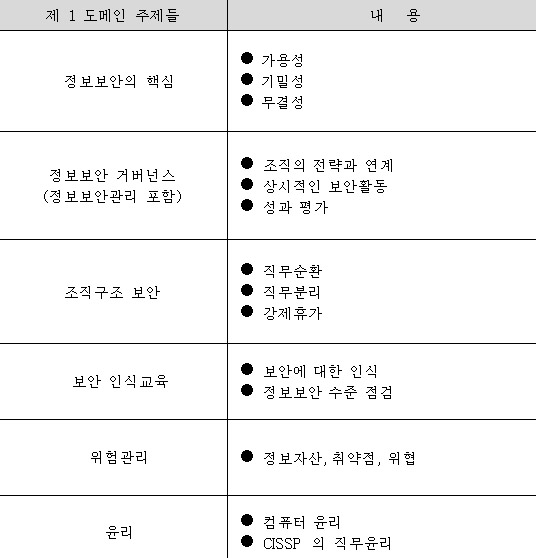

CBK 제 1 도메인의 주제들

위에 설명한 정보보안관리와 위험관리의 큰 틀을 보았다면 이와 연관된 도메인 1의 주제들을 보도록 하자

(그림 4) 정보 보안관리의 관계

정보자산에 대한 보안의 활동과 인식은 CISSP (Certified Information System Security Professional: 국제공인 정보시스템 보안 전문가)만이 혼자 할 수 있는 것이 아님을 제 1 도메인에서 보았다. 기업이나 조직 전체가 같이 하여야 하는 것이 정보자산에 대한 보안이며 이를 위해 CISSP는 보안 전문가로서 일임을 다해야 할 것이다.

보안에 대한 활동이 이제 더 이상 보안을 한다는 사람들이 알아서 하는 것이 아닌, 정보보안 거버넌스 차원에서 조직전체의 최고 경영진의 목소리에서 시작하여 직원 개개인에게 까지 전달되는 그 견인차 역할의 CISSP로서 CBK를 해석하였으면 한다. 또한 보안에 관심을 가진 독자들도 보안이 내 자신의 관건 중에 하나임을 새겨두기를 바란다.

보다 자세한 내용은 http://www.isc2.org/혹은 http://www.cisspkorea.or.kr/에서 찾아볼 수 있다.

참고자료 및 출처

www.isc2.org

www.cisspkorea.or.kr

Official (ISC)2 Guide to the CISSP CBK, Auerbach Publications, 2007~2008

Information Security Governance, ITGI, 2008

InfoSecurity Professional Magazine, ISC2, 2008~2009

[필자 약력]

-기고자: 조 희 준

-IT컨설팅 및 감리법인 (주)키삭 책임컨설턴트 재직 중

-고려대학교 대학원 감사 행정학과 재학 중

-(사)한국정보시스템 감사통제협회 ISACA GRA 연구회원

-한국 CISSP 협회 ISC2 Korea 교육연구분과 교육팀장

-CISM, CGEIT, CISA, COBIT, CISSP, PMP, ITIL, CIA, IT-EAP, ISO 27001 정보시스템 감리원

글·조희준(CISM, CGEIT, CISA, COBIT, CISSP, PMP, ISO27001, CIA, 정보시스템감리원) / josephc@chol.com

[정리 길민권 기자(reporter21@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.png)

길민권기자 기사보기

길민권기자 기사보기

.gif)

.png)

.jpg)

.png)