사용자 PC에 존재하는 모든 MS워드 파일·엑셀파일 전송

[보안뉴스 김태형] 안철수연구소 시큐리티센터는 14일 사용자 PC의 문서파일을 탈취하는 악성코드가 발견되었다고 밝혔다.

안철수연구소측은 “Fedex 관련 메일로 위장하여 사용자로 하여금 악성코드 파일을 실행하도록 하고 감염되었을 경우 사용자 PC에 존재하는 모든 MS워드 파일(doc, docx)과 엑셀파일(xls, xlsx)을 전송하는 유형”이라고 설명했다.

또한, 업무상 영문 메일을 많이 주고 받는 사용자와 Fedex을 이용한 국제 화물 운송을 이용하는 빈도가 잦은 사용자는 감염 확률이 높으므로 주의해야 한다고 주의를 당부했다.

일반적으로 국내 개인 사용자의 경우 영어로 된 Fedex 관련 메일은 스팸 메시지로 분류하는 사례가 많기 때문에 감염 위험이 높지 않은 편이지만 주의를 기울일 필요가 있다는 것.

Fedex 운송 관련 메일로 위장해 악성코드를 유포하는 사례는 새로운 것이 아니다. 주로 DHL, UPS, Fedex 등 유명 국제 화물 운송업체 이름을 도용하여 허위백신을 유포하기 위해 사용되었다.

이번에 발견된 사례는 허위백신이나 가짜 시스템 복구 프로그램으로 위장하는 것이 아닌, 사용자 PC에 존재하는 문서 파일들을 탈취하는 형태를 가지고 있는 것이 특징이다.

메일에 첨부된 악성코드 파일 이름은 FedEx_Invoice.exe로 확장명이 txt로 되어 있는 악성코드를다운로드 한다. 다운로드 된 악성코드는 확장명이 txt로 되어 있어 사용자들이 실행파일이 아닌 것으로 생각하고 실행하기 쉽다.

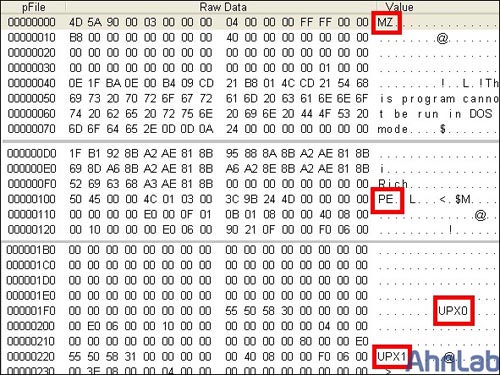

그러나 실제로는 분석을 어렵게 하기 위해 UPX로 실행 압축된 윈도우 PE 파일이다. 그림 1은 해당 파일을 열어본 결과이다. UPX로 2번 이상 압축된 것을 확인할 수 있다.

그림 1 정상적인 PE헤더를 가지고 UPX로 실행압축된 악성코드 파일

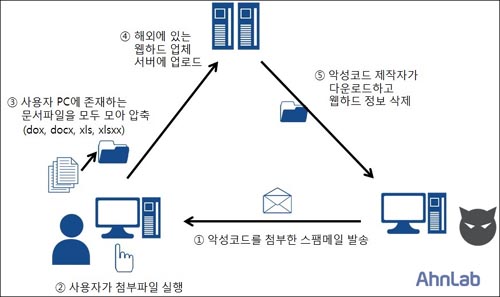

해당 악성코드의 주요 동작 순서는 그림 2와 같다. 사용자가 첨부파일을 실행하면 사용자 PC에 있는 모든 MS워드 파일이나 엑셀 파일들을 압축하여 해외에 있는 웹하드 업체에 업로드 하고 악성코드 제작자는 해당 웹하드에서 다운로드하고 웹하드에 등록된 정보를 삭제한다. 해당 웹하드 업체는 Sen****ce라는 업체로 웹하드 서비스를 제공하는 정상적인 업체이다.

그림 2 해당 악성코드 동작 순서

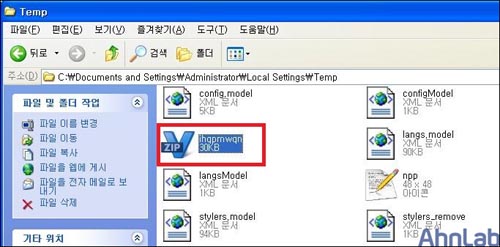

해당 악성코드가 실행되면 c:\Documents and Settings\Administrator\Local Settings\Temp 폴더에 임의의 파일명으로 사용자 PC에 존재하는 문서 파일들을 검색하여 압축한 파일을 생성한다. 그림 3은 해당 악성코드가 실행되었을 경우 문서파일들을 압축한 파일이 생성된 것을 나타낸 것이다.

그림 3 임의의 파일명으로 생성된 압축파일

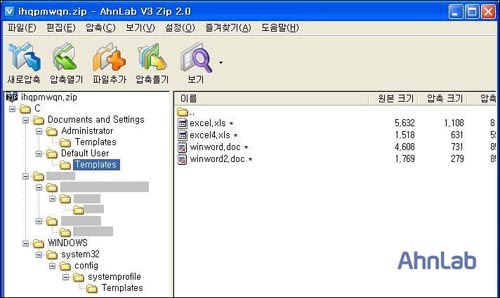

그림 4는 해당 압축파일에 포함된 폴더 및 파일들의 목록이다. 테스트 된 환경이 하나의 파티션으로 구성되어 C드라이브에 있는 파일들만 수집되었다. 만약 파티션으로 나누거나 2개 이상의 하드디스크(외장하드 포함)가 연결되여 복수의 디스크드라이브를 사용할 경우 D, E 드라이브의 파일들도 수집될 수 있으므로 주의해야 한다.

그림 4 생성된 압축 파일에 포함된 문서 파일들

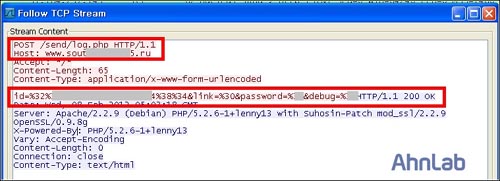

문서파일이 압축되면 그림 5와 같이 특정 서버에 전송 로그를 남기고 파일을 전송한다. 전송 로그를 남기는 이유는 악성코드 제작자에게 감염여부를 알려주고 통계 정보를 확보하기 위한 것으로 추정된다.

그림 5 특정 서버에 전송 로그를 남기는 패킷

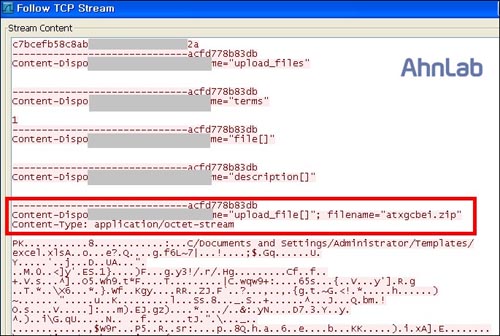

전송 로그를 남기기 위한 패킷을 발송한 다음, 문서 파일이 압축된 파일을 웹하드 업체 서버로 전송한다. 문서파일 탐색, 압축, 압축파일 전송 등의 기능이 악성코드 파일에 모두 포함되어 있다. 그림 6은 압축파일이 전송되는 패킷이다. 악성코드 파일에 업로드 기능이 포함된 것으로 보아, 악성코드 제작자는 해당 웹하드 업체의 파일 업로드/다운로드 웹페이지 구조에 대해 분석하고 악성코드에 사용한 것으로 보인다.

그림 6 압축파일을 전송하는 패킷

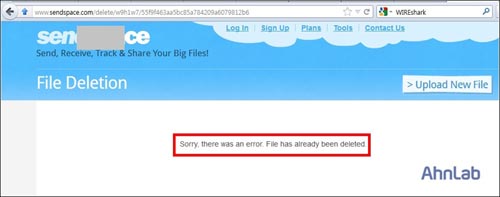

전송 패킷을 분석하여 얻은 업로드 된 주소로 접속해 보면 그림 7과 같이 해당 파일을 찾을 수 없고 이미 삭제되었다는 메시지가 나타난다. 악성코드 제작자에게 압축 파일이 전송되고 해당 웹하드 업체의 데이터는 삭제되었다.

그림 7 웹하드에서 이미 삭제된 압축 파일

국내 기업 및 관공서의 경우 대다수의 사용자들이 문서파일을 바탕화면 폴더를 포함한 디스크에 대부분의 문서들을 보관하고 있다. 특히 문서파일에 암호를 걸지 않고 사용하는 것이 대부분이기 때문에 해당 악성코드에 감염될 경우 중요 문서 파일들이 통째로 악성코드 제작자에게 전송 될 수 있으므로 주의를 기울여야 한다.

이러한 악성코드의 경우 최근 이슈가 되고 있는 APT(Advanced Persistent Threat)와는 다르다. APT는 목표로 하는 시스템에 장기간에 걸쳐 시스템 취약점 및 관리자 계정을 탈취한 다음, 원하는 정보만 빼내거나 파괴하는 것을 목적으로 한다. 그러나 해당 악성코드의 경우 스팸메일을 발송해 감염대상을 알 수 없고, 원하는 특정 정보만 탈취하는 것이 아니라 사용자 PC에 존재하는 모든 문서 파일들을 탈취하는 특성을 가지고 있기 때문이다.

현재 V3에서는 다음과 같이 진단되고 있다.

Spyware/Win32.Zbot (2012.02.07.03)

Trojan/Win32.Gen (2012.02.14.00)

이러한 악성코드가 동작하거나 감염되는 것을 예방하기 위해서는 다음과 같은 조치를 취해야 한다.

1. 안티스팸 솔루션 도입을 통해 스팸 및 악의적인 전자 메일의 유입을 최소화 한다.

2. 출처가 불분명한 메일이거나, 의심가는 제목일 경우 가급적 메일을 열지 말고 삭제한다.

3. 사용중인 보안프로그램은 최신버전의 엔진을 사용하고 실시간 감시 기능을 사용한다.

4. 메일에 첨부파일이 존재 할 경우 바로 실행하지 않고, 저장한 다음 최신 엔진으로 업데이트된 보안프로그램을 통해 검사를 한 후 실행 하도록 한다.

5. 전자 메일에 존재하는 의심이 가거나 확인되지 않은 웹사이트 링크는 클릭하지 않는다.

6. 악성코드의 감염을 예방하기 위해 윈도우, 인터넷 익스플로러, 오피스 제품 등의 보안 업데이트를 모두 설치한다.

7. 중요한 문서파일은 PC에 보관하지 않는다.

8. 중요한 문서 파일에 암호를 걸어 저장하는 습관을 가진다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

.jpg)

.jpg)

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.png)

.jpg)