[보안뉴스=조희준 씨에이에스 이사] IT와 정보보호에 대한 리스크를 설명하기 위해서는 큰 그림이 필요하다. 여기서는 큰 그림을 이루는 구성요소들을 도메인(domain)을 사용하여 설명하고자 하는데, 이는 구성단위별 즉, 도메인으로 전체 그림과 개념을 이해하기 위해서다.

연재순서-----------------------

1. Risk IT 프레임워크

2. 정보보호에서의 Risk

3. Risk IT 프레임워크의 도메인 1

4. Risk IT 프레임워크의 도메인 2

5. Risk IT 프레임워크의 도메인 3

6. Risk IT 프레임워크와 정보보호의 연계

-----------------------------------

Risk IT 프레임워크의 3大 도메인

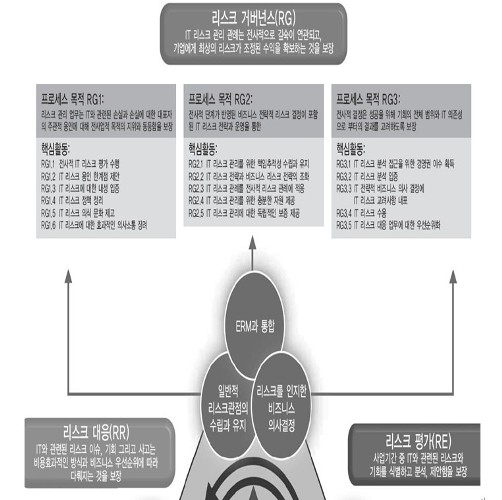

리스크 IT 프레임워크는 3개의 상위 도메인과 그 상위 도메인을 이루는 각각의 하위 요소들이 3개씩 존재하게 된다.

1번째 도메인 : 리스크 거버넌스(Risk Governance)

-RG1 일반적 리스크 관점의 수립과 유지

-RG2 ERM과 통합

-RG3 리스크를 인지한 비즈니스 의사결정

2번째 도메인 : 리스크 평가(Risk Evaluation)

-RE1 데이터 수집

-RE2 리스크 분석

-RE3 리스크 프로파일 유지

3번째 도메인 : 리스크 대응(Risk Response)

-RR1 리스크 명확화

-RR2 리스크 관리

-RR3 사고 대응

리스크 거버넌스(Risk Governance) 도메인과 정보보호

리스크 IT 프레임워크의 첫 번째 도메인은 리스크 거버넌스다. 거버넌스의 개념은 ‘조직의 목적 달성을 지향하도록 조직 내 활동들을 통지, 지휘, 관리 및 감시하기 위하여 이사회가 구현한 프로세스 및 구조의 조합’이다. 조직의 리스크를 전사적 차원에서 조직의 최고책임자들인 이사회(Board of Director: BOD)가 주관하겠다는 경영진의 의지를 담고 있는 것이 리스크 거버넌스이다. 전사적 차원에서, 그리고 조직의 전략적 차원에서 리스크를 다루겠다는 경영진의 철학이기도 하다.

리스크 거버넌스 도메인에는 하위분류를 3가지로 했고 그에 대한 설명과 정보보호 관점은 다음과 같다.

▲리스크 거버넌스의 분류

|

분류 |

설명 |

정보보호 관점 |

|

RG1: 일반적 리스크 관점의 수립과 유지 |

리스크 관리 활동은 IT와 정보보호와 관련된 손실과 조직의 주관적인 허용에 대한 기업의 목표량을 조정한다. |

조직의 정보보호는 정보보호가 적절하지 않았을 때의 손실과 영향을 평가하여야 하며, 이를 위한 조직의 리스크에 대한 위험성향에 따라 달라진다. |

|

RG2: ERM과 통합 |

IT와 정보보호 리스크 전략과 적용을 기업수준에서 결정된 경영전략리스크 결정과 통합한다. |

정보보호에 대한 리스크 전략은 전사적 위험관리(ERM : Enterprise Risk Management)와 연계되고 통합되어야 한다. |

|

RG3: 리스크를 인지한 비즈니스 의사결정 |

기업의 의사결정들은 조직 목적의 성공을 위해 기회들과 그에 따른 결과들을 고려하며 IT와 정보보호에 의존한다는 것을 확인한다. |

조직의 목적 달성과 전략의 결정을 기본적으로 정보보호에 대한 리스크를 인지한 것을 명제로 한다. |

리스크 거버넌스의 핵심활동들

리스크 거버넌스 도메인은 조직의 경영진들이 관심이 가져야 할 개념이고, 리스크 관리를 위한 의지의 표명이라고 할 수 있다. 이를 위해서는 도메인을 구체화하기 위한 프로세스가 존재해야 한다. 리스크 IT 프레임워크에서는 이를 제시하고 있다. 리스크 거버넌스에는 각 요소별로 RG1에서 6개, RG2에서 5개, RG3에서 5개의 프로세스로 상세화했다.

▲리스크 거버넌스의 분류

이번 연재를 통해 최근에 주목 받고 있는 리스크와 관련된 내용과 IT와 정보보호의 리스크를 심층 분석한 ‘리스크 IT 프레임워크’를 두루 살펴보기로 한다. 이를 통해서 정보보호를 도구나 기술로만 보는 차원에서 기업이나 공공기관의 중요한 전략으로 끌어올리는 기회가 되기를 바란다. 보다 자세한 내용은 www.isaca.org와 www.isaca.or.kr에서 찾아볼 수 있다.

[참고자료 및 출처]

www.isaca.org

www.isaca.or.kr

www.isc2.org

www.cisspkorea.or.kr

Information Security Governance, ITGI, 2008

CISM Review Manual, ISACA, 2009

The IT Governance Implementation Guide-Using COBIT® and Val IT 2nd Edition, ISACA, 2007

Official (ISC)2 Guide to the CISSP CBK, Auerbach Publications, 2007~2008

CISM 한글 Review Manual, ISACA, 2011

ISACA 지식용어집, ISACA 지식 FAQ, 한국정보시스템감사통제협회, 2009

IT 거버넌스 프레임워크 코빗 COBIT4.1을 중심으로, 인포더북스, 2010

정보보호 전문가의 CISSP 노트, 인포더북스, 2011

리스크 IT 프레임워크, 한국정보시스템감사통제협회, 2012

필자는 ---------------------------------------------------------------------------

조 희 준 josephc@chol.com

조 희 준 josephc@chol.com

CIA, CRMA, CGEIT, CISA, COBIT, CISM, CRISC, CCFP, CISSP, CSSLP, ISO 27001(P.A), ITIL intermediate, IT-PMP, PMP, ISO 20000(P.A)

G-ISMS 심사원, BS10012(P.A), BS25999(P.A), CPPG

PMS(P.A), (ISC)2 CISSP 공인강사, 정보시스템감리원,

행정안전부 개인정보보호 전문강사

행정안전부/한국정보화진흥원 사이버범죄예방교화 전문강사

IT거버넌스/컨설팅/감리법인 ㈜씨에이에스 컨설팅 이사, 강원대학교 겸임교수, 세종사이버대학교 외래교수, 한양대학교 대학원 외래강사, (ISC)2 CISSP Korea 한국지부, (사)한국정보시스템감사통제협회, 한국포렌식조사전문가협회에서 활동하고 있다. IT감사, 내부감사, IT거버넌스와 정보보호 거버넌스가 주 관심분야이다, 이와 관련해서 컨설팅, 기고, 강의, 강연활동을 활발하게 펼치고 있다. 2010년 두 번째 단행본인 ‘IT거버넌스 프레임워크 코빗, COBIT’ 출간 후, 2011년에 ‘정보보호 전문가의 CISSP 노트’를 발간했고, 2012년 ‘리스크 IT 프레임워크’를 번역 출간했으며, 현재 고려대학교 일반대학원 박사과정에서 공부 중이다.

-------------------------------------------------------------------------------------

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)

.jpg)