커널 관련된 오류... 세부 사항 아직 공개되지 않아

MS 윈도우와 리눅스 체제 모두에 큰 영향...패치 빠르게 나올 듯

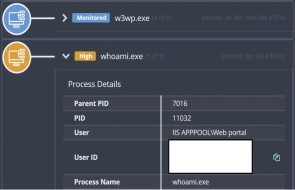

[보안뉴스 문가용 기자] 인텔 마이크로프로세서에서 발견된 설계 오류 때문에 리눅스와 윈도우 개발자들이 비상 체제에 돌입했다. 이 오류에 대한 보도는 외신인 레지스터(The Register)가 제일 먼저 한 것으로 알려졌다. 1일차에는 기술적인 세부 내용 발표가 없었지만 여러 보안 전문가들이 ‘알고 있는 내용’을 여러 채널로 공개해 위험을 경고했고, 2일차에는 구글이 과감히 약속을 깨고 아는 내용을 먼저 발표했다.

오류 발견 1일차

레지스터에 의하면 마이크로소프트는 다음 주에 있을 ‘패치 튜즈데이’를 통해 해당 오류에 대한 패치를 배포할 예정이고, 리눅스 개발자들은 온라인 커뮤니티를 통해 공개적으로 픽스 작업을 진행 중에 있다. 하지만 윈도우든 리눅스든 업데이트 이후 시스템 속도가 5~30% 떨어질 것으로 예상된다고 한다. 최신 인텔 칩일수록 느려지는 정도가 덜 할 것으로 보인다.

하지만 해당 보도에는 오류 자체에 대한 설명은 없었다. 인텔과 마이크로소프트 모두 인터뷰 요청에 응답을 하지 않거나 거절한 상태였다. 그 시점에서 보안 전문가 댄 카민스키(Dan Kaminsky)는 “오류에 대한 세부 사항은 밝히지 않은 채 패치 후 속도가 느려진다거나 이런 저런 영향이 있을 거라는 식의 내용부터 전달하는 건, 순서가 바뀐 거 아닌가”하는 의문을 제기했다.

지금까지 알려진 바에 의하면 이 오류는 1) 커널과 관련이 있는 것으로 현존 수십 억대의 컴퓨터 시스템에 영향을 미치며, 2) 웹 브라우저 내 자비스크립트를 포함한 여러 애플리케이션을 통해 커널 메모리의 보안 영역에 접근할 수 있게 해준다. 보안 업체 소포스(Sophos)의 보안 분석가인 폴 더클린(Paul Ducklin)은 “커널은 원래 민감한 영역을 사용자 영역으로부터 분리해, 사용자가 사용하는 프로그램이 안전한 공간 안에서만 안전하게 기능을 발휘할 수 있도록 하는 것”이라며 “여기서 문제가 발생했다면, 심상치 않은 것”이라고 말했다.

그래서 새롭게 발표될 리눅스 패치는 커널 페이지 테이블 아이솔레이션(Kernel Page Table Isolation, KPTI)이라는 것을 활용해 커널 메모리와 사용자 프로세스를 완전히 구분해놓을 전망이다. 더클린은 이러한 패치 소식에 “여러 명이 공동으로 사용하는 컴퓨터 시스템에 알맞은 패치”라며 “특히 가상기기를 여러 개 운영하는 서버 등에 적합할 것”이라고 평했다.

한편 엔드포인트 기기나 가전 장비는 공격 받을 가능성이 그리 높아 보이지 않는다고 한다. 취약점을 익스플로잇 하려면 코드를 실행시켜야만 하기 때문인데, 데스크톱이나 서버와 같은 시스템이 아니라면 코드 실행이 용이하지 않기 때문이다. “멀티유저 빌드 서버나, 하나의 물리 하드웨어 안에 다수의 가상기기를 운영하면서 여러 고객들에게 호스팅 서비스를 제공하는 컴퓨터의 경우, 이 커널 취약점은 중대한 문제가 됩니다. 논리적 구분을 무의미하게 만들 수 있는 것이니까요.”

최근 인텔은 보안 전문가들의 입에 자주 오르내리는 기업이 되었다. 지난 해 5월에는 인텔 칩 내 액티브 매니지먼트 테크놀로지(Active Management Technology, AMT) 펌웨어에서 치명적인 권한 상승 오류가 발견되는 바람에, 인텔 칩 사용자들이 발칵 뒤집히기도 했다. 이 취약점의 경우 보안 업체 엠베디(Embedi)에서 발견한 것으로, 공격자들이 아무런 인증 절차를 거치지 않고 AMT 기능을 조작할 수 있도록 해줬다. 즉 원격에서 OS를 삭제하거나 재설치할 수 있으며, 마우스와 키보드 조작까지도 가능하도록 해주는 취약점이었던 것이다.

그러더니 작년 가을, 인텔은 다시 한 번 마이크로프로세서 내 취약점을 패치했다. 이 취약점은 공격자들이 기계 깊숙이 숨어서 프로세스를 통제하고 데이터에 접근하도록 해주는 것이었다. 얼마나 깊게 숨게 해주는지, 랩톱이든 워크스테이션이든, 서버든 공격자가 한 번 침투하면 전원이 꺼져있어도 공격이 가능했다고 한다. 이 취약점은 또 다른 보안 업체 포지티브 테크놀로지스(Positive Technologies)가 인텔의 매니지먼트 엔진(Management Engine, ME) 11 시스템에서 처음 발견했다. 2015년부터 출시된 인텔 칩들이 이 이슈에 해당됐다.

AMT와 ME에 이어 이번엔 ‘설계 오류’까지, 인텔은 단기간 내 세 번의 보안 이슈를 만든 주인공이 됐다. 하지만 아직도 그 오류의 기술적인 세부 사항은 알려지지 않고 있다. 더클린은 포스팅을 통해 “이번에 밝혀진 오류는 수년 동안 존재해왔으며, 문건으로도 여러 차례 공개된 것”이라고 설명한다. “즉 ‘패닉’에 빠질 만큼 심각한 건 아니라는 겁니다. 하지만 인텔의 패치 소식을 주시하고 있다가 즉각 업데이트를 진행할 필요는 있습니다. 1월 안에는 나올 전망입니다.”

아마존 EC2와 마이크로소프트 애저, 구글 컴퓨트 엔진 등 클라우드 서비스들도 이번에 발견된 인텔 설계 오류의 영향권 아래 있다는 소식도 있었다. 보안 업체 벡트라(Vectra)의 보안 분석 책임자인 크리스 모랄레스(Chris Morales)는 “아마존이 방금 대규모 보안 업데이트가 있을 예정이며, EC2를 이번 주 금요일 리부트 한다는 내용의 통지서를 보내왔다”고 설명한다.

“이번 인텔 오류와 관련된 조치의 일환이라고 보이는데, 맞다면 클라우드까지 리부트시킬 정도로 심각한 오류가 우리의 시스템들 안에 있음을 시사합니다.” 사실 ‘클라우드가 리부트 한다’는 건 우리가 흔히 들을 수 있는 통보문은 아니다. 그것도 아마존에서부터라니. 그래서 모랄레스는 “Y2K 때가 생각날 정도”라고 말한다.

2일차

드디어 구글의 프로젝트 제로 팀과 보안 업체 사이버러스(Cyberus), 그라즈기술대학, 펜실베이니아대학, 메릴랜드대학, 애들레이드대학, 보안업체 데이터61(Data61)의 연구원들이 IT 업계를 들썩였지만 공개되지 않은 인텔 취약점의 정체를 공개했다. 이 취약점은 시스템 퍼포먼스 최적화와 관련된 프로세서 내에 존재하며, 익스플로잇 할 경우 민감한 시스템 메모리를 공격자가 읽을 수 있게 해주는 것으로 밝혀졌다. 인텔, AMD, ARM에서 만든 CPU들이 이 취약점을 내포하고 있을 가능성이 높다고 한다.

이 취약점을 익스플로잇 하는 공격은 크게 두 가지로 각각 멜트다운(Meltdown)과 스펙터(Spectre)라고 불린다. 데스크톱, 랩톱, 모바일, 클라우드 환경에서 공격이 성립 가능하다. 한 클라우드 서비스 내 여러 고객의 정보를 훔쳐가는 것도 가능하다는 뜻이 된다.

먼저 멜트다운은 사용자 애플리케이션들을 통해 OS 메모리로부터 정보를 빼돌리게 해주는 공격이다. OS 메모리뿐만 아니라 다른 애플리케이션에 저장된 정보들도 공격 대상이 될 수 있다. 구글 전문가들은 다음과 같이 권고한다. “지금 사용하고 있는 컴퓨터에 취약점을 가지고 있는 칩이 꽂혀있다면, 그리고 OS가 최신화 되지 않았다면, 그 컴퓨터로는 민감한 작업을 하지 않는 것이 안전합니다. 개인 컴퓨터도 그렇지만 클라우드 환경에 있더라고 마찬가지입니다.”

1995년 이후 만들어진 인텔 프로세서들은 대부분 멜트다운 공격에 취약하다. 2013년 이전에 출시된 인텔 아이테니엄(Intel Itanium)과 인텔 아톰(Intel Atom)은 예외다. 인텔 외 다른 회사의 프로세서에서는 멜트다운 취약점이 발견된 바 없다.

반면 스펙터는 애플리케이션들이 기밀이나 민감한 정보를 공유하도록 강제하는 공격이다. 멜트다운보다 성공시키기가 어렵다. 데스크톱, 랩톱, 클라우드 서버, 스마트폰 등에 사용되는 인텔, AMD, ARM 프로세서들이 스펙터 공격에 취약하다. 멜트다운이나 스펙터나 메모리 영역에서부터 민감한 정보를 빼내는 것을 목적으로 하고 있지만 특이하게도 널리 알려진 보안 실천 사항들을 준수하면 스펙터에 당할 확률이 더 높아진다고 한다.

현재까지 인텔의 이 ‘설계 오류’로 인한 실제 피해 사례가 발생하지는 않은 것으로 보인다. 하지만 이제 2일차라 확신할 수는 없는 부분이라고 전문가들은 말한다.

사실 전문가들은 이 취약점을 1월 9일에 공개하기로 했다고 한다. 구글이 이를 어기고 발표한 것이다. 그 이유에 대해 구글 보안 엔지니어인 맷 린턴(Matt Linton)은 “매체와 보안 커뮤니티 내에 추측성 소식들이 난무해져 가는 게 더 위험해 보여서”라고 밝혔다.

침묵을 지키던 인텔은 “해당 취약점을 조사해본 결과 데이터를 조작하거나 삭제하는 권한까지 공격자에게 주지 않는다”고 발표했다. 또한 “시스템이 느려질 것이라고는 하지만, 일반적인 컴퓨터 사용 환경에서 크게 체감되지 않을 것”이라고도 말했다. 구글의 발표 내용은 여기(https://security.googleblog.com/2018/01/todays-cpu-vulnerability-what-you-need.html)서 열람이 가능하다.

[국제부 문가용 기자(globoan@boannews.com)]

MS 윈도우와 리눅스 체제 모두에 큰 영향...패치 빠르게 나올 듯

[보안뉴스 문가용 기자] 인텔 마이크로프로세서에서 발견된 설계 오류 때문에 리눅스와 윈도우 개발자들이 비상 체제에 돌입했다. 이 오류에 대한 보도는 외신인 레지스터(The Register)가 제일 먼저 한 것으로 알려졌다. 1일차에는 기술적인 세부 내용 발표가 없었지만 여러 보안 전문가들이 ‘알고 있는 내용’을 여러 채널로 공개해 위험을 경고했고, 2일차에는 구글이 과감히 약속을 깨고 아는 내용을 먼저 발표했다.

[이미지 = iclickart]

오류 발견 1일차

레지스터에 의하면 마이크로소프트는 다음 주에 있을 ‘패치 튜즈데이’를 통해 해당 오류에 대한 패치를 배포할 예정이고, 리눅스 개발자들은 온라인 커뮤니티를 통해 공개적으로 픽스 작업을 진행 중에 있다. 하지만 윈도우든 리눅스든 업데이트 이후 시스템 속도가 5~30% 떨어질 것으로 예상된다고 한다. 최신 인텔 칩일수록 느려지는 정도가 덜 할 것으로 보인다.

하지만 해당 보도에는 오류 자체에 대한 설명은 없었다. 인텔과 마이크로소프트 모두 인터뷰 요청에 응답을 하지 않거나 거절한 상태였다. 그 시점에서 보안 전문가 댄 카민스키(Dan Kaminsky)는 “오류에 대한 세부 사항은 밝히지 않은 채 패치 후 속도가 느려진다거나 이런 저런 영향이 있을 거라는 식의 내용부터 전달하는 건, 순서가 바뀐 거 아닌가”하는 의문을 제기했다.

지금까지 알려진 바에 의하면 이 오류는 1) 커널과 관련이 있는 것으로 현존 수십 억대의 컴퓨터 시스템에 영향을 미치며, 2) 웹 브라우저 내 자비스크립트를 포함한 여러 애플리케이션을 통해 커널 메모리의 보안 영역에 접근할 수 있게 해준다. 보안 업체 소포스(Sophos)의 보안 분석가인 폴 더클린(Paul Ducklin)은 “커널은 원래 민감한 영역을 사용자 영역으로부터 분리해, 사용자가 사용하는 프로그램이 안전한 공간 안에서만 안전하게 기능을 발휘할 수 있도록 하는 것”이라며 “여기서 문제가 발생했다면, 심상치 않은 것”이라고 말했다.

그래서 새롭게 발표될 리눅스 패치는 커널 페이지 테이블 아이솔레이션(Kernel Page Table Isolation, KPTI)이라는 것을 활용해 커널 메모리와 사용자 프로세스를 완전히 구분해놓을 전망이다. 더클린은 이러한 패치 소식에 “여러 명이 공동으로 사용하는 컴퓨터 시스템에 알맞은 패치”라며 “특히 가상기기를 여러 개 운영하는 서버 등에 적합할 것”이라고 평했다.

한편 엔드포인트 기기나 가전 장비는 공격 받을 가능성이 그리 높아 보이지 않는다고 한다. 취약점을 익스플로잇 하려면 코드를 실행시켜야만 하기 때문인데, 데스크톱이나 서버와 같은 시스템이 아니라면 코드 실행이 용이하지 않기 때문이다. “멀티유저 빌드 서버나, 하나의 물리 하드웨어 안에 다수의 가상기기를 운영하면서 여러 고객들에게 호스팅 서비스를 제공하는 컴퓨터의 경우, 이 커널 취약점은 중대한 문제가 됩니다. 논리적 구분을 무의미하게 만들 수 있는 것이니까요.”

최근 인텔은 보안 전문가들의 입에 자주 오르내리는 기업이 되었다. 지난 해 5월에는 인텔 칩 내 액티브 매니지먼트 테크놀로지(Active Management Technology, AMT) 펌웨어에서 치명적인 권한 상승 오류가 발견되는 바람에, 인텔 칩 사용자들이 발칵 뒤집히기도 했다. 이 취약점의 경우 보안 업체 엠베디(Embedi)에서 발견한 것으로, 공격자들이 아무런 인증 절차를 거치지 않고 AMT 기능을 조작할 수 있도록 해줬다. 즉 원격에서 OS를 삭제하거나 재설치할 수 있으며, 마우스와 키보드 조작까지도 가능하도록 해주는 취약점이었던 것이다.

그러더니 작년 가을, 인텔은 다시 한 번 마이크로프로세서 내 취약점을 패치했다. 이 취약점은 공격자들이 기계 깊숙이 숨어서 프로세스를 통제하고 데이터에 접근하도록 해주는 것이었다. 얼마나 깊게 숨게 해주는지, 랩톱이든 워크스테이션이든, 서버든 공격자가 한 번 침투하면 전원이 꺼져있어도 공격이 가능했다고 한다. 이 취약점은 또 다른 보안 업체 포지티브 테크놀로지스(Positive Technologies)가 인텔의 매니지먼트 엔진(Management Engine, ME) 11 시스템에서 처음 발견했다. 2015년부터 출시된 인텔 칩들이 이 이슈에 해당됐다.

AMT와 ME에 이어 이번엔 ‘설계 오류’까지, 인텔은 단기간 내 세 번의 보안 이슈를 만든 주인공이 됐다. 하지만 아직도 그 오류의 기술적인 세부 사항은 알려지지 않고 있다. 더클린은 포스팅을 통해 “이번에 밝혀진 오류는 수년 동안 존재해왔으며, 문건으로도 여러 차례 공개된 것”이라고 설명한다. “즉 ‘패닉’에 빠질 만큼 심각한 건 아니라는 겁니다. 하지만 인텔의 패치 소식을 주시하고 있다가 즉각 업데이트를 진행할 필요는 있습니다. 1월 안에는 나올 전망입니다.”

아마존 EC2와 마이크로소프트 애저, 구글 컴퓨트 엔진 등 클라우드 서비스들도 이번에 발견된 인텔 설계 오류의 영향권 아래 있다는 소식도 있었다. 보안 업체 벡트라(Vectra)의 보안 분석 책임자인 크리스 모랄레스(Chris Morales)는 “아마존이 방금 대규모 보안 업데이트가 있을 예정이며, EC2를 이번 주 금요일 리부트 한다는 내용의 통지서를 보내왔다”고 설명한다.

“이번 인텔 오류와 관련된 조치의 일환이라고 보이는데, 맞다면 클라우드까지 리부트시킬 정도로 심각한 오류가 우리의 시스템들 안에 있음을 시사합니다.” 사실 ‘클라우드가 리부트 한다’는 건 우리가 흔히 들을 수 있는 통보문은 아니다. 그것도 아마존에서부터라니. 그래서 모랄레스는 “Y2K 때가 생각날 정도”라고 말한다.

2일차

드디어 구글의 프로젝트 제로 팀과 보안 업체 사이버러스(Cyberus), 그라즈기술대학, 펜실베이니아대학, 메릴랜드대학, 애들레이드대학, 보안업체 데이터61(Data61)의 연구원들이 IT 업계를 들썩였지만 공개되지 않은 인텔 취약점의 정체를 공개했다. 이 취약점은 시스템 퍼포먼스 최적화와 관련된 프로세서 내에 존재하며, 익스플로잇 할 경우 민감한 시스템 메모리를 공격자가 읽을 수 있게 해주는 것으로 밝혀졌다. 인텔, AMD, ARM에서 만든 CPU들이 이 취약점을 내포하고 있을 가능성이 높다고 한다.

이 취약점을 익스플로잇 하는 공격은 크게 두 가지로 각각 멜트다운(Meltdown)과 스펙터(Spectre)라고 불린다. 데스크톱, 랩톱, 모바일, 클라우드 환경에서 공격이 성립 가능하다. 한 클라우드 서비스 내 여러 고객의 정보를 훔쳐가는 것도 가능하다는 뜻이 된다.

먼저 멜트다운은 사용자 애플리케이션들을 통해 OS 메모리로부터 정보를 빼돌리게 해주는 공격이다. OS 메모리뿐만 아니라 다른 애플리케이션에 저장된 정보들도 공격 대상이 될 수 있다. 구글 전문가들은 다음과 같이 권고한다. “지금 사용하고 있는 컴퓨터에 취약점을 가지고 있는 칩이 꽂혀있다면, 그리고 OS가 최신화 되지 않았다면, 그 컴퓨터로는 민감한 작업을 하지 않는 것이 안전합니다. 개인 컴퓨터도 그렇지만 클라우드 환경에 있더라고 마찬가지입니다.”

1995년 이후 만들어진 인텔 프로세서들은 대부분 멜트다운 공격에 취약하다. 2013년 이전에 출시된 인텔 아이테니엄(Intel Itanium)과 인텔 아톰(Intel Atom)은 예외다. 인텔 외 다른 회사의 프로세서에서는 멜트다운 취약점이 발견된 바 없다.

반면 스펙터는 애플리케이션들이 기밀이나 민감한 정보를 공유하도록 강제하는 공격이다. 멜트다운보다 성공시키기가 어렵다. 데스크톱, 랩톱, 클라우드 서버, 스마트폰 등에 사용되는 인텔, AMD, ARM 프로세서들이 스펙터 공격에 취약하다. 멜트다운이나 스펙터나 메모리 영역에서부터 민감한 정보를 빼내는 것을 목적으로 하고 있지만 특이하게도 널리 알려진 보안 실천 사항들을 준수하면 스펙터에 당할 확률이 더 높아진다고 한다.

현재까지 인텔의 이 ‘설계 오류’로 인한 실제 피해 사례가 발생하지는 않은 것으로 보인다. 하지만 이제 2일차라 확신할 수는 없는 부분이라고 전문가들은 말한다.

사실 전문가들은 이 취약점을 1월 9일에 공개하기로 했다고 한다. 구글이 이를 어기고 발표한 것이다. 그 이유에 대해 구글 보안 엔지니어인 맷 린턴(Matt Linton)은 “매체와 보안 커뮤니티 내에 추측성 소식들이 난무해져 가는 게 더 위험해 보여서”라고 밝혔다.

침묵을 지키던 인텔은 “해당 취약점을 조사해본 결과 데이터를 조작하거나 삭제하는 권한까지 공격자에게 주지 않는다”고 발표했다. 또한 “시스템이 느려질 것이라고는 하지만, 일반적인 컴퓨터 사용 환경에서 크게 체감되지 않을 것”이라고도 말했다. 구글의 발표 내용은 여기(https://security.googleblog.com/2018/01/todays-cpu-vulnerability-what-you-need.html)서 열람이 가능하다.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)