사이버 공격자 되기 쉬워지고, 공격 툴 역시 저렴해지고

방어자가 기본기 지키면 공격의 비용과 리스크 높아져

[보안뉴스 문가용 기자] 얼마 전 토론토대학의 시티즌 랩(Citizen Lab)에 소속된 연구원들은 피싱 공격의 내부 사정을 들여다보는 데에 성공했다고 발표하며, 최근 공격자들이 어떤 환경에서 작업을 진행시키는지 알렸다.

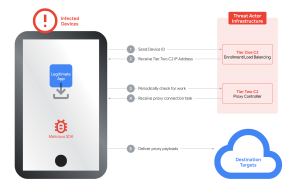

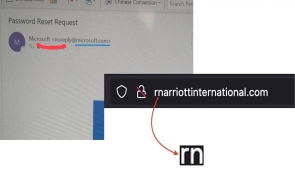

지난 8개월 동안 이 연구원들은 티베트를 겨냥한 피싱 공격 운영자들을 관찰해왔다. 이들이 어떤 식으로 미끼를 만들고, 가짜 웹 페이지들을 만드는지, 또한 수십 개의 가짜 도메인을 등록하고 이메일을 특정 개인과 단체들에 발송하는지도 지켜봤다. 이렇게 할 수 있었던 건 “피싱 공격자들이 엉뚱한 실수를 저질렀기 때문”이라고 한다.

티베트를 겨냥한 피싱 공격은 약 19개월 동안 진행됐다. 즉 토론토대학 연구원들이 관찰을 시작하기 1년 전부터 존재해왔던 공격이라는 것이다. 그 19개월 동안 공격자들이 사용한 금액은 1068 달러가 전부였다. 도메인 등록에 878 달러, 서버 대여료가 190 달러였던 것이다. 또한 기초적인 웹 개발 및 시스템 관리 기술만으로도 공격이 가능했다고 한다.

일단 공격자들은 표적을 정하고, 그 중 두 명의 이메일 계정을 침해하는 데에 성공했다. 그 이메일 계정들에 등록된 연락처 정보를 통해 피싱 공격을 확대했다. “하지만 이 계정들만 침해된 건 아니라고 봅니다. 저희가 수집한 미끼 파일만 보더라도, 다른 이메일 계정에 보관되어 있었을 법한 비밀 파일들이 꽤나 있었거든요.” 시티즌 랩의 책임자인 로날드 데이버트(Ronald Deibert)의 설명이다.

데이버트는 먼저 “아직 공격자들이 어떤 나라나 조직, 단체에 소속되어 있는지 알 수 없다”고 선을 그었다. 티베트 단체를 공격한다고 했을 때 누구나 ‘중국’을 제일 먼저 떠올릴 텐데 이번 연구 발표의 목적이 중국을 규탄하기 위한 것은 아니기 때문이라고 한다. 이번에 관찰 대상이 된 공격자들은 티베트의 활동가들 외에, 중국 내 위구르족, 파룬궁 종교 단체, 홍콩, 버마 등도 공격해왔다고 한다. 언급하진 않았지만 ‘중국’에 대한 의혹이 더욱 강해지는 부분이다.

하지만 공격자들이 프리랜서이거나 용병의 신분으로 누군가의 후원 및 의뢰를 받고 공격을 감행했을 가능성도 있다. “공격이 정교하지 않았어요. 특히 정부의 후원을 받는 해커들은 흔적을 감추는 데에 대단한 기술적 능력을 보이거든요. 하지만 이번에 저희가 관찰한 공격자들은 들키든 말든 상관이 없다는 태도였습니다. 사실 그렇기 때문에 특정 국가의 사이버전 부대를 의심하기가 힘듭니다.”

시티즌 랩의 연구로서 드러나게 된 건 다음과 같이 정리된다.

1) 공격에 드는 비용은 그리 높지 않아도 된다.

2) 값싼 방법으로 침투에 성공할 수만 있다면 굳이 고도화된 툴을 사용하지 않아도 된다.

또 다른 연구원인 마사시 니시하타(Masashi Nishihata)는 “사이버 스파이 작전이라고 하면 돈과 기술 모두 월등한 세력들만 하는 것으로 알려져 있는데, 이를 뒤집는 사례”라고도 말한다.

이런 메시지는 지난 11월 보안 업체 레코디드 퓨처(Recorded Future) 역시 전파한 바 있다. 당시 레코디드 퓨처는 보고서를 통해 “사이버 범죄자들이 투자하는 돈은 3500 달러에서 5000 달러 수준”이라고 밝혔으며, “그로 인해 약 400~600%의 수익을 거둔다”고 적시했다. “요즘의(당시인 11월) 해커들은 예전에 천재 해커들이 비싼 돈 들여 성공시켰던 공격을 저렴하고 가볍게 성공시킵니다. 그만큼 툴이 많아지고 범죄 대행 서비스의 가격이 내려가고 있어서죠.”

또 다른 보안 업체 트렌드 마이크로(Trend Micro)는 그 보다 한 달 전인 10월 “중동과 북아프리카 지역의 다크웹 혹은 암시장에서는 아마추어 해커가 무럭무럭 자라고 있다”는 보고서를 발표한 바 있다. 이상과 이념만 같다면 교육 비용도 거의 들지 않는다고 했다. 이제 막 해킹에 손대기 시작한 청소년들조차도 손쉽게 SQL 인젝션, 키로깅, 멀웨어 난독화 툴을 활용할 수 있는 환경이라 수년 후 대량의 공격이 발생할 것이 예상된다고 경고했었다.

공격에 들어가는 자원과 리소스가 점점 줄어들고 있는 트렌드가 암시장 내에 형성되고 있는 것이 분명해 보인다. 시티즌 랩은 “이런 때라면 방어자들이 더더욱 기본기에 충실해야 한다”고 말한다. “공격이 쉬워진다고 해서 누구나 천재적인 공격을 한다는 게 아닙니다. 기초적인 수준의 공격이 더 많이 일어난다는 것이죠. 정말로 ‘back to basic’을 실천해야 할 때입니다.”

결국 해킹을 막는다는 건 “그들의 비용과 리스크를 높이는 것”이라고 니시하타는 정리한다. “비싸면 비싸질수록, 위험하면 위험해질수록 공격의 빈도는 줄어들 수밖에 없습니다. 방어자들이 보안의 기본 사항을 지키면, 공격은 비싸지고 시간이 오래 걸립니다. 예를 들어 사용자들이 이중인증에만 익숙해져도 공격자들에겐 큰 부담이 되거든요.”

[국제부 문가용 기자(globoan@boannews.com)]

방어자가 기본기 지키면 공격의 비용과 리스크 높아져

[보안뉴스 문가용 기자] 얼마 전 토론토대학의 시티즌 랩(Citizen Lab)에 소속된 연구원들은 피싱 공격의 내부 사정을 들여다보는 데에 성공했다고 발표하며, 최근 공격자들이 어떤 환경에서 작업을 진행시키는지 알렸다.

[이미지 = iclickart]

지난 8개월 동안 이 연구원들은 티베트를 겨냥한 피싱 공격 운영자들을 관찰해왔다. 이들이 어떤 식으로 미끼를 만들고, 가짜 웹 페이지들을 만드는지, 또한 수십 개의 가짜 도메인을 등록하고 이메일을 특정 개인과 단체들에 발송하는지도 지켜봤다. 이렇게 할 수 있었던 건 “피싱 공격자들이 엉뚱한 실수를 저질렀기 때문”이라고 한다.

티베트를 겨냥한 피싱 공격은 약 19개월 동안 진행됐다. 즉 토론토대학 연구원들이 관찰을 시작하기 1년 전부터 존재해왔던 공격이라는 것이다. 그 19개월 동안 공격자들이 사용한 금액은 1068 달러가 전부였다. 도메인 등록에 878 달러, 서버 대여료가 190 달러였던 것이다. 또한 기초적인 웹 개발 및 시스템 관리 기술만으로도 공격이 가능했다고 한다.

일단 공격자들은 표적을 정하고, 그 중 두 명의 이메일 계정을 침해하는 데에 성공했다. 그 이메일 계정들에 등록된 연락처 정보를 통해 피싱 공격을 확대했다. “하지만 이 계정들만 침해된 건 아니라고 봅니다. 저희가 수집한 미끼 파일만 보더라도, 다른 이메일 계정에 보관되어 있었을 법한 비밀 파일들이 꽤나 있었거든요.” 시티즌 랩의 책임자인 로날드 데이버트(Ronald Deibert)의 설명이다.

데이버트는 먼저 “아직 공격자들이 어떤 나라나 조직, 단체에 소속되어 있는지 알 수 없다”고 선을 그었다. 티베트 단체를 공격한다고 했을 때 누구나 ‘중국’을 제일 먼저 떠올릴 텐데 이번 연구 발표의 목적이 중국을 규탄하기 위한 것은 아니기 때문이라고 한다. 이번에 관찰 대상이 된 공격자들은 티베트의 활동가들 외에, 중국 내 위구르족, 파룬궁 종교 단체, 홍콩, 버마 등도 공격해왔다고 한다. 언급하진 않았지만 ‘중국’에 대한 의혹이 더욱 강해지는 부분이다.

하지만 공격자들이 프리랜서이거나 용병의 신분으로 누군가의 후원 및 의뢰를 받고 공격을 감행했을 가능성도 있다. “공격이 정교하지 않았어요. 특히 정부의 후원을 받는 해커들은 흔적을 감추는 데에 대단한 기술적 능력을 보이거든요. 하지만 이번에 저희가 관찰한 공격자들은 들키든 말든 상관이 없다는 태도였습니다. 사실 그렇기 때문에 특정 국가의 사이버전 부대를 의심하기가 힘듭니다.”

시티즌 랩의 연구로서 드러나게 된 건 다음과 같이 정리된다.

1) 공격에 드는 비용은 그리 높지 않아도 된다.

2) 값싼 방법으로 침투에 성공할 수만 있다면 굳이 고도화된 툴을 사용하지 않아도 된다.

또 다른 연구원인 마사시 니시하타(Masashi Nishihata)는 “사이버 스파이 작전이라고 하면 돈과 기술 모두 월등한 세력들만 하는 것으로 알려져 있는데, 이를 뒤집는 사례”라고도 말한다.

이런 메시지는 지난 11월 보안 업체 레코디드 퓨처(Recorded Future) 역시 전파한 바 있다. 당시 레코디드 퓨처는 보고서를 통해 “사이버 범죄자들이 투자하는 돈은 3500 달러에서 5000 달러 수준”이라고 밝혔으며, “그로 인해 약 400~600%의 수익을 거둔다”고 적시했다. “요즘의(당시인 11월) 해커들은 예전에 천재 해커들이 비싼 돈 들여 성공시켰던 공격을 저렴하고 가볍게 성공시킵니다. 그만큼 툴이 많아지고 범죄 대행 서비스의 가격이 내려가고 있어서죠.”

또 다른 보안 업체 트렌드 마이크로(Trend Micro)는 그 보다 한 달 전인 10월 “중동과 북아프리카 지역의 다크웹 혹은 암시장에서는 아마추어 해커가 무럭무럭 자라고 있다”는 보고서를 발표한 바 있다. 이상과 이념만 같다면 교육 비용도 거의 들지 않는다고 했다. 이제 막 해킹에 손대기 시작한 청소년들조차도 손쉽게 SQL 인젝션, 키로깅, 멀웨어 난독화 툴을 활용할 수 있는 환경이라 수년 후 대량의 공격이 발생할 것이 예상된다고 경고했었다.

공격에 들어가는 자원과 리소스가 점점 줄어들고 있는 트렌드가 암시장 내에 형성되고 있는 것이 분명해 보인다. 시티즌 랩은 “이런 때라면 방어자들이 더더욱 기본기에 충실해야 한다”고 말한다. “공격이 쉬워진다고 해서 누구나 천재적인 공격을 한다는 게 아닙니다. 기초적인 수준의 공격이 더 많이 일어난다는 것이죠. 정말로 ‘back to basic’을 실천해야 할 때입니다.”

결국 해킹을 막는다는 건 “그들의 비용과 리스크를 높이는 것”이라고 니시하타는 정리한다. “비싸면 비싸질수록, 위험하면 위험해질수록 공격의 빈도는 줄어들 수밖에 없습니다. 방어자들이 보안의 기본 사항을 지키면, 공격은 비싸지고 시간이 오래 걸립니다. 예를 들어 사용자들이 이중인증에만 익숙해져도 공격자들에겐 큰 부담이 되거든요.”

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)