이란의 사이버전 관련 활동, 최근 들어 왕성해져...민간 기업도 주의해야

리프마이너, 실력 자체는 평균 정도지만, 공격 의지는 대단해 보여

[보안뉴스 문가용 기자] 이란에서 활동하는 것으로 보이는 사이버 공격 단체인 리프마이너(Leafmier)가 중동 지역의 여러 조직들을 상대로 광범위한 스파잉 공격을 실시하고 있다는 사실이 발표됐다. 리프마이너는 널리 사용되고 있는 툴과 자체 제작한 멀웨어를 모두 사용한다.

리프마이너의 해킹 기술력만 놓고 보면 후하게 점수를 줘도 평균 정도인데, 목표점은 훨씬 높은 것 같다고 보안 업체 시만텍(Symantec)은 묘사하고 있다. 시만텍은 리프마이너를 얼마간 추적해왔다.

시만텍의 분석에 의하면 리프마이너는 최근 809개의 조직들을 대상으로 취약점 스캐닝을 실시했다고 한다. 사우디아라비아, UAE, 이집트, 쿠웨이트, 이스라엘 등 중동의 여러 국가에서 활동하는 다양한 조직들이 공격 대상이었다.

리프마이너가 집중적으로 노리는 것은 금융 단체와 정부 기관, 석유화학 산업인 것으로 보인다. 하지만 선박 및 운송업, 식음료 서비스, 유틸리티, 건설업에도 공격의 손길이 일부 미쳤다고 한다. 이메일 데이터, 파일, 데이터베이스 서버 등을 노린다.

“리프마이너는 최소 800개 조직을 한 번에 노리고 공격했어요. 대단히 야심차다고 볼 수 있습니다. 동시다발적으로 이렇게까지 많은 조직을 공격한 APT 단체는 그리 흔치 않습니다. 왜냐하면 APT 단체는 대부분 적은 수의 표적들만을 노리기 때문입니다.”

그룹으로서 리프마이너의 출현은 일반 기업들이라도 네트워크 인프라, 특히 인터넷으로 접촉이 가능한 부분에 대한 보안을 강화해야 한다는 걸 뜻한다. “이미 널리 알려진 취약점들과 공격 툴들에 대해서는 실험을 통해서 대비를 해야 합니다. 알려진 취약점이 네트워크 내에 없는지를 점검하고 보강하는 것이 이러한 APT 그룹의 공격을 막는 첫 걸음입니다.”

또한 리프마이너는 최근 심해지고 있는 이란의 사이버 공격 활동에 대한 증거이기도 하다. 올해 초 보안 업체 파이어아이(FireEye)는 이란의 사이버전 행위가 급격히 증가했다는 내용의 보고서를 발표한 바 있다. 당시 파이어아이는 이란을 두고 “제2의 중국”이라고까지 표현했다.

이번 주 또 다른 보안 업체 팔로알토 네트웍스(Palo Alto Networks)의 경우, 예전부터 이란의 해킹 그룹이라고 알려진 오일리그 그룹(OilRig Group)에 대한 보고서를 발표하기도 했다. 올해 5월과 6월 사이, 오일리그 그룹의 공격이 급증했다는 내용이었다. 특히 기술 산업과 정부 기관을 노리는 공격이 늘어났다고 밝혔다.

시만텍에 따르면 리프마이너의 공격 전략은 ‘자급자족형’이라고 묘사할 수 있다. 이는 최근 많은 해킹 단체들 사이에서 나타나는 특징이기도 하다. “자급자족형이란, APT 그룹이 자체적으로 개발한 툴들과 암시장 등을 통해 판매되거나 대중들에게 공개된 툴들을 함께 사용한다는 것입니다.”

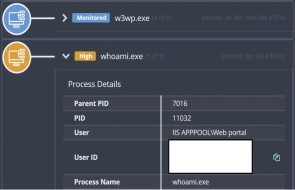

예를 들어 리프마이너는 널리 알려진 포스트 익스플로잇 툴인 미미캐츠(Mimikatz)를 사용해 크리덴셜을 수집한다. 그리고 이 미미캐츠를 네트워크에 심기 위해 시스템을 침해할 때는 프로세스 도플갱잉(Process Doppelganging)이라는 기법을 쓴다. 프로세스 도플갱잉은 보안 업체 엔실로(enSilo)가 선보인 이후 몇몇 공격 그룹이 사용하고 있는 전략이다.

뿐만 아니라 리프마이너는 NSA의 퍼즈번치(Fuzzbunch)라는 툴키트를 사용하는 모습도 보였다. 이는 작년 셰도우 브로커스(Shadow Brokers)라는 해킹 그룹이 유출시킨 툴이다. 리프마이너는 퍼즈번치를 이용해 자신들이 자체적으로 만든 멀웨어를 배포한다.

리프마이너가 자체적으로 생산한 멀웨어 중 하나는 소르구(Sorgu)라는 백도어다. 침해된 시스템에 원격 접근할 수 있도록 해주는 것이다. 또 이메캅(Imecab)이라는 것도 있다. 침해된 시스템에 오랫동안 머무를 수 있게 해주는 ‘퍼시스턴트(persistent)’ 툴이다.

리프마이너는 크게 세 가지 기법을 사용해 표적이 된 네트워크에 접근한다.

1) 침해된 웹 서버를 활용한 워터링 홀

2) 네트워크 내 취약점 스캔

3) 네트워크 로그인을 겨냥한 사전 공격

“그러니 조직들은 최근에 떠오르고 있는 취약점이나 공격 기법에만 신경 쓸 것이 아니라 오래된 것들도 역시 계속해서 염두에 두고 있어야 합니다. 또한 해외 정부와 관련이 있는, 일병 사이버전 부대들이 민간 기업들을 노릴 수 있다는 것도 기억해야 합니다. 이제 사이버전이 국가들에게만 맡겨진 것이 아닙니다.”

[국제부 문가용 기자(globoan@boannews.com)]

리프마이너, 실력 자체는 평균 정도지만, 공격 의지는 대단해 보여

[보안뉴스 문가용 기자] 이란에서 활동하는 것으로 보이는 사이버 공격 단체인 리프마이너(Leafmier)가 중동 지역의 여러 조직들을 상대로 광범위한 스파잉 공격을 실시하고 있다는 사실이 발표됐다. 리프마이너는 널리 사용되고 있는 툴과 자체 제작한 멀웨어를 모두 사용한다.

[이미지 = iclickart]

리프마이너의 해킹 기술력만 놓고 보면 후하게 점수를 줘도 평균 정도인데, 목표점은 훨씬 높은 것 같다고 보안 업체 시만텍(Symantec)은 묘사하고 있다. 시만텍은 리프마이너를 얼마간 추적해왔다.

시만텍의 분석에 의하면 리프마이너는 최근 809개의 조직들을 대상으로 취약점 스캐닝을 실시했다고 한다. 사우디아라비아, UAE, 이집트, 쿠웨이트, 이스라엘 등 중동의 여러 국가에서 활동하는 다양한 조직들이 공격 대상이었다.

리프마이너가 집중적으로 노리는 것은 금융 단체와 정부 기관, 석유화학 산업인 것으로 보인다. 하지만 선박 및 운송업, 식음료 서비스, 유틸리티, 건설업에도 공격의 손길이 일부 미쳤다고 한다. 이메일 데이터, 파일, 데이터베이스 서버 등을 노린다.

“리프마이너는 최소 800개 조직을 한 번에 노리고 공격했어요. 대단히 야심차다고 볼 수 있습니다. 동시다발적으로 이렇게까지 많은 조직을 공격한 APT 단체는 그리 흔치 않습니다. 왜냐하면 APT 단체는 대부분 적은 수의 표적들만을 노리기 때문입니다.”

그룹으로서 리프마이너의 출현은 일반 기업들이라도 네트워크 인프라, 특히 인터넷으로 접촉이 가능한 부분에 대한 보안을 강화해야 한다는 걸 뜻한다. “이미 널리 알려진 취약점들과 공격 툴들에 대해서는 실험을 통해서 대비를 해야 합니다. 알려진 취약점이 네트워크 내에 없는지를 점검하고 보강하는 것이 이러한 APT 그룹의 공격을 막는 첫 걸음입니다.”

또한 리프마이너는 최근 심해지고 있는 이란의 사이버 공격 활동에 대한 증거이기도 하다. 올해 초 보안 업체 파이어아이(FireEye)는 이란의 사이버전 행위가 급격히 증가했다는 내용의 보고서를 발표한 바 있다. 당시 파이어아이는 이란을 두고 “제2의 중국”이라고까지 표현했다.

이번 주 또 다른 보안 업체 팔로알토 네트웍스(Palo Alto Networks)의 경우, 예전부터 이란의 해킹 그룹이라고 알려진 오일리그 그룹(OilRig Group)에 대한 보고서를 발표하기도 했다. 올해 5월과 6월 사이, 오일리그 그룹의 공격이 급증했다는 내용이었다. 특히 기술 산업과 정부 기관을 노리는 공격이 늘어났다고 밝혔다.

시만텍에 따르면 리프마이너의 공격 전략은 ‘자급자족형’이라고 묘사할 수 있다. 이는 최근 많은 해킹 단체들 사이에서 나타나는 특징이기도 하다. “자급자족형이란, APT 그룹이 자체적으로 개발한 툴들과 암시장 등을 통해 판매되거나 대중들에게 공개된 툴들을 함께 사용한다는 것입니다.”

예를 들어 리프마이너는 널리 알려진 포스트 익스플로잇 툴인 미미캐츠(Mimikatz)를 사용해 크리덴셜을 수집한다. 그리고 이 미미캐츠를 네트워크에 심기 위해 시스템을 침해할 때는 프로세스 도플갱잉(Process Doppelganging)이라는 기법을 쓴다. 프로세스 도플갱잉은 보안 업체 엔실로(enSilo)가 선보인 이후 몇몇 공격 그룹이 사용하고 있는 전략이다.

뿐만 아니라 리프마이너는 NSA의 퍼즈번치(Fuzzbunch)라는 툴키트를 사용하는 모습도 보였다. 이는 작년 셰도우 브로커스(Shadow Brokers)라는 해킹 그룹이 유출시킨 툴이다. 리프마이너는 퍼즈번치를 이용해 자신들이 자체적으로 만든 멀웨어를 배포한다.

리프마이너가 자체적으로 생산한 멀웨어 중 하나는 소르구(Sorgu)라는 백도어다. 침해된 시스템에 원격 접근할 수 있도록 해주는 것이다. 또 이메캅(Imecab)이라는 것도 있다. 침해된 시스템에 오랫동안 머무를 수 있게 해주는 ‘퍼시스턴트(persistent)’ 툴이다.

리프마이너는 크게 세 가지 기법을 사용해 표적이 된 네트워크에 접근한다.

1) 침해된 웹 서버를 활용한 워터링 홀

2) 네트워크 내 취약점 스캔

3) 네트워크 로그인을 겨냥한 사전 공격

“그러니 조직들은 최근에 떠오르고 있는 취약점이나 공격 기법에만 신경 쓸 것이 아니라 오래된 것들도 역시 계속해서 염두에 두고 있어야 합니다. 또한 해외 정부와 관련이 있는, 일병 사이버전 부대들이 민간 기업들을 노릴 수 있다는 것도 기억해야 합니다. 이제 사이버전이 국가들에게만 맡겨진 것이 아닙니다.”

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.jpg)