디스크 암호화 기술 구현은 어려운 일...다른 제품도 사정 비슷할 것

하드웨어 레벨의 암호화와 소프트웨어로의 암호화 모두 필요

[보안뉴스 문가용 기자] 스토리지 장비 제조사들 사이에서 널리 사용되고 있는 하드웨어 레벨에서의 전체 디스크 암호화 기술에서 취약점이 발견됐다. 보다 정확히 말하면 암호화 기술 자체에서가 아니라, 그걸 구현하는 제조사들의 방식이 문제다. 그래서 암호화 기술을 탑재한다고 하지만, 암호화가 하나도 이뤄지지 않을 때도 있다고 네덜란드 라드바우드대학(Radboud University)의 전문가들이 설명한다.

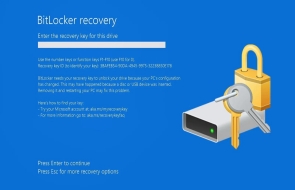

하드웨어 단계에서의 전체 디스크 암호화는 일반적으로 소프트웨어 암호화만큼 강력하거나 그 이상 안전한 기술이라고 여겨진다. 마이크로소프트의 비트록커(BitLocker) 암호화 소프트웨어도 하드웨어 암호화 기능이 사용 가능한 시스템에서는 디폴트를 하드웨어 암호화로 설정한다.

하지만 라드바우드대학 전문가들이 실험을 했을 때 자가 암호화를 하는 솔리드 스테이트 드라이브(SSD) 일부에서 근본적인 단계의 취약점이 나타났다. 이들이 실험한 건 SSD 시장의 ‘메이저 플레이어’인 삼성과 크루셜(Crucial)의 제품들이었고, 많은 모델들에서 암호화 우회가 가능하다는 것을 증명해내기도 했다.

물론 이 공격을 성공시키려면 몇 가지 조건이 성립되어야 한다. SSD에 대한 지식이 어느 정도 뒷받침 되어야 하고, 드라이브에 물리적인 접근이 가능해야 한다. 그래야 비밀번호나 복호화 키 없이 암호화된 데이터를 추출할 수 있다. “솔직히 실험 전에 암호화 기술을 뚫을 수 있으리라고 예상하지 않았습니다. 그래서 저희도 (결과에) 깜짝 놀랐습니다.” 연구에 참여했던 베르나르드 반 가스텔(Bernard van Gastel) 부교수의 설명이다. “암호화 기술 구현을 이런 식으로 엉성하게 한다는 게 믿겨지지 않을 정도였습니다.”

현재 삼성과 크루셜은 SSD 시장의 절반 정도를 차지하고 있는 것으로 알려져 있다. 즉 이 시장에서 가장 앞서간다는 회사인데, 이 두 회사가 하드웨어 전체 디스크 암호화 구현을 제대로 하지 못한다는 건, 다른 SSD 제품에도 비슷한 오류가 있다는 걸 예상해봄직 하게 만든다. 반 가스텔 부교수는 “다른 제품을 들여다보진 못했지만, 삼성과 크루셜만의 문제라고 보기는 힘들 가능성이 높다”고 덧붙였다.

문제는 자가 암호화 드라이브들이 비교적 새롭게 도입하기 시작한 암호화 표준인 TCG 오팔(Trusted Computing Group Opal)이라고 반 가스텔 교수는 짚는다. “다시 말하지만 TCG 오팔 기술의 문제가 아니라, TCG 오팔을 기업들이 구현하는 것이 굉장히 어렵다는 게 문제입니다. TCG 오팔은 하드웨어 수준에서의 암호화 보호 장치를 향상시키는 것을 목적으로 하고 있지만, 제대로 구현하는 것이 상당히 까다롭습니다. 실수하기는 대단히 쉽고요.”

반 가스텔 교수와 그의 동료 카를로 메이제르(Carlo Meijer)가 삼성과 크루셜 SSD 일부에서 찾아낸 오류 중 중요한 것 하나는, 디스크 암호화 키가 비밀번호에 제대로 결속되지(bind) 않았다는 것이었다. “SSD에서 하드웨어 암호화를 설정할 때, 사용자가 비밀번호를 입력하는 게 보통입니다. 이 비밀번호로부터 암호화 키가 생성되며, 이 암호화 키가 있어야 디스크 암호화 및 복호화가 가능하게 됩니다.”

그런데 암호화 키와 비밀번호 사이의 연결고리가 없는 SSD가 여럿 있었다고 한다. 그래서 암호화 키가 비밀번호로부터 생성되는 게 아니라, 암호화된 데이터를 복구하는 데 필요한 모든 정보가 드라이브 내에 고스란히 저장되는 결과가 발생한다. 이런 때에도 SSD는 사용자로부터 비밀번호를 입력하도록 하는 절차를 밟는데, 반 가스텔과 메이제르는 여기에 아무 비밀번호나 입력해도 항상 통과되도록 조작하는 데 성공했다고 한다. 비밀번호 확인 시스템도 무용지물인데다가 데이터 복구에 필요한 모든 데이터도 드라이브로부터 얻어낼 수 있으니 사실상 암호화가 되지 않은 것이나 다름없게 되는 것.

또 다른 중대한 오류 중에는 사용자가 마스터 비밀번호를 새롭게 설정한 후에도 SSD에서 디스크 암호화 키를 빼낼 수 있게 해주는 것이 있었다. 이는 웨어 레벨링(wear leveling)이라고 불리는 SSD 내 플래시 메모리 관련 기술의 특성에 기인한 것이라고 반 가스텔 교수는 설명한다. “웨어 레벨링은 디스크 내 데이터의 기록과 삭제를 고르게 배분함으로써 장비의 수명을 조금이라도 늘리는 기술입니다. 그런데 저희가 살펴본 장비들 중 일부에서는 데이터가 고르게 배분되는 과정에서 디스크 암호화 키가 추출 가능한 구역으로 할당되더군요.”

이런 식의 심각할 수 있는 오류를 반 가스텔 교수와 그의 팀원들은 총 6개 발견했다. 이들이 조사한 장비들은 아래와 같다.

1) 크루셜 MX 100

2) 크루셜 MX 200

3) 크루셜 MX 300

4) 삼성 840 EVO

5) 삼성 850 EVO

6) 삼성 T3 USB

7) 삼성 T5 USB

반 가스텔 교수는 “그러므로 하드웨어 암호화 기술만을 믿고 의지하는 건 위험할 수 있다”고 결론을 내린다. “하드웨어 암호화를 구현했다면, 동시에 소프트웨어 암호화도 적용해서 데이터를 보호해야 합니다. 베라크립트(Veracrypt)와 같은 툴은 오픈소스이면서도 강력합니다. 조직 내에서 비트록커가 디폴트 암호화 기술로 지정되어 있다면, 하드웨어 암호화 기술만을 디폴트로 지정하지 않고, 소프트웨어 암호화 기술도 작동할 수 있도록 설정 내용을 변경해야 합니다.”

이러한 문제점은 삼성과 크루셜에도 전달이 된 상태다. 삼성은 비휴대용 SSD 사용자의 경우 암호화 소프트웨어를 설치할 것과, 휴대용 SSD 사용자의 경우 펌웨어 업데이트를 권장했다. 크루셜 측은 아직 공식적인 발표를 하지 않고 있다.

11월 10일 업데이트 : 크루셜 측은 현재 이 문제점을 인지하고 있다고 하며, 이러한 보안 취약점은 드라이브에 대한 물리적 접근, 심도 깊은 SSD 지식 및 기술, 그리고 고급 엔지니어링 장비를 갖춘 개인만이 악용 할 수 있다고 밝혔다. 또한 이미 MX100과 MX200에 관해 펌웨어 업데이트를 완료하여 www.crucial.com/firmware에 업로드 했고 MX300에 관한 펌웨어 업데이트는 2018년 11월 13일에 업로드 될 예정이라고 한다.

3줄 요약

1. SSD 시장의 절반 차지하고 있는 삼성과 크루셜 제품 일부에서 치명적인 디스크 암호화 오류 발견.

2. 하드웨어 디스크 암호화 구축이 원래 굉장히 어려운 것이라고 함.

3. 하드웨어 암호화와 소프트웨어 암호화 기술을 모두 써서 데이터 보호하는 게 안전.

[국제부 문가용 기자(globoan@boannews.com)]

하드웨어 레벨의 암호화와 소프트웨어로의 암호화 모두 필요

[보안뉴스 문가용 기자] 스토리지 장비 제조사들 사이에서 널리 사용되고 있는 하드웨어 레벨에서의 전체 디스크 암호화 기술에서 취약점이 발견됐다. 보다 정확히 말하면 암호화 기술 자체에서가 아니라, 그걸 구현하는 제조사들의 방식이 문제다. 그래서 암호화 기술을 탑재한다고 하지만, 암호화가 하나도 이뤄지지 않을 때도 있다고 네덜란드 라드바우드대학(Radboud University)의 전문가들이 설명한다.

[이미지 = iclickart]

하드웨어 단계에서의 전체 디스크 암호화는 일반적으로 소프트웨어 암호화만큼 강력하거나 그 이상 안전한 기술이라고 여겨진다. 마이크로소프트의 비트록커(BitLocker) 암호화 소프트웨어도 하드웨어 암호화 기능이 사용 가능한 시스템에서는 디폴트를 하드웨어 암호화로 설정한다.

하지만 라드바우드대학 전문가들이 실험을 했을 때 자가 암호화를 하는 솔리드 스테이트 드라이브(SSD) 일부에서 근본적인 단계의 취약점이 나타났다. 이들이 실험한 건 SSD 시장의 ‘메이저 플레이어’인 삼성과 크루셜(Crucial)의 제품들이었고, 많은 모델들에서 암호화 우회가 가능하다는 것을 증명해내기도 했다.

물론 이 공격을 성공시키려면 몇 가지 조건이 성립되어야 한다. SSD에 대한 지식이 어느 정도 뒷받침 되어야 하고, 드라이브에 물리적인 접근이 가능해야 한다. 그래야 비밀번호나 복호화 키 없이 암호화된 데이터를 추출할 수 있다. “솔직히 실험 전에 암호화 기술을 뚫을 수 있으리라고 예상하지 않았습니다. 그래서 저희도 (결과에) 깜짝 놀랐습니다.” 연구에 참여했던 베르나르드 반 가스텔(Bernard van Gastel) 부교수의 설명이다. “암호화 기술 구현을 이런 식으로 엉성하게 한다는 게 믿겨지지 않을 정도였습니다.”

현재 삼성과 크루셜은 SSD 시장의 절반 정도를 차지하고 있는 것으로 알려져 있다. 즉 이 시장에서 가장 앞서간다는 회사인데, 이 두 회사가 하드웨어 전체 디스크 암호화 구현을 제대로 하지 못한다는 건, 다른 SSD 제품에도 비슷한 오류가 있다는 걸 예상해봄직 하게 만든다. 반 가스텔 부교수는 “다른 제품을 들여다보진 못했지만, 삼성과 크루셜만의 문제라고 보기는 힘들 가능성이 높다”고 덧붙였다.

문제는 자가 암호화 드라이브들이 비교적 새롭게 도입하기 시작한 암호화 표준인 TCG 오팔(Trusted Computing Group Opal)이라고 반 가스텔 교수는 짚는다. “다시 말하지만 TCG 오팔 기술의 문제가 아니라, TCG 오팔을 기업들이 구현하는 것이 굉장히 어렵다는 게 문제입니다. TCG 오팔은 하드웨어 수준에서의 암호화 보호 장치를 향상시키는 것을 목적으로 하고 있지만, 제대로 구현하는 것이 상당히 까다롭습니다. 실수하기는 대단히 쉽고요.”

반 가스텔 교수와 그의 동료 카를로 메이제르(Carlo Meijer)가 삼성과 크루셜 SSD 일부에서 찾아낸 오류 중 중요한 것 하나는, 디스크 암호화 키가 비밀번호에 제대로 결속되지(bind) 않았다는 것이었다. “SSD에서 하드웨어 암호화를 설정할 때, 사용자가 비밀번호를 입력하는 게 보통입니다. 이 비밀번호로부터 암호화 키가 생성되며, 이 암호화 키가 있어야 디스크 암호화 및 복호화가 가능하게 됩니다.”

그런데 암호화 키와 비밀번호 사이의 연결고리가 없는 SSD가 여럿 있었다고 한다. 그래서 암호화 키가 비밀번호로부터 생성되는 게 아니라, 암호화된 데이터를 복구하는 데 필요한 모든 정보가 드라이브 내에 고스란히 저장되는 결과가 발생한다. 이런 때에도 SSD는 사용자로부터 비밀번호를 입력하도록 하는 절차를 밟는데, 반 가스텔과 메이제르는 여기에 아무 비밀번호나 입력해도 항상 통과되도록 조작하는 데 성공했다고 한다. 비밀번호 확인 시스템도 무용지물인데다가 데이터 복구에 필요한 모든 데이터도 드라이브로부터 얻어낼 수 있으니 사실상 암호화가 되지 않은 것이나 다름없게 되는 것.

또 다른 중대한 오류 중에는 사용자가 마스터 비밀번호를 새롭게 설정한 후에도 SSD에서 디스크 암호화 키를 빼낼 수 있게 해주는 것이 있었다. 이는 웨어 레벨링(wear leveling)이라고 불리는 SSD 내 플래시 메모리 관련 기술의 특성에 기인한 것이라고 반 가스텔 교수는 설명한다. “웨어 레벨링은 디스크 내 데이터의 기록과 삭제를 고르게 배분함으로써 장비의 수명을 조금이라도 늘리는 기술입니다. 그런데 저희가 살펴본 장비들 중 일부에서는 데이터가 고르게 배분되는 과정에서 디스크 암호화 키가 추출 가능한 구역으로 할당되더군요.”

이런 식의 심각할 수 있는 오류를 반 가스텔 교수와 그의 팀원들은 총 6개 발견했다. 이들이 조사한 장비들은 아래와 같다.

1) 크루셜 MX 100

2) 크루셜 MX 200

3) 크루셜 MX 300

4) 삼성 840 EVO

5) 삼성 850 EVO

6) 삼성 T3 USB

7) 삼성 T5 USB

반 가스텔 교수는 “그러므로 하드웨어 암호화 기술만을 믿고 의지하는 건 위험할 수 있다”고 결론을 내린다. “하드웨어 암호화를 구현했다면, 동시에 소프트웨어 암호화도 적용해서 데이터를 보호해야 합니다. 베라크립트(Veracrypt)와 같은 툴은 오픈소스이면서도 강력합니다. 조직 내에서 비트록커가 디폴트 암호화 기술로 지정되어 있다면, 하드웨어 암호화 기술만을 디폴트로 지정하지 않고, 소프트웨어 암호화 기술도 작동할 수 있도록 설정 내용을 변경해야 합니다.”

이러한 문제점은 삼성과 크루셜에도 전달이 된 상태다. 삼성은 비휴대용 SSD 사용자의 경우 암호화 소프트웨어를 설치할 것과, 휴대용 SSD 사용자의 경우 펌웨어 업데이트를 권장했다. 크루셜 측은 아직 공식적인 발표를 하지 않고 있다.

11월 10일 업데이트 : 크루셜 측은 현재 이 문제점을 인지하고 있다고 하며, 이러한 보안 취약점은 드라이브에 대한 물리적 접근, 심도 깊은 SSD 지식 및 기술, 그리고 고급 엔지니어링 장비를 갖춘 개인만이 악용 할 수 있다고 밝혔다. 또한 이미 MX100과 MX200에 관해 펌웨어 업데이트를 완료하여 www.crucial.com/firmware에 업로드 했고 MX300에 관한 펌웨어 업데이트는 2018년 11월 13일에 업로드 될 예정이라고 한다.

3줄 요약

1. SSD 시장의 절반 차지하고 있는 삼성과 크루셜 제품 일부에서 치명적인 디스크 암호화 오류 발견.

2. 하드웨어 디스크 암호화 구축이 원래 굉장히 어려운 것이라고 함.

3. 하드웨어 암호화와 소프트웨어 암호화 기술을 모두 써서 데이터 보호하는 게 안전.

[국제부 문가용 기자(globoan@boannews.com)]

Copyrighted 2015. UBM-Tech. 117153:0515BC

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)

.jpg)