텅쉰 “이동전화기 바이러스 4대 유형, 요금소모·요금차감·정보절취·맬웨어 행위”

바이러스 전파 경로 다양화, S/W번들·이동전화기 리소스 사이트·e마켓·바코드 등

[보안뉴스 온기홍=중국 베이징] 중국에서 요금소모, 악의적 요금차감, 중요 정보 절취, 맬웨어 행위가 이동전화기 바이러스들의 4대 유형에 꼽혔다. 중국에서 이동전화기를 겨냥한 바이러스들의 수량이 많은 만큼 그 전파 경로도 다양화하고 있는 것으로 나타났다. 다른 소프트웨어(S/W)와 번들을 비롯해 이동전화기 리소스·정보 사이트, 모바일 앱 관련 e마켓, 2차원 바코드, 클라우드 드라이브 따위는 해커들이 이동전화기 바이러스들을 퍼뜨리는 주요 경로들로 확인됐다.

1분기 이동전화기 바이러스 유형, 요금소모·요금차감 위주

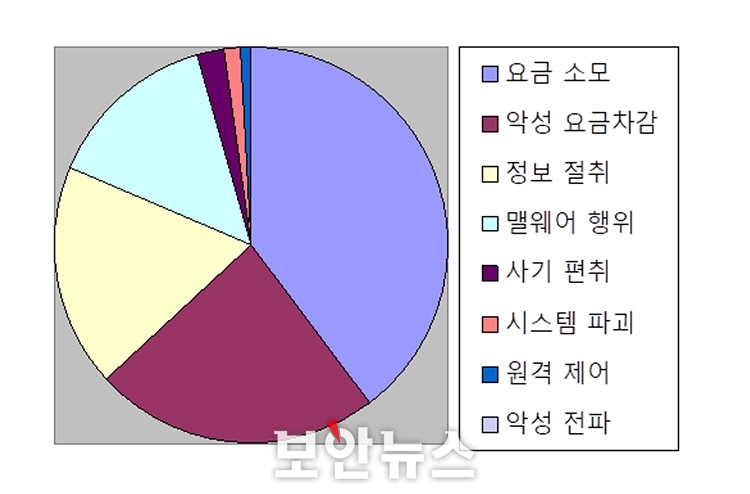

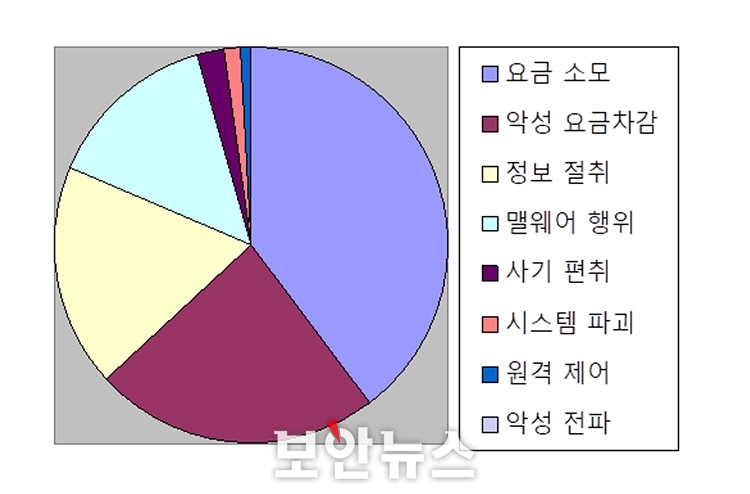

중국 텅쉰의 모바일보안랩은 지난 1분기 자체 보안솔루션을 써서 탐지한 이동전화기 바이러스들의 주요 유형을 조사한 결과, 요금소모, 악의적 요금차감, 중요 정보 절취, 맬웨어 행위 순으로 많았다고 밝혔다. 전체 이동전화기 바이러스 유형 가운데 각각 39.82%, 23.16%, 18.54%, 14.17%를 차지했다. 이는 직접적으로 금전 이익을 취하는 것이 바이러스 제작자들의 가장 큰 목표임을 보여 준다고 모바일보안랩은 덧붙였다.

이밖에 사기(피싱, 점유율 2.17%), 시스템 파괴(1.40%), 원격 제어(0.71%), 악의적 전파(0.03%) 따위도 이동전화기 바이러스 유형들로 꼽혔다.

이동전화기 바이러스의 유형을 세부적으로 살펴보면, △광고 푸시(12.81%) △유료 서비스 구매 메시지 발송 통한 요금소모(11.13%) △메시지 발송 통한 요금차감(7.88%) △일반 음란류(7.55%) △사용자 몰래 S/W 다운로드(5.29%) △계정 절취(5.26%) 등이 대표적으로 꼽혔다.

이밖에 △프라이버시 절취(4.08%) △허위기만(3.94%) △공유 유도(3.92%) △기타 요금차감류(3.95%) △단말기에 설치 유도(3.43%) △(게임) 핵(1.73%) △글·댓글을 목록 최상위로 올림(1.69%) △금융 결제류 바이러스(1.45%) △불법복제판에 암호 해독류 포함(1.03%) 등 유형의 이동전화 바이러스들도 자주 출현했다.

이 가운데 요금차감류 바이러스는 주로 게임 앱에 숨어 있는 것으로 나타났다고 모바일보안랩은 밝혔다. 이들 요금차감류 바이러스의 수법을 보면, 먼저 S/W 백그라운드에서 사용자 몰래 특정 전화번호로 요금차감 메시지를 발송한다. 이어 백그라운드에서 몰래 사용자의 휴대폰 번호를 포함한 정보를 특정 서버에 업로드하고 지정 메시지 내용을 받은 다음, 유료 서비스 구매 메시지를 발송한다. 그 뒤 이동통신 운영상이 발송하는 증명서를 차단하거나 가려 사용자가 확인할 수 없게 하고, 자동으로 구매를 확인하는 답장 메시지를 보낸 후 해당 메시지를 삭제한다.

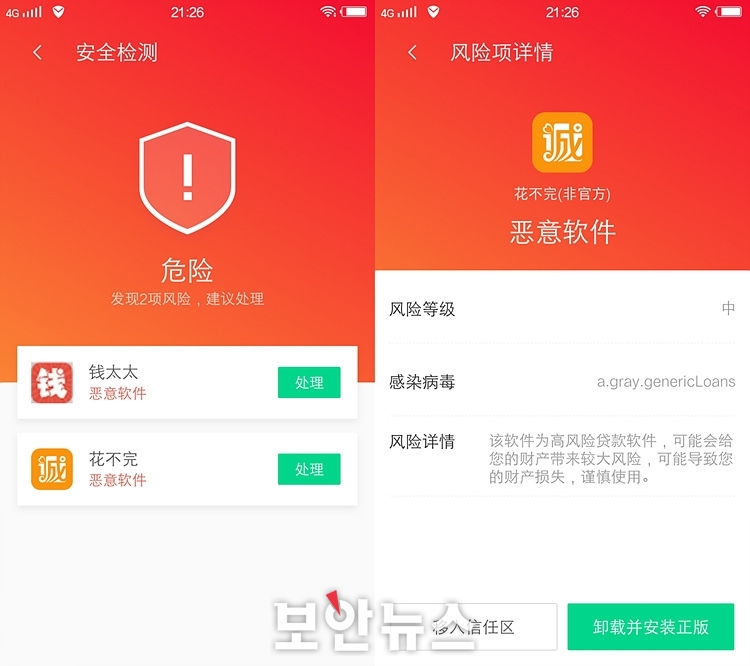

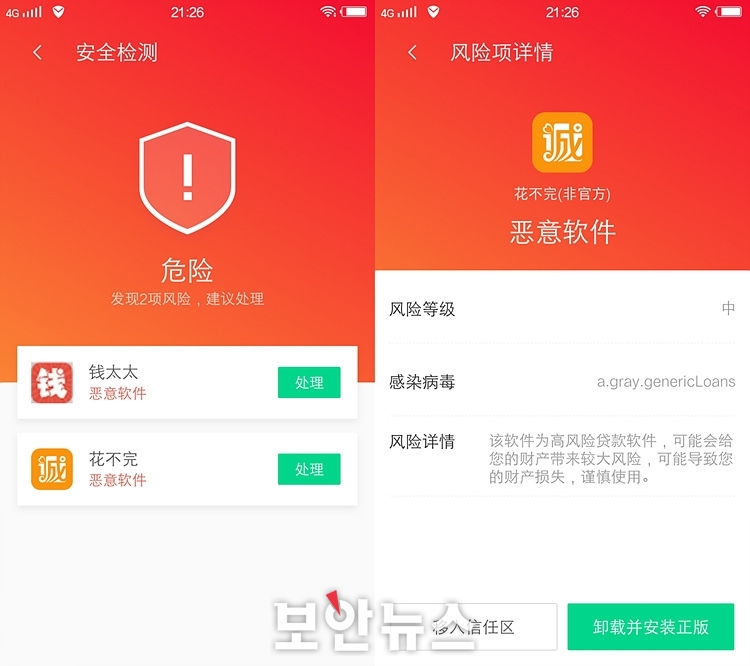

예컨대 최근 탐지된 ‘화부완(花不完)’이란 이름의 온라인 금융 대출 앱에는 ‘a.gray.genericLoans’라는 바이러스가 들어 있는데, 스마트폰이 이에 감염될 경우 사용자의 재산 손실 위험이 크다고 모바일보안랩은 밝혔다. 또한 ‘스어바오쟝샹통(社保掌上通)’이란 이름이 붙은 앱은 이용자 정보를 절취하는 것으로 드러났다. 이 앱은 ‘a.gray.floatgame.o’란 바이러스를 담고 있으며, 악성 광고 프로그램을 통해 스마트폰 화면에 익명의 팝업창을 띄우기도 한다.

최근 중국에서 활기를 띠고 있는 학습류 앱도 불법 세력들이 주목하고 있는 분야다. 모바일보안랩은 ‘쉬에바쥔(学霸君)’, ‘중화하오스츠(中华好诗词)’, ‘후동줘예(互动作业)’, ‘위앤쑤저우치뺘오(元素周期表)’ 등 4종의 비공식 학습류 앱에 트로이목마 악성 코드가 숨어 있는 것을 탐지했다고 밝혔다. 이들 트로이목마는 정보 유출, 금전 손실을 일으킬 수 있다.

이 중 해커들이 모조한 일명 ‘쉬에바쥔’ 앱의 비공식 버전은 ‘a.payment.movers’란 바이러스를 갖고 있다. 학생들이 이 앱을 공식 버전의 S/W로 여겨 스마트폰에 내려 받아 설치하면, S/W 안에 들어 있는 바이러스들이 백도어에서 활동을 개시한다. 이어 몰래 메시지를 발송해 요금차감이 되는 유료 서비스를 구매함으로써 이용자가 금전 손실을 입게 한다.

중국 최대 명절 ‘춘절’ 기간에는 2월 개봉한 ‘류랑디츄(流浪地球)’, ‘신시쥐즈왕(新喜剧之王)’ 등 영화와 이름이 같은 악성 S/W들도 활개를 쳤다. 이들은 신년 맞이 새 영화를 미리 볼 수 있다고 이용자들을 꾀어 스마트폰에 내려 받게 했다. 이 가운데 ‘류랑디츄’에는 ‘a.gray.yougaile.s’란 트로이목마가 들어 있는 것으로 확인됐다고 모바일보안랩은 밝혔다. 이 트로이목마가 스마트폰에서 실행되면, 광고 프로그램이 화면 상단에 많은 광고 팝업창을 띄운다. 스마트폰 사용자가 광고를 누를 경우 단말기 사용에 좋지 않은 영향을 받게 된다고 모바일보안랩은 밝혔다.

1분기 안드로이드 스마트폰 겨냥한 바이러스 전파 경로 다양화 계속돼

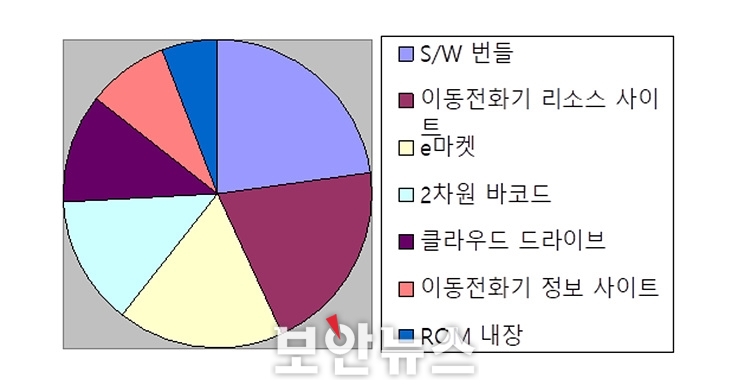

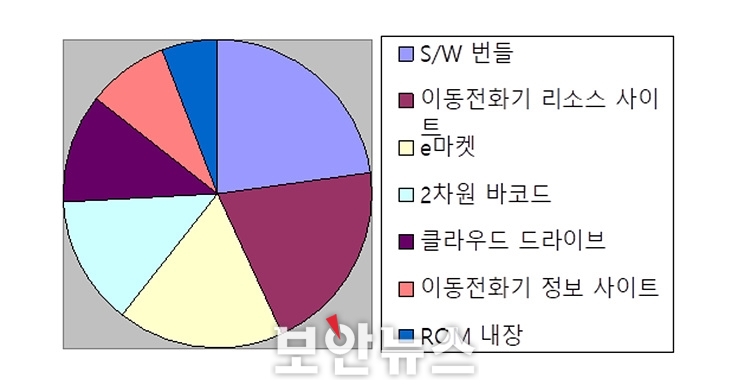

중국에서 이동전화기 바이러스 수량이 거대한 규모를 이루고 있는 만큼 그 전파 경로도 다양화하고 있다고 모바일보안랩은 밝혔다. 안드로이드 스마트폰을 노린 바이러스들의 대표적인 전파 경로로는 △다른 앱 S/W와 번들(점유율 22.77%) △이동전화기 리소스 사이트(20.41%) △앱 관련 e마켓(17.43%) △2차원 바코드(13.59%) △클라우드 드라이브(11.48%) △이동전화기 정보 사이트(8.40%) △ROM 내장(5.92%) 등이 꼽혔다.

이 가운데 ‘S/W 번들’ 경로의 경우, 해커들이 게임류와 툴류 앱에 악성 코드를 넣고 2차 패키징을 거쳐 S/W 버전을 변조해 정상적인 S/W로 위장한다. 스마트폰 사용자가 이를 단말기에 설치하면, 몰래 다른 악성 S/W를 내려 받아 설치한다. 이로써 요금소모, 중요 정보 유출 따위를 일으킨다.

앱 관련 e마켓의 경우, 당국의 단속이 이어져 오면서 점차 보안 검사와 심사, 악성 앱의 판매대 철거 같은 기제가 마련됐다. 하지만 불법적인 앱 마켓들은 여전히 S/W를 판매대에 올릴 때 보안 검사를 거치지 않고 있어 많은 보안 위험들이 존재하고 있다고 모바일보안랩은 지적했다.

이동전화기 리소스 사이트들은 최근에도 아직 제대로 된 보안 심사 기제를 갖추지 않고 있다는 지적을 받고 있다. 악성 프로그램에 대한 감독 관리와 감별 기제도 부족한 상황이다. 이 때문에 리소스 사이트들은 해커들이 바이러스를 퍼뜨리는 주요 경로로 이용되고 있다고 모바일보안랩은 밝혔다.

[중국 베이징/온기홍 특파원(onkihong@yahoo.com)]

바이러스 전파 경로 다양화, S/W번들·이동전화기 리소스 사이트·e마켓·바코드 등

[보안뉴스 온기홍=중국 베이징] 중국에서 요금소모, 악의적 요금차감, 중요 정보 절취, 맬웨어 행위가 이동전화기 바이러스들의 4대 유형에 꼽혔다. 중국에서 이동전화기를 겨냥한 바이러스들의 수량이 많은 만큼 그 전파 경로도 다양화하고 있는 것으로 나타났다. 다른 소프트웨어(S/W)와 번들을 비롯해 이동전화기 리소스·정보 사이트, 모바일 앱 관련 e마켓, 2차원 바코드, 클라우드 드라이브 따위는 해커들이 이동전화기 바이러스들을 퍼뜨리는 주요 경로들로 확인됐다.

[이미지=iclickart]

1분기 이동전화기 바이러스 유형, 요금소모·요금차감 위주

중국 텅쉰의 모바일보안랩은 지난 1분기 자체 보안솔루션을 써서 탐지한 이동전화기 바이러스들의 주요 유형을 조사한 결과, 요금소모, 악의적 요금차감, 중요 정보 절취, 맬웨어 행위 순으로 많았다고 밝혔다. 전체 이동전화기 바이러스 유형 가운데 각각 39.82%, 23.16%, 18.54%, 14.17%를 차지했다. 이는 직접적으로 금전 이익을 취하는 것이 바이러스 제작자들의 가장 큰 목표임을 보여 준다고 모바일보안랩은 덧붙였다.

이밖에 사기(피싱, 점유율 2.17%), 시스템 파괴(1.40%), 원격 제어(0.71%), 악의적 전파(0.03%) 따위도 이동전화기 바이러스 유형들로 꼽혔다.

▲2019년 제1분기 중국 내 이동전화기 바이러스의 주요 유형[자료=중국 텅쉰 모바일보안랩]

이동전화기 바이러스의 유형을 세부적으로 살펴보면, △광고 푸시(12.81%) △유료 서비스 구매 메시지 발송 통한 요금소모(11.13%) △메시지 발송 통한 요금차감(7.88%) △일반 음란류(7.55%) △사용자 몰래 S/W 다운로드(5.29%) △계정 절취(5.26%) 등이 대표적으로 꼽혔다.

이밖에 △프라이버시 절취(4.08%) △허위기만(3.94%) △공유 유도(3.92%) △기타 요금차감류(3.95%) △단말기에 설치 유도(3.43%) △(게임) 핵(1.73%) △글·댓글을 목록 최상위로 올림(1.69%) △금융 결제류 바이러스(1.45%) △불법복제판에 암호 해독류 포함(1.03%) 등 유형의 이동전화 바이러스들도 자주 출현했다.

이 가운데 요금차감류 바이러스는 주로 게임 앱에 숨어 있는 것으로 나타났다고 모바일보안랩은 밝혔다. 이들 요금차감류 바이러스의 수법을 보면, 먼저 S/W 백그라운드에서 사용자 몰래 특정 전화번호로 요금차감 메시지를 발송한다. 이어 백그라운드에서 몰래 사용자의 휴대폰 번호를 포함한 정보를 특정 서버에 업로드하고 지정 메시지 내용을 받은 다음, 유료 서비스 구매 메시지를 발송한다. 그 뒤 이동통신 운영상이 발송하는 증명서를 차단하거나 가려 사용자가 확인할 수 없게 하고, 자동으로 구매를 확인하는 답장 메시지를 보낸 후 해당 메시지를 삭제한다.

▲중국 모바일 금융 대출 앱 ‘화부완(花不完)’에서 ‘a.gray.genericLoans’란 악성 S/W가 탐지된 것을 알리는 화면[자료=중국 텅쉰 모바일보안랩]

예컨대 최근 탐지된 ‘화부완(花不完)’이란 이름의 온라인 금융 대출 앱에는 ‘a.gray.genericLoans’라는 바이러스가 들어 있는데, 스마트폰이 이에 감염될 경우 사용자의 재산 손실 위험이 크다고 모바일보안랩은 밝혔다. 또한 ‘스어바오쟝샹통(社保掌上通)’이란 이름이 붙은 앱은 이용자 정보를 절취하는 것으로 드러났다. 이 앱은 ‘a.gray.floatgame.o’란 바이러스를 담고 있으며, 악성 광고 프로그램을 통해 스마트폰 화면에 익명의 팝업창을 띄우기도 한다.

최근 중국에서 활기를 띠고 있는 학습류 앱도 불법 세력들이 주목하고 있는 분야다. 모바일보안랩은 ‘쉬에바쥔(学霸君)’, ‘중화하오스츠(中华好诗词)’, ‘후동줘예(互动作业)’, ‘위앤쑤저우치뺘오(元素周期表)’ 등 4종의 비공식 학습류 앱에 트로이목마 악성 코드가 숨어 있는 것을 탐지했다고 밝혔다. 이들 트로이목마는 정보 유출, 금전 손실을 일으킬 수 있다.

이 중 해커들이 모조한 일명 ‘쉬에바쥔’ 앱의 비공식 버전은 ‘a.payment.movers’란 바이러스를 갖고 있다. 학생들이 이 앱을 공식 버전의 S/W로 여겨 스마트폰에 내려 받아 설치하면, S/W 안에 들어 있는 바이러스들이 백도어에서 활동을 개시한다. 이어 몰래 메시지를 발송해 요금차감이 되는 유료 서비스를 구매함으로써 이용자가 금전 손실을 입게 한다.

중국 최대 명절 ‘춘절’ 기간에는 2월 개봉한 ‘류랑디츄(流浪地球)’, ‘신시쥐즈왕(新喜剧之王)’ 등 영화와 이름이 같은 악성 S/W들도 활개를 쳤다. 이들은 신년 맞이 새 영화를 미리 볼 수 있다고 이용자들을 꾀어 스마트폰에 내려 받게 했다. 이 가운데 ‘류랑디츄’에는 ‘a.gray.yougaile.s’란 트로이목마가 들어 있는 것으로 확인됐다고 모바일보안랩은 밝혔다. 이 트로이목마가 스마트폰에서 실행되면, 광고 프로그램이 화면 상단에 많은 광고 팝업창을 띄운다. 스마트폰 사용자가 광고를 누를 경우 단말기 사용에 좋지 않은 영향을 받게 된다고 모바일보안랩은 밝혔다.

1분기 안드로이드 스마트폰 겨냥한 바이러스 전파 경로 다양화 계속돼

중국에서 이동전화기 바이러스 수량이 거대한 규모를 이루고 있는 만큼 그 전파 경로도 다양화하고 있다고 모바일보안랩은 밝혔다. 안드로이드 스마트폰을 노린 바이러스들의 대표적인 전파 경로로는 △다른 앱 S/W와 번들(점유율 22.77%) △이동전화기 리소스 사이트(20.41%) △앱 관련 e마켓(17.43%) △2차원 바코드(13.59%) △클라우드 드라이브(11.48%) △이동전화기 정보 사이트(8.40%) △ROM 내장(5.92%) 등이 꼽혔다.

▲2019년 제1분기 중국 내 이동전화기 바이러스의 주요 경로[자료=중국 텅쉰 모바일보안랩]

이 가운데 ‘S/W 번들’ 경로의 경우, 해커들이 게임류와 툴류 앱에 악성 코드를 넣고 2차 패키징을 거쳐 S/W 버전을 변조해 정상적인 S/W로 위장한다. 스마트폰 사용자가 이를 단말기에 설치하면, 몰래 다른 악성 S/W를 내려 받아 설치한다. 이로써 요금소모, 중요 정보 유출 따위를 일으킨다.

앱 관련 e마켓의 경우, 당국의 단속이 이어져 오면서 점차 보안 검사와 심사, 악성 앱의 판매대 철거 같은 기제가 마련됐다. 하지만 불법적인 앱 마켓들은 여전히 S/W를 판매대에 올릴 때 보안 검사를 거치지 않고 있어 많은 보안 위험들이 존재하고 있다고 모바일보안랩은 지적했다.

이동전화기 리소스 사이트들은 최근에도 아직 제대로 된 보안 심사 기제를 갖추지 않고 있다는 지적을 받고 있다. 악성 프로그램에 대한 감독 관리와 감별 기제도 부족한 상황이다. 이 때문에 리소스 사이트들은 해커들이 바이러스를 퍼뜨리는 주요 경로로 이용되고 있다고 모바일보안랩은 밝혔다.

[중국 베이징/온기홍 특파원(onkihong@yahoo.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

원병철기자 기사보기

원병철기자 기사보기

.gif)

.jpg)

.png)

.jpg)