6월 129개, 7월 123개, 8월 120개...패치 관리자에게 부담되는 일정

제로데이 취약점이 2개...위험도 높지 않아도 가장 시급히 패치해야 해

[보안뉴스 문가용 기자] 마이크로소프트가 8월 정기 패치일을 맞아 120개의 취약점에 대한 픽스를 발표했다. 이는 지난 6월 129개와 7월의 123개에 이어 세 번째로 많은 수다. 2020년 8월까지 발표된 패치는 총 862개로, 작년 한 해 동안 발표된 총 취약점보다 11개나 많다.

보안 업체 트렌드 마이크로(Trend Micro)의 더스틴 차일즈(Dustin Childs)는 “이 페이스가 그대로 유지되면 올해 1300개가 넘는 패치가 배포될 수도 있다”고 말한다. “이 정도 양이면 패치 담당자가 심각한 부담감을 느낄 수밖에 없습니다.”

이번 달 패치는 윈도우, 에지, 샤크라코어, 인터넷 익스플로러, MS 스크립팅 엔진, SQL 서버, 닷넷 프레임워크(.NET Framework), ASP.NET 코어, 오피스, 오피스 서비스, 웹 앱스, 윈도우 코덱스 라이브러리, 마이크로소프트 다이내믹스에 모두 영향을 준다. 17개가 치명적인 위험도를 가진 것으로 분류됐고 103개는 중요 등급을 받았다. 2개는 현재 실제 공격에 익스플로잇 되고 있는 제로데이로 분류됐다.

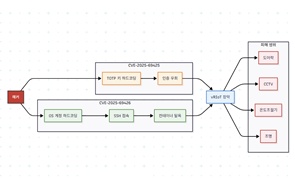

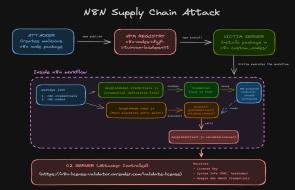

제로데이 중 하나는 ‘스크립팅 엔진 메모리 변형’ 취약점으로, 인터넷 익스플로러에서 발견됐다. 이번 업데이트를 통해 CVE-2020-1380이라는 관리 번호가 부여됐으며, 치명적인 위험도를 가진 것으로 분석됐다. 스크립팅 엔진이 인터넷 익스플로러 내 객체들을 처리하는 방식에서부터 나타나는 오류로, 원격 코드 실행을 가능하게 한다. 익스플로잇이 될 경우 공격자가 현재 사용자와 같은 권한을 가져갈 수 있게 된다. 현재 사용자가 관리자일 경우 엄청난 파급력이 나타날 수 있다.

공격 시나리오는 다음과 같다.

1) 공격자가 웹사이트를 하나 호스팅 한다.

2) 표적을 속여서 인터넷 익스플로러를 사용해 이 웹사이트를 방문하도록 한다.

3) 웹사이트는 CVE-2020-1380을 익스플로잇 하도록 설계가 되어 있다.

4) 정상적인 웹사이트를 미리 침해함으로써 1번 과정을 대체할 수 있다.

이 취약점은 카스퍼스키(Kaspersky)의 보리스 라린(Boris Larin)이라는 전문가가 발견했다고 한다. 더스틴 차일즈는 “백신 전문 업체인 카스퍼스키가 이를 발견했다는 건, 실제 공격 상황에서 멀웨어가 연루되었을 가능성이 높다는 걸 시사한다”고 말한다. “그러므로 인터넷 익스플로러를 사용하는 사람이라면 이 취약점 패치를 가장 우선시 해야 할 것입니다.”

또 다른 제로데이는 CVE-2020-1464로, 윈도우 스푸핑 취약점으로 분류됐다. 윈도우 OS가 파일 서명을 잘못 인증하면서 나타나는 현상이다. 성공적으로 익스플로잇 할 경우 스푸핑된 서명을 사용해 악성 실행파일을 실행시킬 수 있다. 그러면서도 OS는 전혀 이상을 탐지하지 못한다. 윈도우 모든 버전에서 이 문제가 나타나고 있으며, 따라서 윈도우를 사용하는 조직들이라면 이 패치를 시급히 적용해야 한다.

보안 업체 오토목스(Automox)의 수석 기술 제품 관리자인 리차드 멜릭(Richard Melick)은 “CVE-2020-1464는 CVSS 점수가 그리 높지 않은 취약점이지만, 패치 우선순위는 매우 높다”며 “CVSS 점수만을 기준으로 하여 패치 관리를 하면 안 된다는 증거”라고 설명한다. “가장 익스플로잇 가능성이 높은 것은, 가장 심각도가 높은 것과는 다릅니다. CVSS 점수는 패치 우선순위를 정하는 하나의 기준으로만 참고해야 합니다.”

한편 윈도우 미디어 파운데이션(Windows Media Foundation, WMF)에서는 여러 개의 치명적 위험도의 메모리 변형 취약점이 발견됐다.

1) CVE-2020-1525

2) CVE-2020-1379

3) CVE-2020-1477

4) CVE-2020-1492

5) CVE-2020-1554

5개 취약점 전부 원격 코드 공격을 가능케 하는 것이라고 한다. 성공적으로 익스플로잇 할 경우 악성 소프트웨어를 설치하거나 데이터 조작, 새로운 계정 생성 등이 가능하다. 피해자들을 속여 악성 파일을 열게 하거나 악성 웹사이트를 열게 하면 공격을 성립시킬 수 있다.

전문가들은 CVE-2020-1472도 시급한 패치라고 지적한다. 권한 상승 공격을 가능케 해주는 것으로, 취약한 넷로그온 원격 프로토콜(Netlogon Remote Protocol, MS-NRPC)과 관련이 깊은 것으로, 공격에 성공할 경우 공격자가 원하는 애플리케이션을 피해자의 장비에 설치할 수 있게 된다고 한다. 하지만 이 문제에 대한 완전한 패치는 아직 존재하지 않는다. 이번 달에는 이 취약점으로부터 장비를 보호하기 위한 도메인 제어기를 활성화시키는 패치가 배포되며, 보다 완전한 패치는 2021년에 발표될 예정이라고 한다.

윈도우 프린트 스풀러(Windows Print Spooler) 서비스에서도 권한 상승 취약점이 발견됐다. CVE-2020-1337로, 익스플로잇에 성공할 경우, 임의의 코드를 높은 권한으로 실행할 수 있게 된다.

3줄 요약

1. 마이크로소프트의 8월 정기 패치, 120개의 취약점 다룸.

2. 이미 익스플로잇 되고 있던 제로데이 취약점 2개, 가장 시급.

3. CVE-2020-1472 취약점은 아직 완전한 패치 나오지 않음. 일부는 이번 달, 나머지는 내년에 나올 것.

[국제부 문가용 기자(globoan@boannews.com)]

제로데이 취약점이 2개...위험도 높지 않아도 가장 시급히 패치해야 해

[보안뉴스 문가용 기자] 마이크로소프트가 8월 정기 패치일을 맞아 120개의 취약점에 대한 픽스를 발표했다. 이는 지난 6월 129개와 7월의 123개에 이어 세 번째로 많은 수다. 2020년 8월까지 발표된 패치는 총 862개로, 작년 한 해 동안 발표된 총 취약점보다 11개나 많다.

[이미지 = utoimage]

보안 업체 트렌드 마이크로(Trend Micro)의 더스틴 차일즈(Dustin Childs)는 “이 페이스가 그대로 유지되면 올해 1300개가 넘는 패치가 배포될 수도 있다”고 말한다. “이 정도 양이면 패치 담당자가 심각한 부담감을 느낄 수밖에 없습니다.”

이번 달 패치는 윈도우, 에지, 샤크라코어, 인터넷 익스플로러, MS 스크립팅 엔진, SQL 서버, 닷넷 프레임워크(.NET Framework), ASP.NET 코어, 오피스, 오피스 서비스, 웹 앱스, 윈도우 코덱스 라이브러리, 마이크로소프트 다이내믹스에 모두 영향을 준다. 17개가 치명적인 위험도를 가진 것으로 분류됐고 103개는 중요 등급을 받았다. 2개는 현재 실제 공격에 익스플로잇 되고 있는 제로데이로 분류됐다.

제로데이 중 하나는 ‘스크립팅 엔진 메모리 변형’ 취약점으로, 인터넷 익스플로러에서 발견됐다. 이번 업데이트를 통해 CVE-2020-1380이라는 관리 번호가 부여됐으며, 치명적인 위험도를 가진 것으로 분석됐다. 스크립팅 엔진이 인터넷 익스플로러 내 객체들을 처리하는 방식에서부터 나타나는 오류로, 원격 코드 실행을 가능하게 한다. 익스플로잇이 될 경우 공격자가 현재 사용자와 같은 권한을 가져갈 수 있게 된다. 현재 사용자가 관리자일 경우 엄청난 파급력이 나타날 수 있다.

공격 시나리오는 다음과 같다.

1) 공격자가 웹사이트를 하나 호스팅 한다.

2) 표적을 속여서 인터넷 익스플로러를 사용해 이 웹사이트를 방문하도록 한다.

3) 웹사이트는 CVE-2020-1380을 익스플로잇 하도록 설계가 되어 있다.

4) 정상적인 웹사이트를 미리 침해함으로써 1번 과정을 대체할 수 있다.

이 취약점은 카스퍼스키(Kaspersky)의 보리스 라린(Boris Larin)이라는 전문가가 발견했다고 한다. 더스틴 차일즈는 “백신 전문 업체인 카스퍼스키가 이를 발견했다는 건, 실제 공격 상황에서 멀웨어가 연루되었을 가능성이 높다는 걸 시사한다”고 말한다. “그러므로 인터넷 익스플로러를 사용하는 사람이라면 이 취약점 패치를 가장 우선시 해야 할 것입니다.”

또 다른 제로데이는 CVE-2020-1464로, 윈도우 스푸핑 취약점으로 분류됐다. 윈도우 OS가 파일 서명을 잘못 인증하면서 나타나는 현상이다. 성공적으로 익스플로잇 할 경우 스푸핑된 서명을 사용해 악성 실행파일을 실행시킬 수 있다. 그러면서도 OS는 전혀 이상을 탐지하지 못한다. 윈도우 모든 버전에서 이 문제가 나타나고 있으며, 따라서 윈도우를 사용하는 조직들이라면 이 패치를 시급히 적용해야 한다.

보안 업체 오토목스(Automox)의 수석 기술 제품 관리자인 리차드 멜릭(Richard Melick)은 “CVE-2020-1464는 CVSS 점수가 그리 높지 않은 취약점이지만, 패치 우선순위는 매우 높다”며 “CVSS 점수만을 기준으로 하여 패치 관리를 하면 안 된다는 증거”라고 설명한다. “가장 익스플로잇 가능성이 높은 것은, 가장 심각도가 높은 것과는 다릅니다. CVSS 점수는 패치 우선순위를 정하는 하나의 기준으로만 참고해야 합니다.”

한편 윈도우 미디어 파운데이션(Windows Media Foundation, WMF)에서는 여러 개의 치명적 위험도의 메모리 변형 취약점이 발견됐다.

1) CVE-2020-1525

2) CVE-2020-1379

3) CVE-2020-1477

4) CVE-2020-1492

5) CVE-2020-1554

5개 취약점 전부 원격 코드 공격을 가능케 하는 것이라고 한다. 성공적으로 익스플로잇 할 경우 악성 소프트웨어를 설치하거나 데이터 조작, 새로운 계정 생성 등이 가능하다. 피해자들을 속여 악성 파일을 열게 하거나 악성 웹사이트를 열게 하면 공격을 성립시킬 수 있다.

전문가들은 CVE-2020-1472도 시급한 패치라고 지적한다. 권한 상승 공격을 가능케 해주는 것으로, 취약한 넷로그온 원격 프로토콜(Netlogon Remote Protocol, MS-NRPC)과 관련이 깊은 것으로, 공격에 성공할 경우 공격자가 원하는 애플리케이션을 피해자의 장비에 설치할 수 있게 된다고 한다. 하지만 이 문제에 대한 완전한 패치는 아직 존재하지 않는다. 이번 달에는 이 취약점으로부터 장비를 보호하기 위한 도메인 제어기를 활성화시키는 패치가 배포되며, 보다 완전한 패치는 2021년에 발표될 예정이라고 한다.

윈도우 프린트 스풀러(Windows Print Spooler) 서비스에서도 권한 상승 취약점이 발견됐다. CVE-2020-1337로, 익스플로잇에 성공할 경우, 임의의 코드를 높은 권한으로 실행할 수 있게 된다.

3줄 요약

1. 마이크로소프트의 8월 정기 패치, 120개의 취약점 다룸.

2. 이미 익스플로잇 되고 있던 제로데이 취약점 2개, 가장 시급.

3. CVE-2020-1472 취약점은 아직 완전한 패치 나오지 않음. 일부는 이번 달, 나머지는 내년에 나올 것.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.jpg)

.png)

(1).jpg)

.jpg)