PostgreSQL 데이터베이스를 집중적으로 노리는 봇넷...DB의 취약점 통해 채굴

하지만 PostgreSQL DB의 버그는 취약점 논쟁 때문에 ‘논의 중’이라는 상태 유지되고 있어

실효 적은 논쟁으로 취약점 관리 소홀해진 틈을 타 은밀한 공격 이어온 공격자들

[보안뉴스 문가용 기자] 리눅스를 기반으로 하고, 암호화폐 채굴을 목적으로 하는 신종 봇넷이 발견됐다. 이 봇넷은 PostgreSQL 데이터베이스에서 발견된 원격 코드 실행 취약점을 익스플로잇 하며, 여러 가지 측면에서 기존 봇넷들이 보여주지 않았던 모습을 보여주고 있다고 한다. 보안 업체 팔로알토 네트웍스(Palo Alto Networks)가 발견해 알렸다.

PostgreSQL은 Postgres라고도 불리며, 인기가 높은 오픈소스 관계형 데이터베이스 관리 시스템으로 생산 환경에서 널리 사용되고 있다. 여기서 발견된 원격 코드 실행 취약점은 CVE-2019-9193이며, 봇넷에는 피지마이너(PGMiner)라는 이름이 붙었다. PostgreSQL 데이터베이스를 겨냥하는 봇넷은 이것이 처음 발견된 것이라고 한다.

팔로알토 측은 블로그를 통해 “PostgreSQL의 ‘copy from program’이라는 기능이 현재 익스플로잇 되고 있는 것”이라고 설명하며 “이 기능은 2013년 9월에 9.3 버전을 통해 처음 도입된 것”이라고 말했다. 또한 이 취약점은 2018년 처음 발견됐고, CVE 번호까지 붙었지만, 그 후 PostgreSQL 커뮤니티에서 취약점이 아니라고 주장해 현재는 ‘논란 중에 있는 버그’ 정도의 지위를 가지고 있다고 한다. 그러나 논란 중에 있든, 취약점이라는 명칭이 정확히 붙든 공격자들에게 악용될 수 있다는 점에서는 모두 같다는 게 이번 봇넷 발견을 통해 증명됐다.

문제의 기능은 “로컬 혹은 원격의 슈퍼유저가 셸 스크립트를 서버에서 곧바로 실행시킬 수 있도록 해주는 것”으로 사이버 공격자들이 선호할 수밖에 없는 것이라고 팔로알토는 설명한다. 하지만 원격의 사용자나 신뢰할 수 없는 사용자에게 슈퍼유저 권한을 주지 않는다면 원격 코드 실행 공격이 성립되지 않는다는 측면도 존재한다. 또한 접근 관리 및 인증 시스템을 통해서도 방어할 수 있다고 한다. 즉 인증 관련 환경설정이 제대로 되어 있지 않을 때 원격 코드 실행 공격을 허용할 수 있데 된다는 뜻이다. 피지마이너 공격자들의 경우 슈퍼유저 계정을 브루트포스 공격으로 뚫어낸 것으로 밝혀졌다.

봇넷 멀웨어는 먼저 클라이언트 라이브러리에 연결이 되는데, 이 라이브러리는 공격 표적이 되는 데이터베이스 서버들을 찾아낸다. 그리고 이 DB 서버들에 브루트포스 공격이 가해진다. 브루트포스 공격이란 뚫릴만한 비밀번호들을 뚫릴 때까지 대입하는 건데, 공격자들은 112233이나 1q2w3e4r과 같은 쉬운 비밀번호 목록을 가지고 이를 실행했다고 팔로알토는 설명했다.

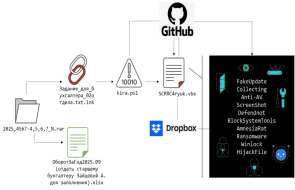

슈퍼유저가 되었다면 봇넷 멀웨어는 curl을 사용해 여러 가지 기능을 실행한다. Curl은 명령행 도구의 일종으로, 데이터를 서버로 혹은 서버로부터 전송하는 기능을 가지고 있다. 만약 피해자의 시스템에 curl이 없다면 다양한 방법을 동원해 curl 라이브러리를 다운로드 받고 실행 경로로 옮긴다고 한다. 이 때 공식 패키지를 직접 다운로드 받아 설치하거나, 깃허브로부터 정적 curl 라이브러리를 다운로드 받기도 한다. “/dev/tcp를 사용해 다운로드 받는 경우도 있는데, 이는 여태까지 발견된 수많은 공격 전략 중에서도 대단히 드문 것입니다.”

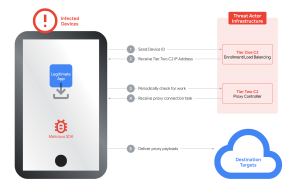

그 다음으로 공격자들은 봇넷 멀웨어를 C&C 서버와 연결시킨다. 이 때 사용되는 것은 SOCKS5 프록시다. 그 후에는 시스템 정보를 모아 C&C로 전송하고, 공격자들은 이를 바탕으로 피해자를 파악해서 그에 맞는 암호화폐 채굴 페이로드를 선택해 전송한다. “피지마이너는 여러 폴더들로 구성된 목록에서 새로운 파일을 생성하게 해주는 폴더를 찾아내고, 첫 번째로 발견되는 것의 속성을 변경합니다. 이로써 악성 페이로드가 확실하게 피해자의 컴퓨터에서 실행되도록 하는 것이죠.”

여기까지 진행한 공격자들은 이지스(Aegis)나 윤징(Yunjing) 등과 같은 클라우드 보안 도구들을 삭제한다. 다음으로는 가상기계들을 확인하고, CPU를 많이 소모시키는 다른 프로세스들을 종료시킨다. 역시 누군가 채굴을 이미 시행 중에 있다면 이를 종료시키기도 한다. 그렇게 주변을 정리하고 나서는 CPU 프로세서를 사용해 모네로 코인을 채굴한다. 그 외에도 특정 모듈을 반복적으로 다운로드 받기도 한다.

현재까지 피지마이너를 통해 공격자들이 얼만큼의 수익을 올렸는지는 정확히 알기 힘들다. 활동량이 그리 많지는 않기 때문이다. PostgreSQL 사용자들이라면 이러한 공격으로부터 DB를 보호하기 위해 신뢰하기 힘든 사용자들에게서 pg_execute_server_program이라는 권한을 삭제해야 한다. 이것만 해도 위와 같은 공격은 불가능하게 된다. tracepath라는 프로세스가 실행되고 있는지 확인하여 종료시키는 것도 좋은 방법이다.

팔로알토는 “이번에 익스플로잇 된 보안 버그가 명확히 취약점이라고 명명되지 않고 ‘논란 중’에 있다는 이름표를 얻은 덕분에 공격자들은 소리소문 없이 암호화폐를 채굴할 수 있었다”고 주장한다. 취약점이냐 아니냐와 같은 논쟁이 오히려 공격자에게 도움을 줄 수 있다는 뜻이다.

피지마이너에서 발견된 새롭거나 드문 공격 전략 및 기법들은 다음과 같다.

1) 피해자 ID를 요청문에 삽입하기

2) 신뢰받고 있는 프로세스 이름을 사칭하기

3) curl 바이너리를 여러 경로로 다운로드 받기

4) 다른 채굴 프로그램을 공격적으로 종료시키기

5) 특정 모듈 및 암호화폐 채굴 멀웨어를 반복해서 다운로드 받기

6) C&C 주소를 지속적으로 변경하기

팔로알토는 이러한 결론을 토대로 “피지마이너는 아직도 진화 중에 있다”는 결론을 내렸다. 그러면서 리눅스 만이 아니라 윈도와 맥OS에서도 돌아가는 멀웨어가 나올 가능성이 크다고 경고했다.

3줄 요약

1. 리눅스 기반의 새로운 봇넷, 피지마이너 등장.

2. 피지마이너는 PostgreSQL 데이터베이스만을 집중적으로 노린다는 특징 가지고 있음.

3. 취약점이 맞다, 아니다라는 논쟁 길어질 때 이득을 보는 건 공격자들.

[국제부 문가용 기자(globoan@boannews.com)]

하지만 PostgreSQL DB의 버그는 취약점 논쟁 때문에 ‘논의 중’이라는 상태 유지되고 있어

실효 적은 논쟁으로 취약점 관리 소홀해진 틈을 타 은밀한 공격 이어온 공격자들

[보안뉴스 문가용 기자] 리눅스를 기반으로 하고, 암호화폐 채굴을 목적으로 하는 신종 봇넷이 발견됐다. 이 봇넷은 PostgreSQL 데이터베이스에서 발견된 원격 코드 실행 취약점을 익스플로잇 하며, 여러 가지 측면에서 기존 봇넷들이 보여주지 않았던 모습을 보여주고 있다고 한다. 보안 업체 팔로알토 네트웍스(Palo Alto Networks)가 발견해 알렸다.

[이미지 = utoimage]

PostgreSQL은 Postgres라고도 불리며, 인기가 높은 오픈소스 관계형 데이터베이스 관리 시스템으로 생산 환경에서 널리 사용되고 있다. 여기서 발견된 원격 코드 실행 취약점은 CVE-2019-9193이며, 봇넷에는 피지마이너(PGMiner)라는 이름이 붙었다. PostgreSQL 데이터베이스를 겨냥하는 봇넷은 이것이 처음 발견된 것이라고 한다.

팔로알토 측은 블로그를 통해 “PostgreSQL의 ‘copy from program’이라는 기능이 현재 익스플로잇 되고 있는 것”이라고 설명하며 “이 기능은 2013년 9월에 9.3 버전을 통해 처음 도입된 것”이라고 말했다. 또한 이 취약점은 2018년 처음 발견됐고, CVE 번호까지 붙었지만, 그 후 PostgreSQL 커뮤니티에서 취약점이 아니라고 주장해 현재는 ‘논란 중에 있는 버그’ 정도의 지위를 가지고 있다고 한다. 그러나 논란 중에 있든, 취약점이라는 명칭이 정확히 붙든 공격자들에게 악용될 수 있다는 점에서는 모두 같다는 게 이번 봇넷 발견을 통해 증명됐다.

문제의 기능은 “로컬 혹은 원격의 슈퍼유저가 셸 스크립트를 서버에서 곧바로 실행시킬 수 있도록 해주는 것”으로 사이버 공격자들이 선호할 수밖에 없는 것이라고 팔로알토는 설명한다. 하지만 원격의 사용자나 신뢰할 수 없는 사용자에게 슈퍼유저 권한을 주지 않는다면 원격 코드 실행 공격이 성립되지 않는다는 측면도 존재한다. 또한 접근 관리 및 인증 시스템을 통해서도 방어할 수 있다고 한다. 즉 인증 관련 환경설정이 제대로 되어 있지 않을 때 원격 코드 실행 공격을 허용할 수 있데 된다는 뜻이다. 피지마이너 공격자들의 경우 슈퍼유저 계정을 브루트포스 공격으로 뚫어낸 것으로 밝혀졌다.

봇넷 멀웨어는 먼저 클라이언트 라이브러리에 연결이 되는데, 이 라이브러리는 공격 표적이 되는 데이터베이스 서버들을 찾아낸다. 그리고 이 DB 서버들에 브루트포스 공격이 가해진다. 브루트포스 공격이란 뚫릴만한 비밀번호들을 뚫릴 때까지 대입하는 건데, 공격자들은 112233이나 1q2w3e4r과 같은 쉬운 비밀번호 목록을 가지고 이를 실행했다고 팔로알토는 설명했다.

슈퍼유저가 되었다면 봇넷 멀웨어는 curl을 사용해 여러 가지 기능을 실행한다. Curl은 명령행 도구의 일종으로, 데이터를 서버로 혹은 서버로부터 전송하는 기능을 가지고 있다. 만약 피해자의 시스템에 curl이 없다면 다양한 방법을 동원해 curl 라이브러리를 다운로드 받고 실행 경로로 옮긴다고 한다. 이 때 공식 패키지를 직접 다운로드 받아 설치하거나, 깃허브로부터 정적 curl 라이브러리를 다운로드 받기도 한다. “/dev/tcp를 사용해 다운로드 받는 경우도 있는데, 이는 여태까지 발견된 수많은 공격 전략 중에서도 대단히 드문 것입니다.”

그 다음으로 공격자들은 봇넷 멀웨어를 C&C 서버와 연결시킨다. 이 때 사용되는 것은 SOCKS5 프록시다. 그 후에는 시스템 정보를 모아 C&C로 전송하고, 공격자들은 이를 바탕으로 피해자를 파악해서 그에 맞는 암호화폐 채굴 페이로드를 선택해 전송한다. “피지마이너는 여러 폴더들로 구성된 목록에서 새로운 파일을 생성하게 해주는 폴더를 찾아내고, 첫 번째로 발견되는 것의 속성을 변경합니다. 이로써 악성 페이로드가 확실하게 피해자의 컴퓨터에서 실행되도록 하는 것이죠.”

여기까지 진행한 공격자들은 이지스(Aegis)나 윤징(Yunjing) 등과 같은 클라우드 보안 도구들을 삭제한다. 다음으로는 가상기계들을 확인하고, CPU를 많이 소모시키는 다른 프로세스들을 종료시킨다. 역시 누군가 채굴을 이미 시행 중에 있다면 이를 종료시키기도 한다. 그렇게 주변을 정리하고 나서는 CPU 프로세서를 사용해 모네로 코인을 채굴한다. 그 외에도 특정 모듈을 반복적으로 다운로드 받기도 한다.

현재까지 피지마이너를 통해 공격자들이 얼만큼의 수익을 올렸는지는 정확히 알기 힘들다. 활동량이 그리 많지는 않기 때문이다. PostgreSQL 사용자들이라면 이러한 공격으로부터 DB를 보호하기 위해 신뢰하기 힘든 사용자들에게서 pg_execute_server_program이라는 권한을 삭제해야 한다. 이것만 해도 위와 같은 공격은 불가능하게 된다. tracepath라는 프로세스가 실행되고 있는지 확인하여 종료시키는 것도 좋은 방법이다.

팔로알토는 “이번에 익스플로잇 된 보안 버그가 명확히 취약점이라고 명명되지 않고 ‘논란 중’에 있다는 이름표를 얻은 덕분에 공격자들은 소리소문 없이 암호화폐를 채굴할 수 있었다”고 주장한다. 취약점이냐 아니냐와 같은 논쟁이 오히려 공격자에게 도움을 줄 수 있다는 뜻이다.

피지마이너에서 발견된 새롭거나 드문 공격 전략 및 기법들은 다음과 같다.

1) 피해자 ID를 요청문에 삽입하기

2) 신뢰받고 있는 프로세스 이름을 사칭하기

3) curl 바이너리를 여러 경로로 다운로드 받기

4) 다른 채굴 프로그램을 공격적으로 종료시키기

5) 특정 모듈 및 암호화폐 채굴 멀웨어를 반복해서 다운로드 받기

6) C&C 주소를 지속적으로 변경하기

팔로알토는 이러한 결론을 토대로 “피지마이너는 아직도 진화 중에 있다”는 결론을 내렸다. 그러면서 리눅스 만이 아니라 윈도와 맥OS에서도 돌아가는 멀웨어가 나올 가능성이 크다고 경고했다.

3줄 요약

1. 리눅스 기반의 새로운 봇넷, 피지마이너 등장.

2. 피지마이너는 PostgreSQL 데이터베이스만을 집중적으로 노린다는 특징 가지고 있음.

3. 취약점이 맞다, 아니다라는 논쟁 길어질 때 이득을 보는 건 공격자들.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

문가용기자 기사보기

문가용기자 기사보기

.gif)

.png)

.jpg)

.jpg)

.jpg)