카스퍼스키, 최종 페이로드에 쓰인 코드 등으로 안다리엘을 공격 배후로 지목

악성 워드 파일을 통한 3단계 페이로드 실행... 최족적으로 랜섬웨어 감염

[보안뉴스 이상우 기자] 최근 몇 달간 ‘참가신청서양식.doc’이라는 이름의 특정 행사 관련 양식을 사칭한 랜섬웨어 유포 사례가 지속적으로 발생했다. 해당 문서가 처음으로 발견된 것은 2021년 4월이지만, 공격의 최종 페이로드로 사용된 코드는 2020년 중반부터 쓰인 것으로 확인됐다.

카스퍼스키에 따르면 파일 발견 당시에는 APT 조직 라자루스(Lazarus)의 공격으로 추측했으나, 카스퍼스키 글로벌 위협 정보 분석 팀(GReAT)의 추가 분석 결과 파일의 코드와 실행 방법에서 확인된 몇몇 정보를 바탕으로 실제 배후는 라자루스 그룹의 하위 조직인 안다리엘(Andariel)인 것으로 결론지었다. 카스퍼스키는 이전 공격에서 안다리엘이 주로 사용한 윈도우 명령 실행 방식 및 이 공격에 사용된 복호화 루틴에 기초해 안다리엘을 공격 근원으로 제시했다.

안다리엘은 북한 정부의 지원을 받는 사이버 위협 조직으로, 한국 금융보안원은 라자루스의 하위 조직으로 최초 분류한 바 있다. 이들은 금전적 이득과 사이버 스파이 활동에 중점을 두고 주로 한국의 기관을 공격한다. 2017년부터 이들은 공격의 방향을 전환해, 한국의 ATM을 해킹하는 등 금전적 이득을 위한 금융기관 공격에 집중하는 양상을 보였다.

카스퍼스키 GReAT의 박성수 선임 보안 연구원은 “Andariel과 같은 APT그룹의 공격이 주로사이버 첩보 활동을 위한 공격이지만, 이번 사례에서 볼 수 있듯이 어떤 기업이든 공격 대상이 될 수 있다. 따라서 사이버 공격에 대해 경계 태세를 갖추고 가장 취약한 부분인 사용자, 즉 직원의 실수나 방심으로 인한 사이버 보안 침해를 예방해야 한다”고 당부했다.

악성 워드 파일을 통한 3단계 페이로드 실행

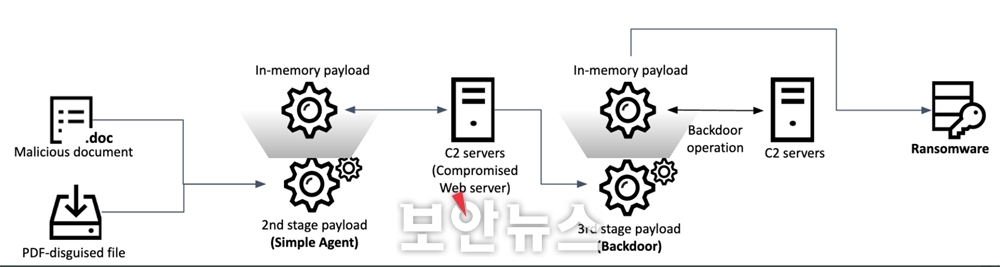

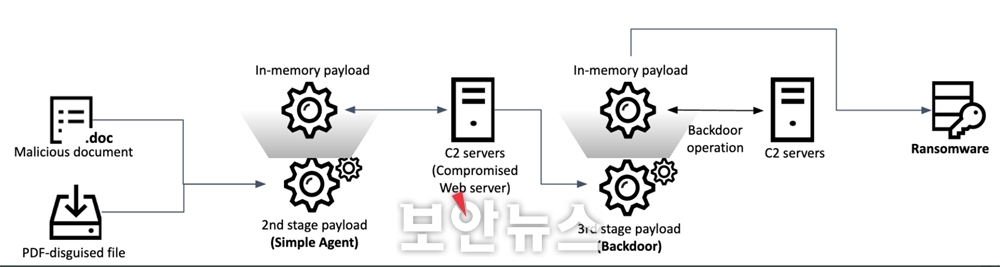

안다리엘이 유포한 워드 파일의 악성 매크로가 실행되면 3단계 페이로드 중 첫 번째인 단계가 실행된다. 즉 사용자를 속이기 위한 문서(디코이 문서)가 표시되는 동안 악성 매크로가 백그라운드에서 실행되는 것이다. 첫 번째 단계에서 실행된 매크로는 숨겨진 HTA(HTML Application) 파일을 실행하는 역할을 하며, 이 파일에 2단계 페이로드가 포함돼 있다. 이 페이로드는 원격 명령 서버와 통신하여 3단계 페이로드를. 다운로드 및 실행하게 된다.

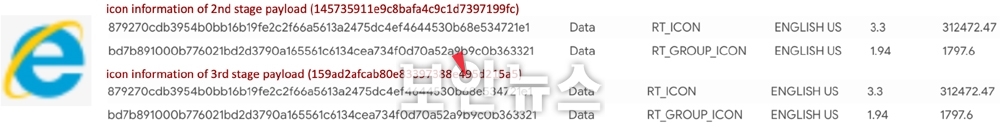

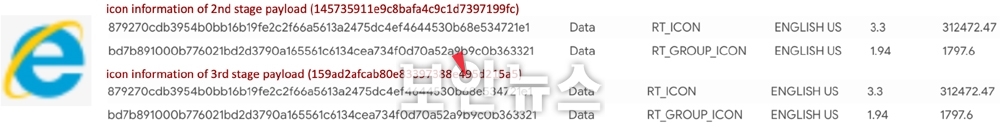

2단계 및 3단계 페이로드는 웹 브라우저 아이콘 및 파일명을 사용해, 정상적인 브라우저로 위장했다. 3단계 페이로드가 실행되면 현재 시스템이 샌드박스 환경인지 여부를 파악한 뒤 C&C(명령제어) 서버와 통신하게 된다. 공격자의 명령에 따라 윈도우 명령 실행, 특정 IP 주소 접속, 파일 목록 작성 및 조작, 스크린샷 등의 기능을 수행한다.

감염 절차

전체 공격 과정을 분석하는 중, 한국의 피해 기업 중 하나에서 마지막 페이로드인 백도어를 이용해 알려지지 않은 랜섬웨어를 실행하는 것이 확인됐다. 이 랜섬웨어는 커맨드라인을 이용해 인자를 전달받도록 구성돼 있으며, 특정 기준이 충족되면 ‘AES-128 CBC’ 알고리즘을 사용해 파일을 암호화한다. 랜섬웨어 의한 암호화 과정 중 시스템의 핵심 파일은 제외되며, 바탕화면 및 시작 폴더에 비트코인으로 대가를 지불하라는 랜섬노트를 남긴다.

안다리엘은 워드 파일뿐만 아니라 PDF 파일로 가장한 다른 감염 방법도 활용했다. 전체 파일을 분석할 수 없었지만 한국 기업이 만든 ‘exPDFReader’ 프로그램을 이용해 같은 종류의 악성코드 유포를 시도한 것을 확인했다. 악성코드의 감염 경로는 명확하지 않으나 소프트웨어 취약점을 악용했거나 정상적인 파일을 가장해 사용자가 파일을 열도록 속인 것으로 추정된다.

카스퍼스키는 안다리엘과 유사한 공격을 방지하기 위해 다음과 같은 보안 조치가 필요하다고 권고했다.

△조직 내 모든 직원이 기본적인 사이버 보안 교육을 받고, 잠재적인 피싱 및 사회공학 기법을 비롯해 안다리엘 공격에 사용된 것과 같이 의심스러운 파일에 대한 인식과 경계심을 계속 유지할 수 있도록 정기적으로 재교육을 받도록 한다.

△조직 전체에 사이버 보안 정책을 철저히 강조하고 적용한다.

△최신 위협 인텔리전스로 보안 운영 센터(SOC) 팀의 역량을 강화해, 위협 조직보다 앞서나갈 수 있도록 한다.

△금융 기관은 일반적인 공격 및 표적형 공격 모두를 방어할 수 있는 다계층 보안 솔루션이 필요하다.

[이상우 기자(boan@boannews.com)]

악성 워드 파일을 통한 3단계 페이로드 실행... 최족적으로 랜섬웨어 감염

[보안뉴스 이상우 기자] 최근 몇 달간 ‘참가신청서양식.doc’이라는 이름의 특정 행사 관련 양식을 사칭한 랜섬웨어 유포 사례가 지속적으로 발생했다. 해당 문서가 처음으로 발견된 것은 2021년 4월이지만, 공격의 최종 페이로드로 사용된 코드는 2020년 중반부터 쓰인 것으로 확인됐다.

▲악성코드 감염 절차[자료=카스퍼스키]

카스퍼스키에 따르면 파일 발견 당시에는 APT 조직 라자루스(Lazarus)의 공격으로 추측했으나, 카스퍼스키 글로벌 위협 정보 분석 팀(GReAT)의 추가 분석 결과 파일의 코드와 실행 방법에서 확인된 몇몇 정보를 바탕으로 실제 배후는 라자루스 그룹의 하위 조직인 안다리엘(Andariel)인 것으로 결론지었다. 카스퍼스키는 이전 공격에서 안다리엘이 주로 사용한 윈도우 명령 실행 방식 및 이 공격에 사용된 복호화 루틴에 기초해 안다리엘을 공격 근원으로 제시했다.

안다리엘은 북한 정부의 지원을 받는 사이버 위협 조직으로, 한국 금융보안원은 라자루스의 하위 조직으로 최초 분류한 바 있다. 이들은 금전적 이득과 사이버 스파이 활동에 중점을 두고 주로 한국의 기관을 공격한다. 2017년부터 이들은 공격의 방향을 전환해, 한국의 ATM을 해킹하는 등 금전적 이득을 위한 금융기관 공격에 집중하는 양상을 보였다.

카스퍼스키 GReAT의 박성수 선임 보안 연구원은 “Andariel과 같은 APT그룹의 공격이 주로사이버 첩보 활동을 위한 공격이지만, 이번 사례에서 볼 수 있듯이 어떤 기업이든 공격 대상이 될 수 있다. 따라서 사이버 공격에 대해 경계 태세를 갖추고 가장 취약한 부분인 사용자, 즉 직원의 실수나 방심으로 인한 사이버 보안 침해를 예방해야 한다”고 당부했다.

악성 워드 파일을 통한 3단계 페이로드 실행

안다리엘이 유포한 워드 파일의 악성 매크로가 실행되면 3단계 페이로드 중 첫 번째인 단계가 실행된다. 즉 사용자를 속이기 위한 문서(디코이 문서)가 표시되는 동안 악성 매크로가 백그라운드에서 실행되는 것이다. 첫 번째 단계에서 실행된 매크로는 숨겨진 HTA(HTML Application) 파일을 실행하는 역할을 하며, 이 파일에 2단계 페이로드가 포함돼 있다. 이 페이로드는 원격 명령 서버와 통신하여 3단계 페이로드를. 다운로드 및 실행하게 된다.

▲웹 브라우저 아이콘으로 위장한 악성코드[자료=카스퍼스키]

2단계 및 3단계 페이로드는 웹 브라우저 아이콘 및 파일명을 사용해, 정상적인 브라우저로 위장했다. 3단계 페이로드가 실행되면 현재 시스템이 샌드박스 환경인지 여부를 파악한 뒤 C&C(명령제어) 서버와 통신하게 된다. 공격자의 명령에 따라 윈도우 명령 실행, 특정 IP 주소 접속, 파일 목록 작성 및 조작, 스크린샷 등의 기능을 수행한다.

감염 절차

전체 공격 과정을 분석하는 중, 한국의 피해 기업 중 하나에서 마지막 페이로드인 백도어를 이용해 알려지지 않은 랜섬웨어를 실행하는 것이 확인됐다. 이 랜섬웨어는 커맨드라인을 이용해 인자를 전달받도록 구성돼 있으며, 특정 기준이 충족되면 ‘AES-128 CBC’ 알고리즘을 사용해 파일을 암호화한다. 랜섬웨어 의한 암호화 과정 중 시스템의 핵심 파일은 제외되며, 바탕화면 및 시작 폴더에 비트코인으로 대가를 지불하라는 랜섬노트를 남긴다.

안다리엘은 워드 파일뿐만 아니라 PDF 파일로 가장한 다른 감염 방법도 활용했다. 전체 파일을 분석할 수 없었지만 한국 기업이 만든 ‘exPDFReader’ 프로그램을 이용해 같은 종류의 악성코드 유포를 시도한 것을 확인했다. 악성코드의 감염 경로는 명확하지 않으나 소프트웨어 취약점을 악용했거나 정상적인 파일을 가장해 사용자가 파일을 열도록 속인 것으로 추정된다.

카스퍼스키는 안다리엘과 유사한 공격을 방지하기 위해 다음과 같은 보안 조치가 필요하다고 권고했다.

△조직 내 모든 직원이 기본적인 사이버 보안 교육을 받고, 잠재적인 피싱 및 사회공학 기법을 비롯해 안다리엘 공격에 사용된 것과 같이 의심스러운 파일에 대한 인식과 경계심을 계속 유지할 수 있도록 정기적으로 재교육을 받도록 한다.

△조직 전체에 사이버 보안 정책을 철저히 강조하고 적용한다.

△최신 위협 인텔리전스로 보안 운영 센터(SOC) 팀의 역량을 강화해, 위협 조직보다 앞서나갈 수 있도록 한다.

△금융 기관은 일반적인 공격 및 표적형 공격 모두를 방어할 수 있는 다계층 보안 솔루션이 필요하다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

이상우기자 기사보기

이상우기자 기사보기

.gif)

.jpg)