#전체기사

#시큐리티월드

#사건사고

#보안리포트

#지식재산

#쿠팡 해킹

#전체기사

#시큐리티월드

#사건사고

#보안리포트

#지식재산

#쿠팡 해킹

|

||||||

| A Biometric Approach | ||||||

요즘 같은 경쟁적인 사회에서, 물리적인 IT보안의 파괴는 부정적인 평판과 경제적인 면에서 커다란 문제를 일으킬 수도 있다. 물리적인 보안의 파괴는 주주들의 이익분배와 재정적인 면, 이익의 손실, 수 많은 회사의 소송... |

||||||

|

다운로드 : 71 / 조회수 : 7992 / 추천 :

|

||||||

| 작성자 : 양원준 / 작성일자 : 2009.12.02 | ||||||

| IPS/IDS의 이해:IPS/IDS를 이용한 Defense in depth | ||||||

IPS와 IDS를 병행함으로써 내/외부의 위협에 대한 능동적인 정보보호 방안 제시 네트워크에 대한 가시성과 통제 제공 방안 제시 전산자원에 대한 Zero-Day 공격에 대한 대비 비용효과적이고 안정적인 네트워크... |

||||||

|

다운로드 : 180 / 조회수 : 6756 / 추천 :

|

||||||

| 작성자 : 백만현 / 작성일자 : 2009.12.01 | ||||||

| 보안성 강화를 위한 스마트카드 기반 인증서 발급.활용방안에 관한 연구 | ||||||

본 논문은 PC를 통한 인증서 발급시 전자서명에 사용되는 개인키의 보안 취약점(Secutity Vulnerability)을 PKCS#5의 PBKDF(Password-Based Key Derivation Functio... |

||||||

|

다운로드 : 115 / 조회수 : 9977 / 추천 :

|

||||||

| 작성자 : 박정묵 / 작성일자 : 2009.11.30 | ||||||

| Standards에서 An Introduction to Certification and Accreditation | ||||||

검정과 승인은 국가의 보안정보 시스템이 문서보안 요구사항에 부합되고 그들의 전반적인 시스템 수명권인 인가된 보안태도를 유지시키기 위해 연합적으로 요구되어진 표준과정 이다. 연방정부의 모든 시스템들에 C&A가 요구... |

||||||

|

다운로드 : 61 / 조회수 : 5790 / 추천 :

|

||||||

| 작성자 : 박재신 / 작성일자 : 2009.11.29 | ||||||

| 아웃소싱을 이용한 보안 지침 | ||||||

아웃소싱은 조직에게 경제적 이득을 안겨주는 실용적인 선택이지만 다른 한편으로는 이를 적절히 파악하고 계획하지 않으면 조직을 보안 위험에 빠트릴 수 있게도 한다. 그렇기 때문에 업무 접근법으로 아웃소싱을 채택하려는 조... |

||||||

|

다운로드 : 95 / 조회수 : 5791 / 추천 :

|

||||||

| 작성자 : 박상민 / 작성일자 : 2009.11.28 | ||||||

| Maintaining a Secure Network | ||||||

시간이 계속 감에 따라 인터넷에 연결된 안전한 네트워크를 유지하는 것은 더 어려워 지고 있다. 새로운 바이러스가 매일 더 높은 기계 스피드를 발표하고 더 세련되고 자동화된 도구는 한번에 해커가 인터넷의 넓은 섹션을 ... |

||||||

|

다운로드 : 64 / 조회수 : 11584 / 추천 :

|

||||||

| 작성자 : 이상웅 / 작성일자 : 2009.11.27 | ||||||

| 스파이웨어에 대한 논의 | ||||||

스파이웨어는 더많은 시간 과 자원을 소모하고 개인, 법인 기밀에 위협을 야기하고 있는 문제가 되고 있다. 네트워크 안전 전문가는 이 위협을 기피하기 위하여 어떻게 이것이 작동하는지 이해하고 어떻게 위협을 피할 수 있... |

||||||

|

다운로드 : 78 / 조회수 : 6330 / 추천 :

|

||||||

| 작성자 : 남기호 / 작성일자 : 2009.11.26 | ||||||

| The Virtual Machine :A Tool for Business Continuity Planning | ||||||

비즈니스 상시운영계획(BCP)는 기업에서 소홀히 해서는 안되는 화두이고 여전히 많은 기업에서 어려운 현실이다. 가상머신은 제한된 예산으로 대처해야 하는 중소기업에게 적정한 중복성을 제공해주면서 유용하게 사용될 수 있... |

||||||

|

다운로드 : 92 / 조회수 : 7620 / 추천 :

|

||||||

| 작성자 : 김정상 / 작성일자 : 2009.11.25 | ||||||

| Securing Linux Installations(번역) | ||||||

이 논문에서는 새로운 리눅스 설치가 무엇과 같은지 설명하고 있다. 조직 문화와 규칙의 특성 때문에, 우리의 제안을 사용자들이 적용하도록 일방적으로 강요할 수는 없다. 그러므로 우리는 쉽고 빠르게 만들어 낼 수 있... |

||||||

|

다운로드 : 78 / 조회수 : 6757 / 추천 :

|

||||||

| 작성자 : 김수민 / 작성일자 : 2009.11.24 | ||||||

| 피싱: 성장하고 있는 문제의 분석 | ||||||

전자 메일 이용은 사업 및 개인 모두에게 귀중한 통신 도구가 되었습니다. 현재 컴퓨터 사용자에게 악영향을 주는 많은 보안 문제 중에서 “피싱”이라고 불려지는 위협이 성장하고 있습니다. 피싱 공격은 신용카드 번호, 계... |

||||||

|

다운로드 : 83 / 조회수 : 5204 / 추천 :

|

||||||

| 작성자 : 노영호 / 작성일자 : 2009.11.23 | ||||||

1

아파치 bRPC ‘비상’... 인증 없이 원...

아파치 bRPC ‘비상’... 인증 없이 원...

2

보안 연구원이 해커 안방 점령... DNS ...

보안 연구원이 해커 안방 점령... DNS ...

3

돌아온 굿로더 멀웨어, 윈도우 허점 노린 변...

돌아온 굿로더 멀웨어, 윈도우 허점 노린 변...

4

.jpg) 오현주 국가안보실 3차장 “보안 투자 인센티...

오현주 국가안보실 3차장 “보안 투자 인센티...

5

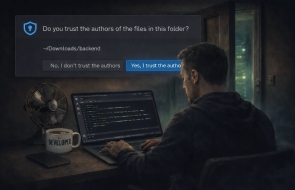

“레포지토리 클론하세요”... 북한 해커, ...

“레포지토리 클론하세요”... 북한 해커, ...

「열린보도원칙」 당 매체는 독자와 취재원 등 뉴스이용자의 권리 보장을 위해 반론이나 정정보도, 추후보도를 요청할 수 있는 창구를 열어두고 있음을 알려드립니다.

고충처리인 권준(kwonjun@boannews.com)