세금, 명세서 내용의 정상 한글문서로 위장해 유포중...연초 세금 관련 업무시 주의

[보안뉴스 김영명 기자] 최근 정상 한글문서로 위장한 악성 링크(LNK) 파일이 유포되고 있어 사용자들의 각별한 주의가 요구된다. 이번 악성 링크 파일은 국세청을 사칭한 여러 텍스트 파일과 함께 유포되고 있으며, 관련 내용이 담긴 정상 한글 문서가 실행돼 사용자가 악성 파일임을 알아채기 어렵다.

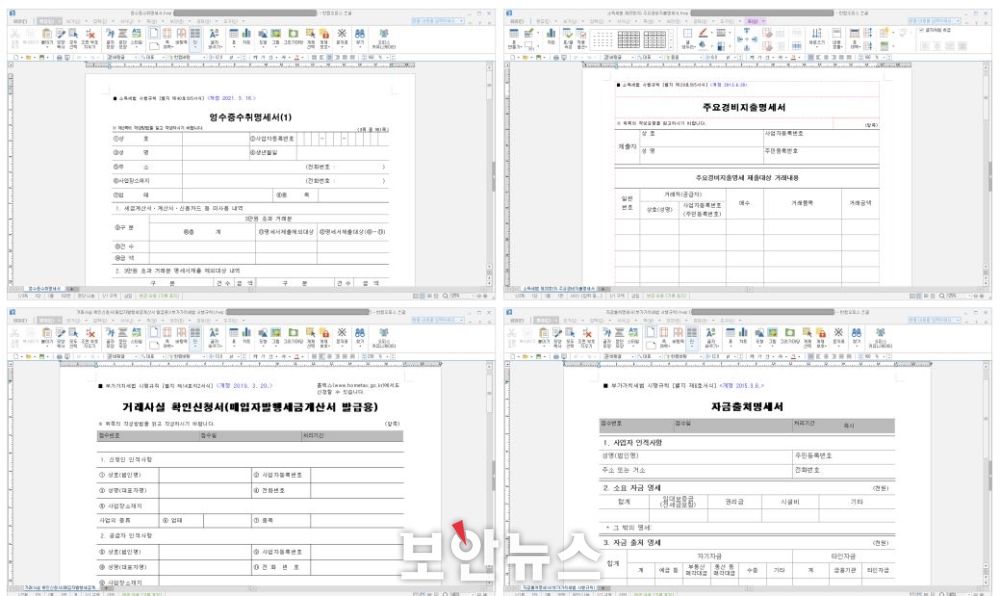

▲악성 LNK 파일을 통해 실행된 정상 한글 문서들[자료=안랩 ASEC 분석팀]

안랩 ASEC분석팀은 이번 악성 링크 파일이 최종적으로 실행되는 악성 스크립트 파일은 최근 ‘제품소개서로 위장한 악성 워드 문서’에서 발견된 악성 스크립트와 같은 유형으로 확인되며 같은 공격자에 의해 제작된 것으로 보인다고 밝혔다.

최근 확인된 LNK 파일은 △세무조사출석요구.hwp.lnk △거래사실 확인신청서(매입자발행세금계산서 발급용)(부가가치세법 시행규칙).hwp.lnk △자금출처명세서(부가가치세법 시행규칙).hwp.lnk △기타서식 제00호 성실신고확인서.hwp.lnk △소득세법 제20호(5) 주요경비지출명세서.hwp.lnk △영수증수취명세서.hwp.lnk 등과 같이 주로 세무조사와 관련된 파일명으로 유포되고 있다.

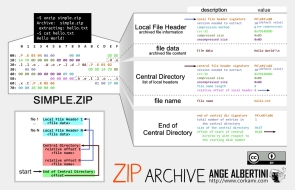

LNK 파일은 정상적인 텍스트 파일과 함께 압축 파일 형태로 유포되는 것으로 추정된다. 공격자는 해당 텍스트 파일에 국세청 직원을 사칭한 내용을 포함해 사용자가 함께 압축된 악성 LNK 파일을 실행하도록 유도한다.

▲정상 텍스트 파일(좌)과 한글 아이콘으로 위장한 LNK 파일(우)[자료=안랩 ASEC 분석팀]

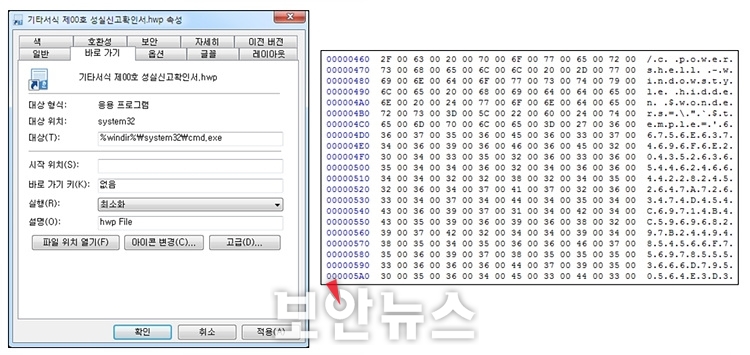

압축 파일에 존재하는 ‘서류신고 절차안내.txt’ 파일에는 “귀하에 대한 세무조사와 관련해 사실관계 확인을 위해 문답서 작성이 필요해 출석요구 통지문을 발송했다”며 “첨부된 문서양식에 내용을 기재해 회신 바란다”는 내용이 포함돼 있다. 해당 악성 LNK 파일은 한글문서 아이콘으로 위장하고 있으며, 실행 시 파워쉘을 통해 악성 행위가 수행된다.

▲LNK 속성 및 내부에 포함된 파워쉘 명령어[자료=안랩 ASEC 분석팀]

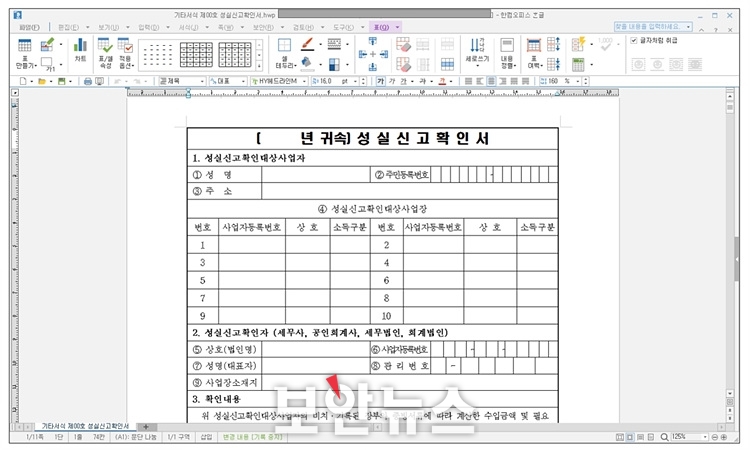

LNK를 통해 실행된 파워쉘 명령어에는 LNK 파일 내부에 존재하는 정상 한글문서를 ‘기타서식 제00호 성실신고확인서.hwp’ 명으로 생성하고 실행해 정상 문서 파일을 실행한 것처럼 보이도록 위장했다.

▲정상 한글 문서[자료=안랩 ASEC 분석팀]

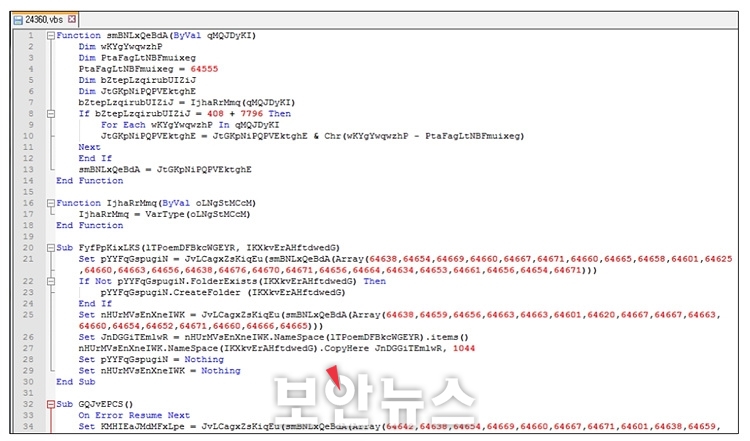

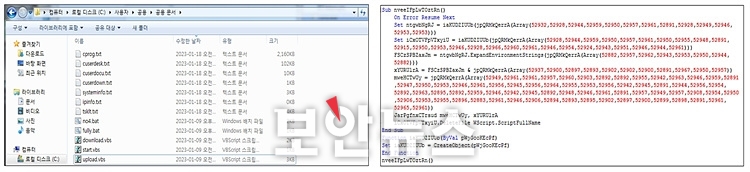

그 이후 %Public% 폴더에 21358.cab 파일과 24360.vbs 파일을 생성하고 24360.vbs를 실행한다. 해당 스크립트 코드에는 주요 문자열들이 난독화돼 있다. 24360.vbs 내부 코도의 스크립트 실행 시 21358.cab 파일 내부에 압축돼 있는 파일들을 %public%\documents 폴더에 복사한 후 생성한 start.vbs를 실행한다. 이어 21358.cab 파일과 24360.vbs를 삭제한다.

▲24360.vbs 내부 코드[자료=안랩 ASEC 분석팀]

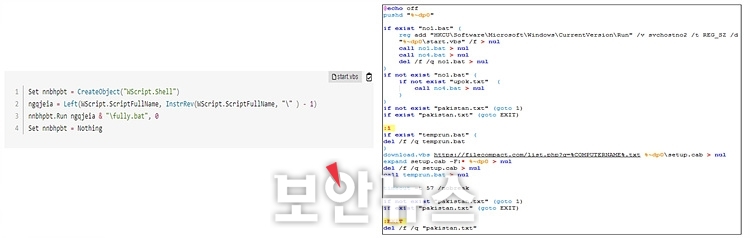

start.vbs에 존재하는 코드 역시 주요 문자열이 난독화돼 있으며 최종 실행되는 코드는 다음과 같이 fully.bat 파일을 실행하는 기능을 수행한다. 해당 bat 파일은 start.vbs 파일이 자동으로 실행될 수 있도록 HKCU\Software\Microsoft\Windows\CurrentVersion\Run에 svchostno2로 등록한다.

다음으로 no1.bat과 no4.bat 파일을 실행하고 download.vbs를 이용해 hxxps://filecompact.com/list.php?q=%COMPUTERNAME%.txt에서 추가 파일을 내려받는다. 다운로드한 파일은 setup.cab로 저장 후 압축을 해제한 뒤 삭제한다.

▲fully-bat 파일 실행 기능(좌)과 fully-bat 파일 내부 코드(우)[자료=안랩 ASEC 분석팀]

위에서 실행된 no1.bat은 start01.vbs와 start02.vbs를 실행하며, no4.bat 파일은 사용자 PC 정보를 유출하는 코드를 담고 있다. 유출되는 정보는 △dir C:\Users\%username%\downloads\ /s 결과 △dir C:\Users\%username%\documents\ /s 결과 △dir C:\Users\%username%\desktop\ /s 결과 △dir “C:\Program Files\” /s 결과 △nslookup myip.opendns.com resolver1.opendns.com 결과 △tasklist 결과 △systeminfo 결과 등이다.

수집된 정보는 각각 %public%\documents 폴더 내 cuserdown.txt, cuserdocu.txt, tsklt.txt 등으로 저장된다. 이후 해당 파일들은 upload.vbs를 이용해 hxxps://filecompact.com/upload.php로 전송된다.

no1.bat를 통해 실행된 start01.vbs 파일 역시 난독화된 문자열을 포함하고 있으며, hxxps://naver.filetodownload.com/v2/read/get.php?mi=ln3&te=10294765.txt에서 추가 파일을 내려받아 %public%\740997.zip로 저장한다. start01.vbs과 같게 no1.bat을 통해 실행된 start02.vbs는 앞서 다운로드한 740997.zip 파일을 %public% 폴더에 압축 해제 후 ‘cmd.exe /c rundll32.exe ‘파일명’ ‘,Run’ 명령어를 통해 압축 해제한 파일을 실행한다.

▲%public%\documents에 생성된 파일 목록(좌)과 start01.vbs 내부 코드(우)[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 “분석 당시 해당 URL에서 추가 파일이 다운로드 되지 않았지만, 공격자에 의해 다양한 악성코드가 다운로드 될 수 있다”며 “한글 문서 외에도 세금, 명세서와 관련된 내용의 정상 한글 문서로 위장한 악성 LNK 파일이 다수 확인되고 있어 사용자의 각별한 주의가 필요하다”고 당부했다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김영명기자 기사보기

김영명기자 기사보기

.gif)

.jpg)

.png)

.jpg)