웹페이지 변조 및 개인정보 유출 가능한 취약점...보안패치 필수!

보안검수 절차 및 자체적인 취약점 점검 프로세스 강화돼야

[보안뉴스 김태형] 국내 최대 포털사인 NHN의 오픈프로젝트로 제공하고 있는 ‘SmartEditor2.0 Basic’에서 파일 업로드 취약점이 발견되어 웹 관리자의 주의가 필요하다.

공격자는 해당 취약점을 악용한 웹쉘 업로드를 통해 웹페이지 변조, 개인정보 유출 등 피해를 유발할 수 있다. 이 취약점에 영향 받는 소프트웨어는 ‘SmartEditor2.0 Basic(2.3.3)’ 및 이전 버전이다.

이번 취약점을 발견한 국제정보보안센터(i2Sec:부산,대구)의 박용운 컨설팅 이사는 “대한민국을 대표하는 네이버 어플리케이션에 시스템 권한을 탈취하는 취약점을 발견했고 관련기관의 조속한 보안패치를 권고했다”고 밝혔다.

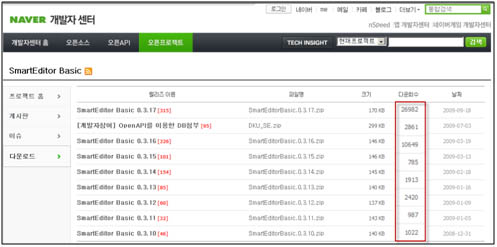

네이버 ‘SmartEditor 2.0’은 2008년 12월 31일 최초 배포되어 2013년 6월 26일 최신 버전으로 배포되고 있는 웹 기반의 WYSIWYG 편집기로, 약 5년간 19회 릴리즈 되었고 7만 이상의 사용자들이 다운로드했다.

▲ 다운로드 Count

구글링 검색 결과 1,500개의 사이트 결과가 나왔다. 구글 봇이 가져오지 못한 정보를 감안한다면, 매우 폭넓게 배포되어 상용망에 사용되고 있음을 확인할 수 있었으며, 사용기관의 범위는 개인, 개인사업자, 기업, 국가기관을 아울러 국외까지 사용되고 있는 것으로 확인됐다는 게 국제정보보호센터 측의 설명이다.

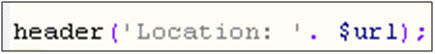

이처럼 사진 업로드 APP의 보안 취약성은 자바 스크립트로 필터를 하고 있고 클라이언트 보안만으로 이루어지기 때문에 서버에 전달되는 과정에서 패킷 변조를 통한 우회가 가능하다.

▲ Location 헤더

현재 웹 방화벽을 구비하지 않은 서비스 제공자(개인사업자, 기업, 정부기관)들은 모두 취약하다고 볼 수 있으며, 단 1회라도 설치했거나 설치 후 운영하지 않더라도 세션 검증이 이루어지지 않기 때문에 강제 요청으로 접근할 수 있어 위험하다.

악성 파일업로드에 대한 대응순서는 다음과 같다.

△파일 업로드 폴더의 스크립트 실행 권한 제거 △서버측 확장자 검사(화이트리스트) △확장자 강제 변환(r57.php -> r57.xxxphpxxx) △파일명 난수화(r57.php -> FD31AM43A0F8F74KJ3M32K04JFJ2JJDA) △물리적 분리(웹서버와 파일서버로 분리) △데이터베이스에 기록(하드디스크에 기록하지 않고 데이터베이스에 기록) 등이다.

이번 취약점을 국제정보보안센터로부터 전달받은 KISA 인터넷침해대응센터에서 이에 대한 보안을 권고했고 네이버 개발자 센터에서는 패치를 완료했다.

이와 관련 박용운 이사는 “신뢰받는 기관의 공개 어플리케이션 배포에 대한 보안검수 절차와 개발부서 자체적인 취약점 점검 프로세스가 가동되어야 한다”며, “우리나라 어플리케이션의 보안코딩은 서버 보안 코딩에 머무르고 있어 전반적인 보안위협을 해결하기 위해서는 우회에 대한 보안 코딩까지 이루어져야 한다”고 강조했다.

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

TH.jpg)

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]