안랩, 업무 관련 메일로 유포되는 MS365 계정 탈취 피싱사이트 주의 당부

부재중 전화 알림, 팩스 수신 확인 등으로 위장한 피싱 메일로 사용자의 MS365 계정 탈취 시도

첨부파일 실행하면 MS365 계정의 비밀번호 입력 피싱 사이트 연결...공격자에게 유출

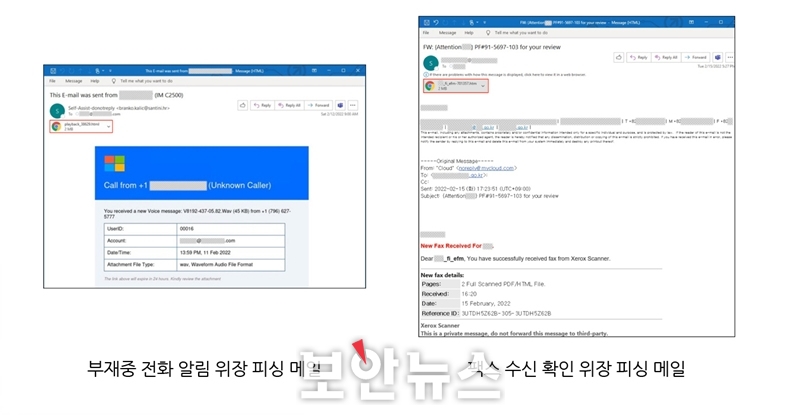

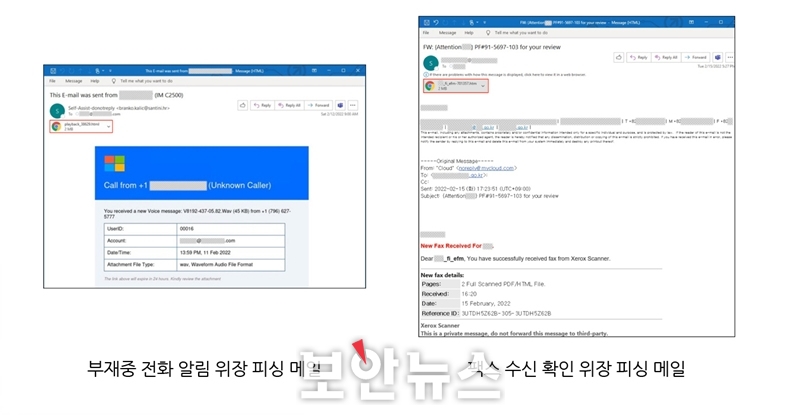

[보안뉴스 원병철 기자] 최근 부재중 전화 알림, 팩스 수신 확인 등 업무 관련 내용을 위장한 피싱 메일로 사용자의 마이크로소프트365(이하 ‘MS365’) 계정을 탈취하는 공격 사례가 연이어 발견돼 사용자들의 주의가 요구된다.

안랩(대표 강석균)은 부재중 전화 알림 위장 사례에서 공격자는 ‘이 메일은 ○○○(수신자 이메일의 도메인 부분)에서 발송됐습니다(This E-mail was sent from ○○○)’라는 제목의 메일이 발견됐다고 설명했다. 메일 본문에는 부재중에 녹음된 음성 메시지를 첨부했다는 내용과 함께 ‘다시 듣기’를 의미하는 ‘playback_38629.html’이라는 파일이 첨부되어 있다. 사용자가 첨부파일을 열면 MS365 로그인 페이지와 매우 유사하게 제작된 피싱 사이트로 연결된다.

팩스 수신 확인으로 위장한 메일의 경우, 공격자는 가짜 문서번호 및 ‘검토해 달라(for review)’라는 제목의 메일을 보냈다. 공격자는 ‘스캐너에서 성공적으로 팩스를 수신했다’는 메시지를 본문에 적고, 피싱 사이트로 연결되는 파일을 첨부했다. 사용자가 첨부파일을 열면 MS 365 계정의 비밀번호 입력을 유도하는 피싱 사이트로 연결된다.

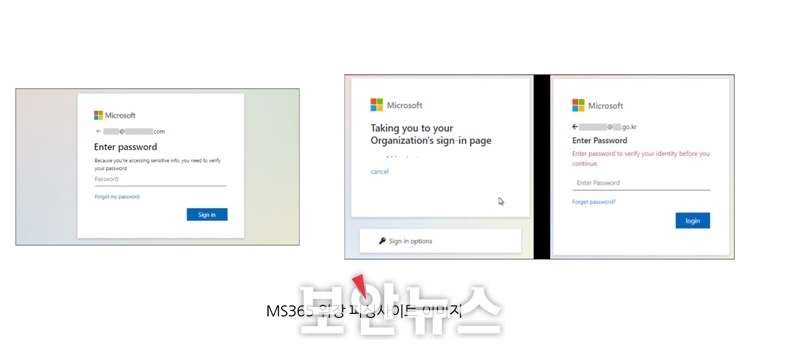

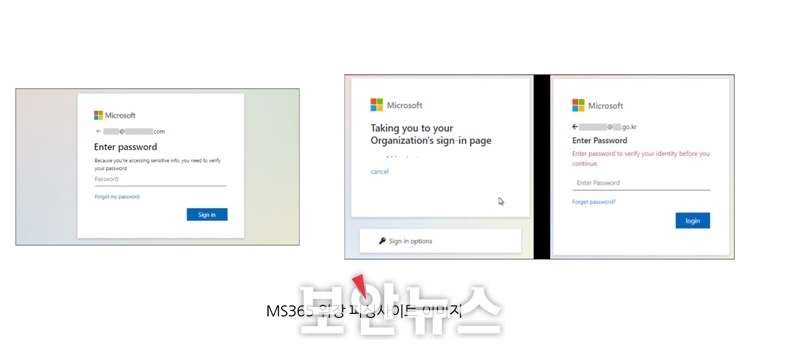

두 공격에서 사용된 로그인 위장 피싱 사이트에는 이미 사용자의 이메일 주소가 입력된 것처럼 꾸며져 있어 사용자가 의심 없이 비밀번호를 입력할 수 있다. 사용자가 비밀번호를 입력하면 즉시 공격자에게 전송된다. 뿐만 아니라 해당 계정과 연결된 프로그램 내 정보까지 탈취당하는 등 추가 피해로 이어질 수 있어 사용자들의 각별한 주의가 필요하다.

현재 안랩 V3 제품군은 해당 피싱 사이트를 차단하고 있다. 안랩은 피싱으로 인한 피해를 줄이기 위해서는 △이메일 발신자 등 출처 확인 △출처가 의심스러운 메일 내 첨부파일 및 URL 실행 금지 △사이트 별로 다른 계정 사용 및 비밀번호 주기적 변경 △V3 등 백신 프로그램 최신버전 유지 및 피싱 사이트 차단 기능 활성화 △사용 중인 프로그램(OS/인터넷 브라우저/오피스 SW 등)의 최신버전 유지 및 보안 패치 적용 등 기본 보안수칙을 준수해야 한다.

안랩 김성경 분석팀 연구원은 “사용자가 피싱 사이트에 속아 조직에서 사용 중인 계정정보를 입력할 경우 개인정보 뿐 아니라 조직의 정보까지 탈취될 위험이 있어 각별한 주의가 필요하다”며, “피해 예방을 위해 의심스러운 메일 속 첨부파일이나 URL을 실행하지 않아야 한다”고 말했다.

[원병철 기자(boanone@boannews.com)]

부재중 전화 알림, 팩스 수신 확인 등으로 위장한 피싱 메일로 사용자의 MS365 계정 탈취 시도

첨부파일 실행하면 MS365 계정의 비밀번호 입력 피싱 사이트 연결...공격자에게 유출

[보안뉴스 원병철 기자] 최근 부재중 전화 알림, 팩스 수신 확인 등 업무 관련 내용을 위장한 피싱 메일로 사용자의 마이크로소프트365(이하 ‘MS365’) 계정을 탈취하는 공격 사례가 연이어 발견돼 사용자들의 주의가 요구된다.

▲부재중 전화알림 위장 피싱 메일 및 팩스 수신 확인 위장 피싱 메일[자료=안랩]

안랩(대표 강석균)은 부재중 전화 알림 위장 사례에서 공격자는 ‘이 메일은 ○○○(수신자 이메일의 도메인 부분)에서 발송됐습니다(This E-mail was sent from ○○○)’라는 제목의 메일이 발견됐다고 설명했다. 메일 본문에는 부재중에 녹음된 음성 메시지를 첨부했다는 내용과 함께 ‘다시 듣기’를 의미하는 ‘playback_38629.html’이라는 파일이 첨부되어 있다. 사용자가 첨부파일을 열면 MS365 로그인 페이지와 매우 유사하게 제작된 피싱 사이트로 연결된다.

팩스 수신 확인으로 위장한 메일의 경우, 공격자는 가짜 문서번호 및 ‘검토해 달라(for review)’라는 제목의 메일을 보냈다. 공격자는 ‘스캐너에서 성공적으로 팩스를 수신했다’는 메시지를 본문에 적고, 피싱 사이트로 연결되는 파일을 첨부했다. 사용자가 첨부파일을 열면 MS 365 계정의 비밀번호 입력을 유도하는 피싱 사이트로 연결된다.

▲MS365 위장 피싱 사이트[자료=안랩]

두 공격에서 사용된 로그인 위장 피싱 사이트에는 이미 사용자의 이메일 주소가 입력된 것처럼 꾸며져 있어 사용자가 의심 없이 비밀번호를 입력할 수 있다. 사용자가 비밀번호를 입력하면 즉시 공격자에게 전송된다. 뿐만 아니라 해당 계정과 연결된 프로그램 내 정보까지 탈취당하는 등 추가 피해로 이어질 수 있어 사용자들의 각별한 주의가 필요하다.

현재 안랩 V3 제품군은 해당 피싱 사이트를 차단하고 있다. 안랩은 피싱으로 인한 피해를 줄이기 위해서는 △이메일 발신자 등 출처 확인 △출처가 의심스러운 메일 내 첨부파일 및 URL 실행 금지 △사이트 별로 다른 계정 사용 및 비밀번호 주기적 변경 △V3 등 백신 프로그램 최신버전 유지 및 피싱 사이트 차단 기능 활성화 △사용 중인 프로그램(OS/인터넷 브라우저/오피스 SW 등)의 최신버전 유지 및 보안 패치 적용 등 기본 보안수칙을 준수해야 한다.

안랩 김성경 분석팀 연구원은 “사용자가 피싱 사이트에 속아 조직에서 사용 중인 계정정보를 입력할 경우 개인정보 뿐 아니라 조직의 정보까지 탈취될 위험이 있어 각별한 주의가 필요하다”며, “피해 예방을 위해 의심스러운 메일 속 첨부파일이나 URL을 실행하지 않아야 한다”고 말했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

원병철기자 기사보기

원병철기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)

.jpg)