‘Operation Triple Tiang’과 틱 그룹과의 유사성 확인

틱 그룹, 한국과 일본에서 활동하며 우주항공·군·방위산업·전자통신·정부기관·외교 분야 타깃 공격

[보안뉴스 김영명 기자] 글로벌 보안업체 이셋(ESET)은 지난달 동아시아 DLP 제작업체에서 발견된 악성코드를 분석해 틱(Tick) 그룹의 소행이라고 밝혔다. 틱 그룹은 2014년 이후 주로 한국, 일본 지역에서 활동하며 우주항공, 군, 방위산업, 중공업, 전자, 통신, 정부기관, 외교 분야 등을 공격하고 있다.

안랩 ASEC 분석팀은 중국의 APT 단체인 틱 그룹의 추가 활동을 확인했다고 밝혔다. ASEC 분석팀은 2021년 1월부터 지난해 8월까지 한국에서 수집된 Q-Dir로 가장한 악성코드 3개를 추가로 확인했다. 확인된 2개 변형은 ReVBSHell 백도어를 떨어뜨리지만, 지난해 8월에 발견된 변형은 FTP 서버 파일을 생성한다.

이셋은 공격에 사용된 ShadowPY 악성코드에 대한 정보도 공개했는데, 확인 결과 2021년 9월 안랩이 한국 기업에게 접수받은 악성코드와 유사했다. 당시 로더로 사용된 프로그램도 아비라(Avira) 사의 avshadow.exe이며 악성 DLL 파일 이름도 vssapi.dll로 이셋에서 공개한 내용과 동일하고, 코드도 유사했다.

이셋은 Operation Triple Tiang과 틱 그룹과의 연관 가능성이 있다고 밝혔다. Operation Triple Tiang은 한국의 정치, 외교 분야를 대상으로 공격하고 있는 사이버 작전으로 지난해 보고서 공개 당시에는 명확한 배후가 확인되지 않았다.

안랩 ASEC 분석팀은 Operation Triple Tiang에서 사용된 ReVBSHell 드로퍼와 DLP 제작업체 공격에 사용된 ReVBSHell 드로퍼 변형에서 동일한 수법을 확인했다. 두 개의 드로퍼 모두 악성코드가 실행될 때 임시 경로의 파일 수를 확인해 변형에 따라 10개 혹은 18개 등 일정 개수가 넘을 때만 악성코드 파일을 생성한다.

안랩 ASEC 분석팀은 “동일한 ReVBSHell을 이용하고 드로퍼 간의 코드 유사점 등에서 Operation Triple Tiang의 배후가 틱 그룹일 가능성이 높다”며 “틱 그룹은 10년 넘게 한국과 일본의 정부기관, 군 및 여러 산업을 목표로 활동하고 있으며 현재도 은밀하게 활동하고 있을 가능성이 높기 때문에 안랩은 틱 그룹의 활동을 계속 추적할 예정”이라고 밝혔다.

[김영명 기자(boan@boannews.com)]

틱 그룹, 한국과 일본에서 활동하며 우주항공·군·방위산업·전자통신·정부기관·외교 분야 타깃 공격

[보안뉴스 김영명 기자] 글로벌 보안업체 이셋(ESET)은 지난달 동아시아 DLP 제작업체에서 발견된 악성코드를 분석해 틱(Tick) 그룹의 소행이라고 밝혔다. 틱 그룹은 2014년 이후 주로 한국, 일본 지역에서 활동하며 우주항공, 군, 방위산업, 중공업, 전자, 통신, 정부기관, 외교 분야 등을 공격하고 있다.

[이미지=utoimage]

안랩 ASEC 분석팀은 중국의 APT 단체인 틱 그룹의 추가 활동을 확인했다고 밝혔다. ASEC 분석팀은 2021년 1월부터 지난해 8월까지 한국에서 수집된 Q-Dir로 가장한 악성코드 3개를 추가로 확인했다. 확인된 2개 변형은 ReVBSHell 백도어를 떨어뜨리지만, 지난해 8월에 발견된 변형은 FTP 서버 파일을 생성한다.

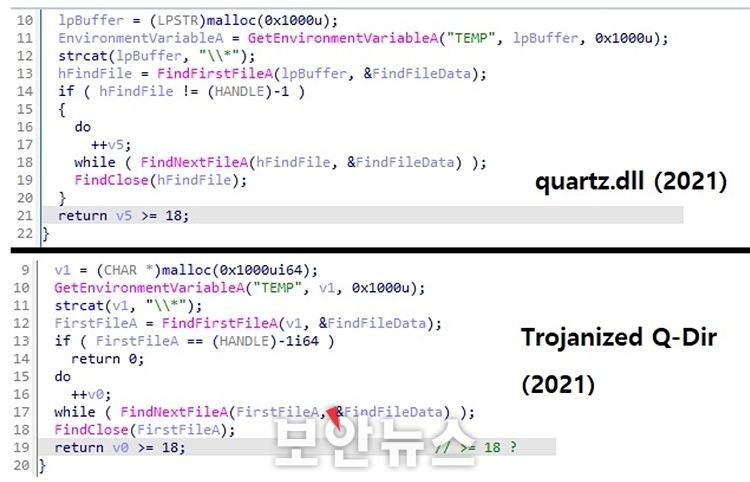

이셋은 공격에 사용된 ShadowPY 악성코드에 대한 정보도 공개했는데, 확인 결과 2021년 9월 안랩이 한국 기업에게 접수받은 악성코드와 유사했다. 당시 로더로 사용된 프로그램도 아비라(Avira) 사의 avshadow.exe이며 악성 DLL 파일 이름도 vssapi.dll로 이셋에서 공개한 내용과 동일하고, 코드도 유사했다.

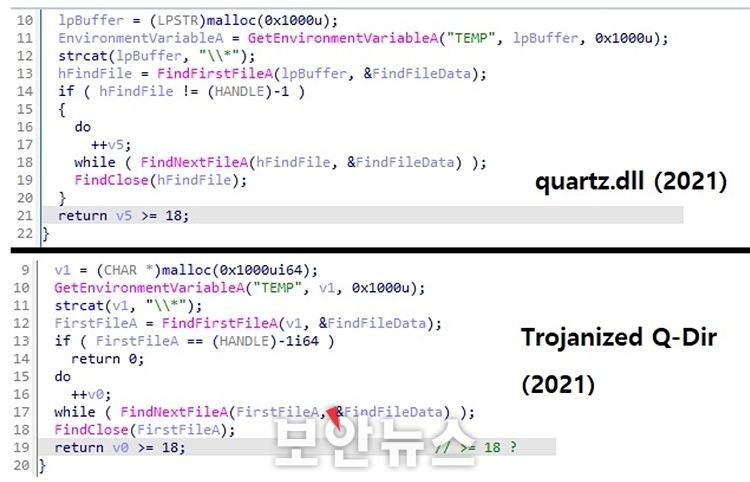

▲vssapi.dll 파일 비교[자료=안랩 ASEC 분석팀]

이셋은 Operation Triple Tiang과 틱 그룹과의 연관 가능성이 있다고 밝혔다. Operation Triple Tiang은 한국의 정치, 외교 분야를 대상으로 공격하고 있는 사이버 작전으로 지난해 보고서 공개 당시에는 명확한 배후가 확인되지 않았다.

안랩 ASEC 분석팀은 Operation Triple Tiang에서 사용된 ReVBSHell 드로퍼와 DLP 제작업체 공격에 사용된 ReVBSHell 드로퍼 변형에서 동일한 수법을 확인했다. 두 개의 드로퍼 모두 악성코드가 실행될 때 임시 경로의 파일 수를 확인해 변형에 따라 10개 혹은 18개 등 일정 개수가 넘을 때만 악성코드 파일을 생성한다.

▲Temp 내 파일 수 검사 비교 유사[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 “동일한 ReVBSHell을 이용하고 드로퍼 간의 코드 유사점 등에서 Operation Triple Tiang의 배후가 틱 그룹일 가능성이 높다”며 “틱 그룹은 10년 넘게 한국과 일본의 정부기관, 군 및 여러 산업을 목표로 활동하고 있으며 현재도 은밀하게 활동하고 있을 가능성이 높기 때문에 안랩은 틱 그룹의 활동을 계속 추적할 예정”이라고 밝혔다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

김영명기자 기사보기

김영명기자 기사보기

[2025-04-07]

[2025-04-07]

.jpg)