금전적 수익 목적의 악성코드 유포, 처벌 강화돼야

국내에서 제작된 악성코드 중에서도 다양한 변종을 꾸준하게 제작하여 배포하는 악성코드 시리즈가 다수 존재한 것으로 알고 있다. 그 중에서도 2009년경에 출현한 것으로 추정되는 Downloader/Win32.Nsdown(안철수연구소 V3 진단명 기준)는 현재까지도 변종이 확인되고 있는 것 중의 하나이다.

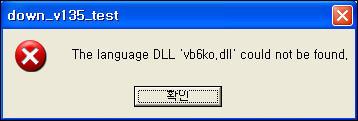

해당 악성 프로그램의 원본 설치 파일을 일반적인 Windows 환경에서 직접 실행할 경우에는 아래 그림과 같이 vb6ko.dll 파일이 존재하지 않는다는 메시지로 정상적으로 설치가 이루어지지 않는 것을 확인할 수 있다.

즉 이 말은 해당 NSDown 악성 파일이 사용자 Pc에 설치되어 정상적인 동작이 이루어지기 위해서는 동작 환경을 구성할 추가적인 프로그램과 함께 설치되어야 한다는 것이며 작년(2010년)부터 국내에 다수 등장하고 있는 공개형 파일 자료실을 통해 유포되는 사례를 통해 해당 악성코드의 설치와 최종적인 목적을 알아보도록 하겠다.

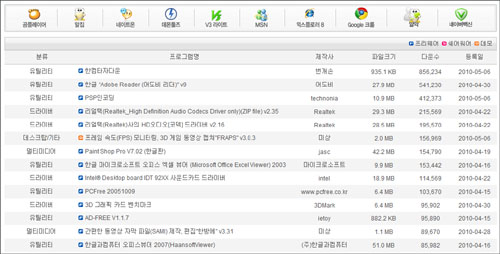

국내에서 제휴(스폰서) 프로그램 유포 목적으로 등장한 공개형 파일 자료실은 아래 그림과 같은 형태로 정상적인 일반 자료실(예, 심파일 등)과 유사한 모습을 하고 있다.

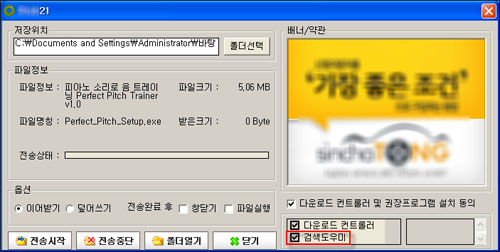

이런 자료실의 공통적인 특징은 ActiveX 방식을 통한 다운로더 프로그램 설치 또는 모두 공통적인 다운로더 프로그램을 수동으로 다운로드하여 실행하도록 구성되어 있다는 점이다. 다음 그림과 같은 자료실에서 제공하는 다운로더 프로그램은 사용자가 제대로 확인하지 않고 다운로드를 실행할 경우 추가적으로 포함된 제휴(스폰서) 프로그램이 설치될 수 있으며 이번 사례의 경우 ‘검색 도우미’로 등록된 프로그램이 그렇다.

해당 검색 도우미의 설치 과정은 정상적인 이용약관 제시와 동의 과정을 거쳐서 설치가 이루어지고 있지만 실제 이용약관에서 안내하는 검색 도우미 S-POPUP 프로그램은 설치 후 본래의 기능을 가지지 않은 NSDown을 다운로드하기 위한 프로그램이다.

C:\WINDOWS\system32\INETKO.DLL

C:\WINDOWS\system32\MSCMCKO.DLL

C:\WINDOWS\system32\MSCOMCTL.OCX

C:\WINDOWS\system32\MSINET.OCX

C:\WINDOWS\system32\VB6KO.DLL

실제 검색 도우미를 설치하는 과정에서는 시스템 폴더에 위와 같은 파일들을 등록하여 NSDown 실행이 가능한 환경을 구축하고 검색 도우미로 위장한 down_v135_test.exe 파일을 다운로드하여 설치가 이루어진다.

C:\Program Files\popu21_v135

C:\Program Files\popu21_v135\popu21_v135.exe

C:\Program Files\popu21_v135\popu21_v135_mucode.bak

C:\Program Files\popu21_v135\uninstall.exe

해당 악성 프로그램은 프로그램 폴더와 같은 곳에 ‘도메인_v(숫자)’와 같은 방식으로 폴더를 생성하여 파일을 생성하며 Windows 시작시 popu21_v135.exe 파일을 시작 프로그램으로 등록하여 자동 실행되도록 구성되어 있다.

여기에서 말하는 도메인의 경우 card21.pe.kr/dons21.pe.kr/koko21.pe.kr/ koz21.pe.kr/navi21.pe.kr/newpack.pe.kr/ns21.pe.kr/nscps.pe.kr/papa21.pe.kr/ popu21.pe.kr/save21.pe.kr/soii21.pe.kr 등과 같은 다수의 pe.kr 도메인을 이용하며 유포자는 해당 도메인과 유사한 이름으로 파일명을 명명하는 습관을 가지고 있으므로 참고하기 바란다.

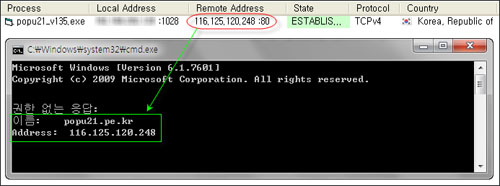

Windows 시작시 시작 프로그램으로 등록된 popu21_v135.exe 파일은 다음 그림과 같이 특정 서버와 연결하여 Downlist 체크를 통해 추가적인 프로그램이 존재할 경우 사용자 동의 없이 다운로드 및 설치를 시도할 것으로 추정된다.

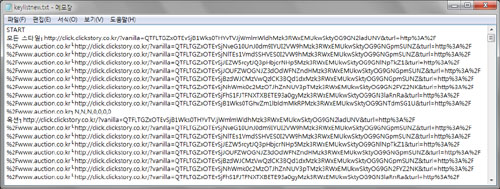

그렇다면 해당 악성코드는 어떤 목적으로 사용자 PC를 감염시키는지 확인해보기 위해서는 해당 악성코드와 연결되는 Keylist에서 답을 찾을 수 있다.

다음 그림에서와 같이 Keylist에 등록된 내용을 근거로 추정해보면 NSDown 악성 프로그램에 감염된 사용자가 인터넷을 이용하는 과정에서 프로그램에 등록된 인터넷 쇼핑몰에서 특정 조건을 만족할 경우 프로그램 배포자에게 금전적 수익이 발생하도록 광고 코드가 사용자 몰래 등록될 것으로 판단된다.

이를 위해 유포자는 다음과 같이 대량의 변종을 최소 2년 이상 꾸준하게 제작하여 국내의 다양한 유포 경로를 통해 현재까지 사용자 컴퓨터를 감염시키기 위해 노력하고 있으며 단순히 해당 프로그램이 설치되어 있다고 추가적인 다운로드가 이루어지는 것이 아닌 특정 시점에서 설치가 이루어지고 있어서 증거 수집에 어려움이 예상된다.

이처럼 금전적 수익을 목적으로 대량의 변종을 만들기 위해서는 보안 제품의 진단을 우회하기 위한 제작 툴킷(ToolKit)이 존재할 가능성이 있으며 수사 기관의 무관심 등으로 인하여 보안 업체와 일반 사용자들에게 피해를 줌과 동시에 정상적인 인터넷 쇼핑몰에게도 금전적 피해가 있을 것이다.

이 외에도 국내에서는 WinSoft, SXGuide, Overtls 등과 같은 대량 변종 악성 파일을 제작하여 꾸준히 유포가 이루어지고 있는 악성코드 시리즈가 존재하며 이들의 최종 목표는 오로지 금전적 수익을 목적으로 한다는 점에서 부당 이익을 얻으려는 전문 유포 조직(개인)에 대한 처벌이 강화되어야 할 것이다.

[글 _ 보안컬럼니스트 울지 않는 벌새(haslian@naver.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.gif)

.jpg)

.jpg)