낮은 버전 사용자는 최신 버전으로 자동·수동 업데이트 해야

[보안뉴스 김태형] 어도비는 Adobe Reader 및 Acrobat에 영향을 주는 취약점을 해결한 보안 업데이트를 발표했다.

Adobe Reader 및 Acrobat의 취약점은 임의 코드 실행으로 이어질 수 있는 메모리 손상 취약점(CVE-2013-0640)과 임의 코드 실행으로 이어질 수 있는 버퍼오버플로우 취약점(CVE-2013-0641) 2개이다. 이 취약점을 악용한 공격이 확인되어 낮은 버전의 Adobe Reader 및 Acrobat 사용자는 해결방안에 따라 최신 버전으로 업데이트 해야 한다.

영향 받는 소프트웨어

-윈도우즈, 매킨토시 환경에서 동작하는 Adobe Reader XI(11.0.01 및 이전 버전)

-윈도우즈, 매킨토시 환경에서 동작하는 Adobe Reader X(10.1.5 및 이전 버전)

-윈도우즈, 매킨토시, 리눅스 환경에서 동작하는 Adobe Reader 9.5.3 및 이전 9.x 버전

-윈도우즈, 매킨토시 환경에서 동작하는 Adobe Acrobat XI(11.0.01 및 이전 버전)

-윈도우즈, 매킨토시 환경에서 동작하는 Adobe Acrobat X(10.1.5 및 이전 버전)

-윈도우즈, 매킨토시 환경에서 동작하는 Adobe Acrobat 9.5.3 및 이전 9.x 버전

해결 방안

△Adobe Reader 사용자

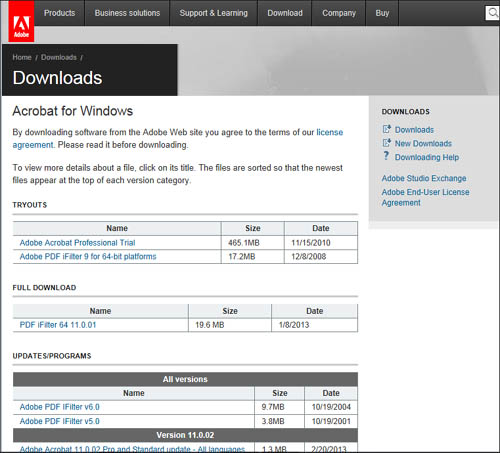

윈도우즈와 매킨토시 환경의 Adobe Reader 사용자는 자동업데이트 기능을 통해 업데이트가 정기적으로 진행된다. 수동으로 즉시 업데이트를 진행하려면 메뉴에서 [도움말]→[업데이트확인]을 선택한다. 또한 아래와 같은 Adobe Download Center를 방문하여 최신 버전을 설치할 수도 있음

-윈도우즈 사용자

www.adobe.com/support/downloads/product.jsp?product=10&platform=Windows

-매킨토시 사용자

www.adobe.com/support/downloads/product.jsp?product=10&platform=Macintosh

-리눅스 사용자

ftp://ftp.adobe.com/pub/adobe/reader/unix/9.x/

△Adobe Acrobat 사용자

Adobe Acrobat 사용자는 자동업데이트 기능을 통해 업데이트가 정기적으로 진행된다. 수동으로 즉시 업데이트를 진행하려면 메뉴에서 [도움말]→[업데이트확인]을 선택하면 된다. 또한 아래의 Adobe Download Center를 방문하여 최신 버전을 설치할 수도 있다.

-윈도우즈 사용자

www.adobe.com/support/downloads/product.jsp?product=1&platform=Windows

-매킨토시 사용자

www.adobe.com/support/downloads/product.jsp?product=1&platform=Macintosh

[김태형 기자(boan@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

TH.jpg)

김태형기자 기사보기

김태형기자 기사보기

[2025-04-07]

[2025-04-07]