기밀정보 수집 시도하는 사이버戰 명백...군의 대응전략 새로 짜야

[보안뉴스 특별취재팀] 북한이 주한미군을 비롯하여 미군의 기밀정보도 노린 것으로 드러났다.

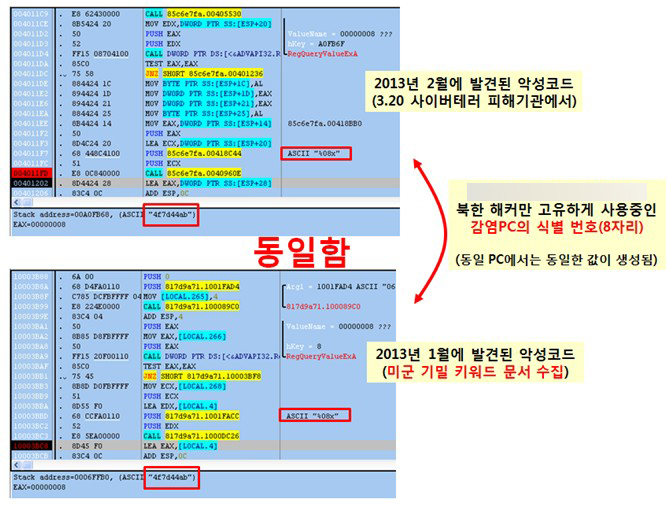

▲ 올해 2월 3.20 사이버테러 피해기관에서 발견된 악성코드와 1월 발견된 미군 기밀 키워드 문서 수집 악성코드가 동일하다는 증거.

지난 10일 민관군 합동대응팀이 3.20 사이버테러의 수행조직을 북한 정찰총국으로 지목한데 이어, 북한의 소행으로 추정하는 증거가 포함된 또 다른 악성코드에 미군 기밀정보를 수집하는 기능이 포함된 것으로 밝혀졌다.

민관군 합동대응팀이 북한의 소행으로 추정하는 증거 중 북한 해커만 고유하게 사용 중인 감염 PC의 8자리 식별번호 생성코드 등이 미군 기밀정보를 수집하는 악성코드에도 동일하게 포함돼 있는 것으로 이슈메이커스랩 측은 분석했다.

더욱이 이번 미군 기밀정보를 수집하는 악성코드는 3.20 사이버테러와 동일한 시기에 함께 뿌려진 것으로 확인됐다. 해당 악성코드는 다음의 키워드가 포함된 문서파일을 수집해간다.

키워드를 살펴보면 美 국방성을 의미하는 DoD, 전투준비태세를 나타내는 DEFCON, 주한미군을 뜻하는 USFK(United States Forces Korea) 등이 포함돼 있다. 또한, 미군합참을 뜻하는 JCS(Joint Chiefs of Staff), 美 제7공군 및 2보병사단의 약자인 7AF(7th Air Force)과 2ID(2nd Infantry Division), 주한해군사령관인 CNFK(Commander, U.S. Naval Forces Korea), TNOSC(Theater Network Operations and Security Center), TPFDD(Time-Phased Force and Deployment Data) 등 미군과 관련된 키워드가 들어간 문서를 수집하는 기능이 악성코드에 포함돼 있었던 것이다.

더욱이 위와 동일한 키워드를 포함한 악성코드는 지난 2010년 초에도 유포됐던 것으로 드러났다.

이와 관련 이슈메이커스랩의 리더 Simon Choi 씨는 “북한이 실제로 주한미군 등 미국의 군사정보를 노리는 등 3.20 사이버테러를 포함한 일련의 활동이 명백한 사이버전이라는 것이 드러난 셈”이라며, “향후 전쟁은 사이버전 위주로 진행될 것이 분명하기 때문에 우리 군의 사이버전 대응체계를 대폭 업그레이드하고, 사이버전사를 적극 육성해야 한다”고 강조했다.

[보안뉴스 특별취재팀(editor@boannews.com)]

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

권준기자 기사보기

권준기자 기사보기

.gif)

.jpg)

.jpg)

.jpg)